Por Threat Intelligence Team

Sumário Executivo

- Entre os meses de novembro de 2022 e janeiro de 2023, observamos um aumento significativo na utilização do Google Ads e de SEO Poisoning para disseminação de stealers, loaders e Remote Access Trojans (RAT);

- As técnicas foram empregadas, principalmente, na disseminação dos stealers Rhadamanthys, Vidar, Raccoon e RedLine, além dos malwares Gootkit Loader, Batloader, Zloader e IcedID, dentre outros;

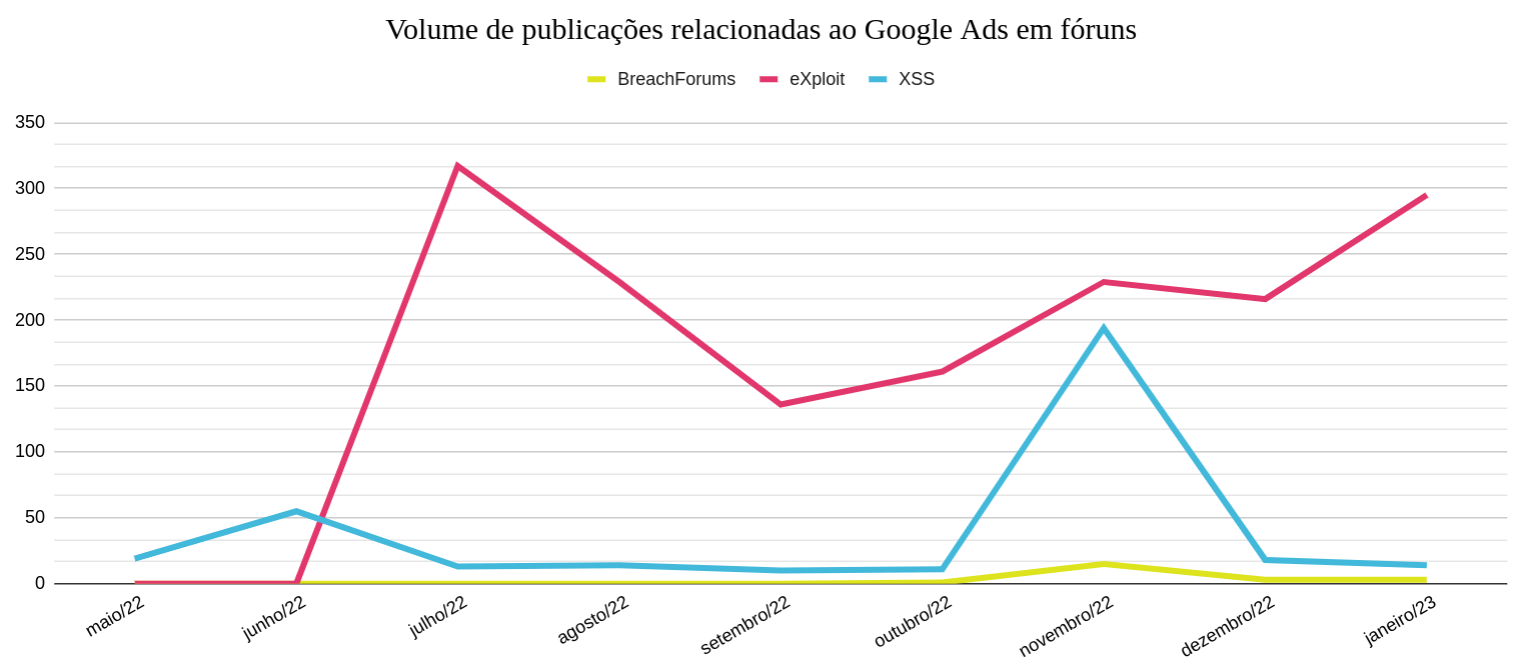

- Identificamos, também, um aumento de publicações relacionadas ao Google Ads em fóruns underground, especialmente no eXploit;

- Em um relatório de 17 de novembro de 2022 publicado pela Microsoft, foi identificado o threat actor DEV-0569 utilizando anúncios do Google para a disseminação do malware BatLoader e para o deploy do Royal ransomware;

- Webshells e credenciais de servidores web utilizando WordPress, Joomla e cPanel são comumente negociadas em fóruns underground para uso em campanhas de SEO Poisoning;

- Uma das formas usadas pelos adversários para contornar os mecanismos de segurança do Google é o cadastro de páginas não maliciosas, cuja única função é redirecionar o usuário para o site malicioso. O redirecionamento só ocorre quando o usuário clica no anúncio, evitando que o Google associe a atividade maliciosa à página cadastrada;

- Plataformas como Telegram, Steam, Discord e TikTok são usadas como Dead Drop Resolver (T1102.001), armazenando informações de endereços IP de servidores da infraestrutura dos criminosos.

Introdução

Este artigo aborda a utilização de estratégias de marketing digital para disseminação de malware por meio da promoção de sites maliciosos utilizando anúncios em mecanismos de busca, como Google e Bing, além do emprego de técnicas SEO Poisoning.

As informações coletadas são resultado do nosso monitoramento em fóruns underground e em variadas fontes de inteligência e podem beneficiar equipes de defesa, bem como diferentes perfis de usuários.

Durante o ano de 2022, observamos a utilização de estratégias de Search Engine Optimization (SEO) e de Search Engine Advertising (SEA) com o intuito de disseminar ameaças por meio da promoção de links maliciosos, como uma alternativa a outras técnicas focadas no usuário, como email phishing e smishing. Essa atividade tem crescido desde julho de 2022 e apresentou um aumento significativo entre os meses de novembro e de janeiro.

Embora esta abordagem seja relativamente antiga, observamos um aumento na oferta e na demanda por serviços de publicidade relacionados ao Google e ao Bing Ads em fóruns underground, principalmente no fórum eXploit.

Adicionalmente, a atualização mais recente do framework MITRE ATT&CK incluiu a técnica de SEO Poisoning (T1609.006) à tática Stage Capabilities. Além disso, em dezembro, o FBI alertou sobre cibercriminosos abusando de anúncios em buscadores para fins maliciosos.

Disseminação de malware

As principais famílias de malware disseminadas por meio de links maliciosos promovidos com o Google Ads e o método de SEO Poisoning são os stealers Vidar, Raccoon, MarsStealer, RedLine e Rhadamanthys e os malwares Gootkit Loader, Batloader, Zloader, IcedID.

Em uma análise publicada em Setembro de 2021 pela SentinelOne, a empresa observou uma campanha na qual o malware Zloader estava sendo disseminado via Google Ads. Segundo o relatório, após a infecção com o loader, os ransomwares Egregor e Ryuk foram entregues nos computadores comprometidos.

No relatório da Microsoft de 17 de novembro de 2022, os pesquisadores identificaram um threat actor, catalogado como DEV-0569, utilizando anúncios do Google para a disseminação do malware BatLoader, no qual, após sua execução ocorria o deploy do Royal ransomware. Já em 21 de janeiro de 2023, em uma publicação no Twitter, o pesquisador Germán Fernández identificou a disseminação de um artefato malicioso onde são observados os malwares Gozi, RedLine e Royal Ransomware em diferentes estágios da cadeia de infecção após a execução do artefato.

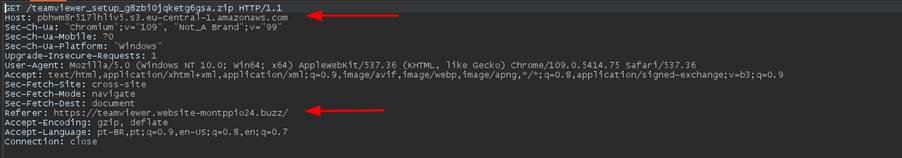

As campanhas maliciosas consistem em páginas web que imitam a aparência de websites legítimos que fornecem o download de softwares populares, como Notepad++, Anydesk, TeamViewer, Zoom, Adobe, Libre Office, VLC Media Player, 7zip e Slack, na tentativa de convencer os usuários a fazer o download de um artefato malicioso.

O principal critério de escolha dos temas das campanhas são, em geral, softwares e sistemas populares. No entanto, apesar de não haver evidências conclusivas, observamos em alguns casos uma tênue relação entre o mote de engenharia social utilizado na campanha e o interesse do ator. Isto é, adversários interessados em abusar de recursos computacionais para minerar criptoativos podem criar, por exemplo, páginas falsas com temas relacionados a placas gráficas ou ao software Afterburner, usado para controle de placas de vídeo; enquanto que gangues de ransomware e Initial Access Brokers (IAB) com a intenção de obter credenciais das vítimas podem criar páginas relacionadas serviços ou softwares de acesso remoto, tais como Fortinet, Citrix, TeamViewer, dentre outros.

Uso malicioso de estratégias de marketing

SEM (Search Engine Marketing) é um conjunto de práticas de marketing digital utilizadas com o objetivo de promover conteúdo em diferentes motores de buscas. Dentre as práticas mais comuns estão:

- Search Engine Advertising (SEA): utiliza anúncios pagos em buscadores tais como Google, Bing e Yahoo! para promover sites. Esse tipo de publicidade costuma ser direcionado a usuários interessados em um produto específico e funciona na forma de Pay per click (PPC);

- Search Engine Optimization (SEO): são otimizações feitas no website com intuito de elevar seu ranking em motores se buscas, de modo a aumentar o tráfego orgânico, ou seja, visitas diretas à página sem o intermédio de recursos pagos, como Google Ads e afins;

- Social Media Optimization (SMO): visa a promoção de conteúdo em mídias sociais tais como Facebook, YouTube e Instagram.

Embora as campanhas maliciosas possam utilizar qualquer uma das três técnicas, percebemos que o uso de Search Engine Advertising com o Google Ads tem sido a forma mais utilizada para disseminação de malware, com destaque para o stealer Rhadamanthys em janeiro deste ano.

SEO Poisoning

Um dos fatores utilizados para avaliar websites indexados à motores de busca são relacionados ao conteúdo e a estrutura da página e ao domínio, tais como: palavras utilizadas, Top-level Domain (TLD), tempo de registro, histórico do domínio, dentre outras informações. Dessa forma, os criminosos recorrem a sites comprometidos para hospedar conteúdo malicioso a fim de, dentre outras coisas, beneficiar-se da sua reputação, credibilidade e legitimidade. Como uma das alternativas a essa prática, os criminosos registram domínios semelhantes aos de páginas populares — técnica de typosquatting — no intuito de enganar usuários desatentos.

Outra abordagem utilizada por criminosos em campanhas de SEO Poisoning consiste em comprar web shells e credenciais de servidores web comprometidos utilizando WordPress, Joomla e cPanel em fóruns underground. Esses mecanismos permitem que um adversário obtenha acesso a configurações específicas, como a zonas de DNS, viabilizando a criação de subdomínios e de novos domínios e da edição do código-fonte de outros sites hospedados no host comprometido.

Com esses privilégios, o adversário pode incluir keywords na configuração dos anúncios relacionadas a temática de uma campanha maliciosa, inserir links (Link Farming) de referência, configurar redirecionamentos e várias outras modificações com o objetivo de elevar o ranking do website em buscadores e atingir o maior número de usuários possível. Em alguns casos, ferramentas como o SEO Autopilot podem ser utilizadas para otimizar websites.

Dentre as ameaças observadas sendo disseminadas por meio de SEO Poisoning estão o Gootkit Loader, o BatLoader, o VagusRAT, o SolarMarker RAT e o Atera Agent.

Google Ads

O Google oferece uma plataforma robusta de anúncios, por meio da qual é possível determinar, dentre outras configurações, o idioma, a geolocalização na qual o anúncio será divulgado, bem como verificar via Google Planejador palavras-chave relacionadas com as keywords cadastradas. O nível de visibilidade de um anúncio está diretamente relacionado com as palavras-chave cadastradas na plataforma. Portanto, ferramentas nativas do Google Ads e do Google Trends permitem ao adversário ter uma visão do que está sendo pesquisado no buscador e assim garantir que seu anúncio alcance um maior número de usuários.

A plataforma permite a criação de diferentes tipos de anúncios, no entanto, temos observado que a grande maioria dos malwares têm sido disseminados utilizando Redes de Pesquisa, ou seja, anúncios apresentados em resultados de buscas no Google.

Em uma das etapas de configuração do anúncio é necessário inserir as seguintes informações:

- Caminho de exibição: URL apresentada no anúncio;

- URL Final: URL para onde o usuário será redirecionado após clicar no anúncio;

- Opções de URL de anúncio: URLs alternativas, como páginas específicas para dispositivos mobile, por exemplo;

- Título: título que será apresentado no anúncio.

Para promover campanhas maliciosas, os cibercriminosos abusam desses recursos cadastrando keywords relacionadas a sistemas amplamente utilizados e softwares gratuitos com grande volume de download compatíveis com o sistema operacional Windows. No exemplo abaixo, o título e a URL do anúncio utilizam keywords relacionadas ao software de acesso remoto “Team Viewer”.

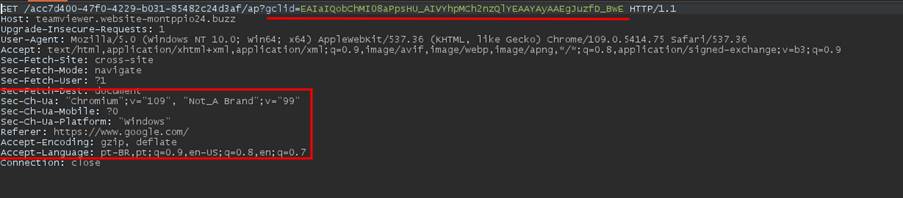

Os adversários podem manipular o comportamento dos anúncios com configurações específicas, sobretudo visando contornar as políticas de segurança do Google. Algumas dessas estratégias envolvem o redirecionamento a nível de servidor e não diretamente via Google Ads. Ou seja, uma página é cadastrada no anúncio apenas com a funcionalidade de redirecionar o usuário para a página maliciosa.

Este redirecionamento ocorre apenas caso a requisição HTTP contenha o parâmetro gclid, indicando que o usuário clicou no anúncio. No entanto, se acessada diretamente, sem que seja por meio do clique do anúncio, o redirecionamento não ocorre devido ausência do parâmetro “gclid” na requisição e portanto, nenhum comportamento malicioso é identificado. Esta configuração dificulta a detecção por mecanismos de defesa do buscador.

Em alguns casos, após clicar no anúncio, o usuário é redirecionado para uma página sem qualquer relação com o produto pesquisado, a qual redireciona novamente o usuário para uma página contendo uma URL de download de alguma ameaça. Geralmente, o arquivo baixado pelo usuário está no formato ZIP e contém o arquivo executável do malware com tamanho maior que 500 MB, de modo a inviabilizar a detecção do artefato por softwares antivírus e o seu upload em ferramentas de análises automatizadas como o Anyrun.

Após serem executadas nos dispositivos das vítimas, algumas ameaças, como Vidar stealer, utilizam plataformas legítimas, como Telegram, Steam, Discord e Tiktok, para recuperar informações (T1102.001) de endereços IP dos servidores que compõem a infraestrutura dos adversários.

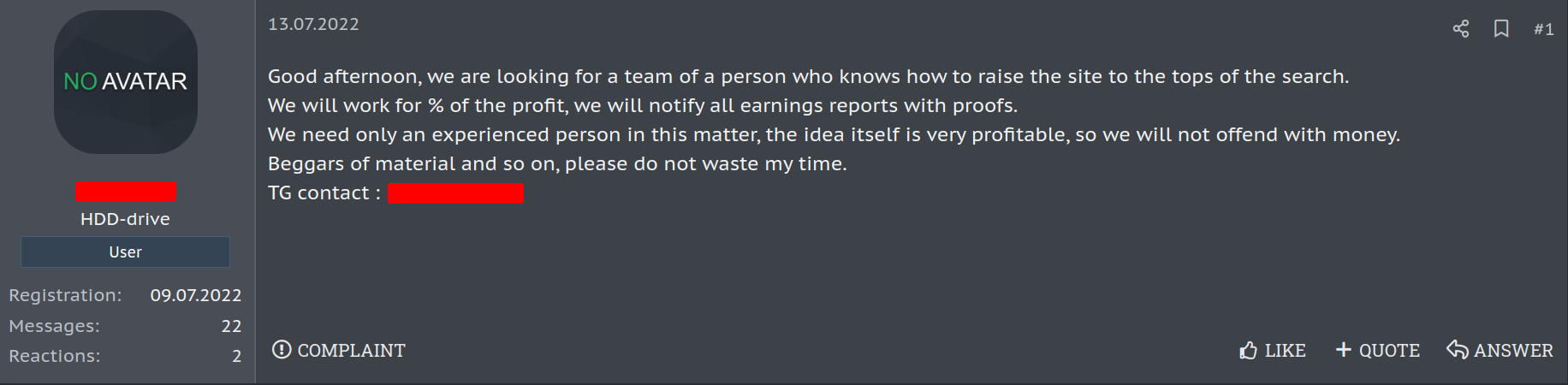

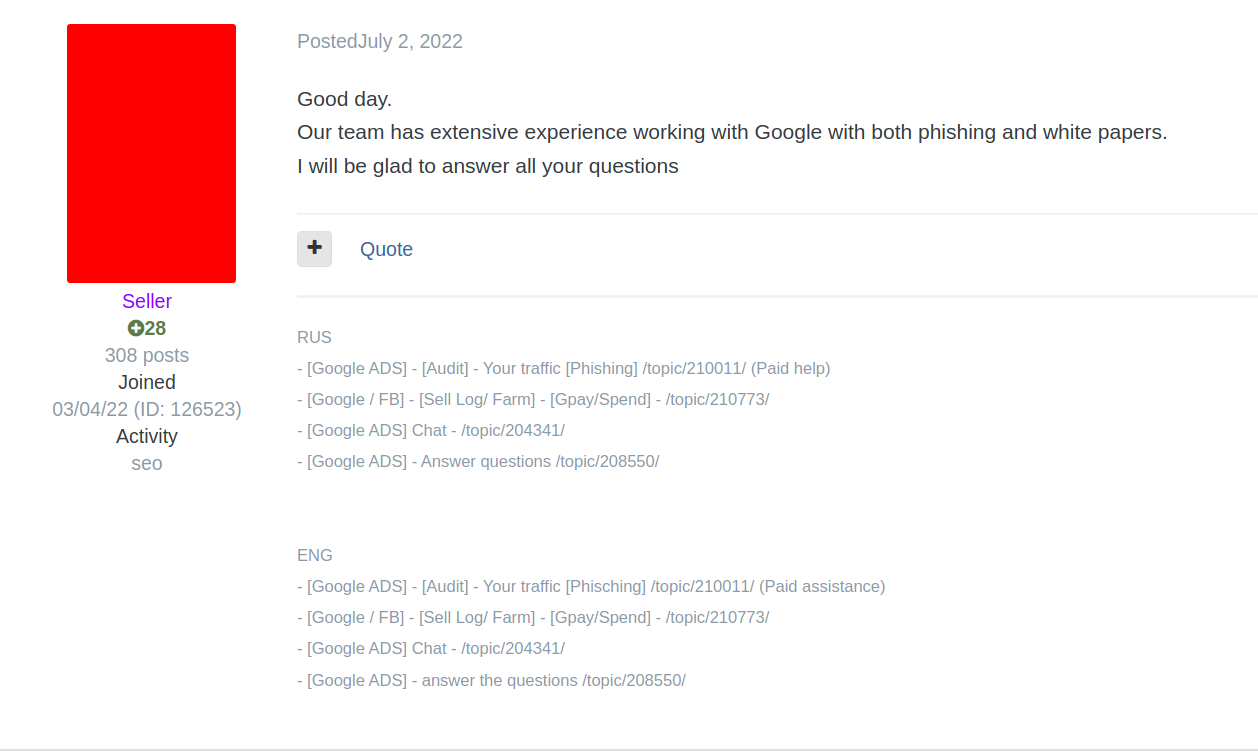

Com base em nosso monitoramento, identificamos um usuário no fórum eXploit cuja conta foi criada em 4 de maio de 2022, como sendo um dos principais fornecedores de serviços relacionados ao Google Ads. A conta possui um histórico de atividades com várias publicações relacionadas à auditoria, treinamento e serviços de anúncios em buscadores. Além disso, o usuário interage com outros membros do fórum respondendo dúvidas sobre o Google Ads.

As principais ameaças identificadas sendo disseminadas por meio do Google Ads são o Vidar stealer, o Raccoon stealer, o Redline stealer, o Rhadamanthys stealer, o MarsStealer, o IcedID, o Gootkit Loader, o Batloader, o Zloader e o Royal ransomware, dentre outros.

Conclusão

A utilização de estratégias de marketing, sobretudo de anúncios do Google Ads, permitem a um adversário alcançar um grande número de usuários por meio de campanhas maliciosas bastante customizáveis. Como os anúncios são apresentados sob condições específicas (idioma, geolocalização, navegador, tipo de dispositivo, etc) para usuários com interesse em um determinado produto, é possível obter uma maior assertividade nas campanhas maliciosas. Além disso, devido a forma de cobrança das plataformas (Pay per click) e a ausência de uma infraestrutura para disseminação dos malwares, é possível que haja uma diminuição nos custos da operação, tornando o uso desta técnica mais atrativa para os cibercriminosos.

Adicionalmente, inferimos que, os mecanismos de defesa utilizados atualmente para mitigar campanhas maliciosas disseminadas por meio de anúncios em buscadores são inferiores em relação aos recursos disponíveis para mitigação de ameaças entregues via email Phishing. Assim, embora seja comum a utilização de servidores Proxy no ambiente corporativo, o bloqueio de anúncios costuma ocorrer por meio de extensões de navegadores conhecidos como ad-blockers. Dessa forma, na ausência desse tipo de recurso e de tecnologias como DNS sinkhole (Pi-Hole), o usuário poderá ter acesso a conteúdos maliciosos disponibilizados em anúncios. Os riscos podem ser maiores ao se tratar de usuários trabalhando remotamente, uma vez que o ambiente doméstico está fora do controle da empresa.

Dentre as várias técnicas utilizadas por adversários para roubar dados ou para ganhar acesso às redes corporativas, está a exploração de vulnerabilidades no ativo humano, denominada Engenharia Social. Essas estratégias facilitam o processo de intrusão uma vez que um erro ou a falta de atenção do usuário pode permitir a intrusão de um atacante sem a necessidade de exploração de uma vulnerabilidade em sistemas. Além disso, a utilização de contas válidas obtidas em ataques de engenharia social viabiliza ações de pós-exploração, tais como a movimentação lateral e a escalação de privilégio.

Dessa forma, reiteramos a importância de um trabalho de conscientização dos usuários sobre os riscos e as ameaças inerentes à utilização da Internet e de sistemas computacionais como parte da estratégia de defesa e mitigação de ciberameaças.

Como se proteger?

- Promover treinamentos e conscientização de usuários sobre novas técnicas de engenharia social a fim de diminuir os riscos inerentes a utilização da Internet;

- Revisar estratégias de defesa e identificar possíveis “gaps” relacionados às técnicas de disseminação e evasão de mecanismos de defesa utilizadas pelas famílias de malwares citadas neste artigo;

- Aprimorar regras de proxy e dos demais sistemas de proteção de perímetro, a fim de auditar e bloquear acessos à sites suspeitos e o download de software não utilizados pela empresa;

- Monitorar tráfego de rede anômalo relacionado às plataformas legítimas, tais como Discord, Tik Tok, Steam, dentre outros.

IoCs

Abaixo, encontram-se os IoCs (Indicadores de Comprometimento) utilizados em algumas campanhas identificadas pela equipe de Threat Intelligence da Tempest. Estes dados podem ser usados para criar regras em sistemas de detecção, bem como para investigar possíveis acessos à infraestrutura de rede corporativa.

Disseminação do Raccoon Stealer utilizando página falsa do AIDA64

HASH:

58ae566c0ae9185f68b9c933e436e8ed1c7eba42f6211fc9a396ec3d368a6ed6

15fc99e3ee6d887a59ec48fa9c5dd85e6fd7ae05

6235757f9facda9b16f498aa0f24e2a0

11488f740fdeaa4ccf9df6bdffc679917107674f1d3d287fefe8eba4207cde0e

96cbed9b2526c00015e99f4b4fc52a6bc74f2207

687df041439f81ed8688a55c017e1b2c

IP:

135[.]181[.]68[.]23

135[.]181[.]241[.]165

URL:

hxxps://aida64extreme[.]com/

hxxps://alda64[.]com

Disseminação do Vidar Stealer utilizando página falsa do Cpu-Z

HASH:

72d25540d3919e2ea7226deb8434c997f6044004a389b220748659a09a7f296e

c83182954915d4126dbd702e3cdcbcaa66999184

091693913d3cba2023dd37fbdb9e8e36

ec2b89af1752b287772865418598ae3e4852e68ed72958d4715c2561b63e9226

e1cc2ad8a6f156674b478ec1cd9c4eda65429153

712e6b917b5099bde85de13402961f7e

b57189fde7041711ada83cced49bc49a5cc098e9422da4815d7b6cbcd55dadcd

0c46a2674f5c4362830333cfbdbc11f6c7d75300

7b0fe7a7c970eb558ec45731a5f47918

URL:

hxxps://steamcommunity[.]com/profiles/76561199474840123

hxxps://t[.]me/mantarlars

hxxps://cpu-z[.]sofltware[.]com/

hxxps://steamcommunity[.]com/profiles/76561199476091435

hxxps://cpu-z[.]rsysweb[.]com/

hxxps://cpu-z[.]freewarei[.]com/

hxxps://cpu-z[.]gbitl[.]com/zodsnload[.]php

hxxps://cpu-z[.]cpuides[.]com/

IP:

65[.]109[.]7[.]48

94[.]130[.]75[.]1

65[.]109[.]168[.]175

23[.]88[.]36[.]149

Disseminação do Raccoon Stealer utilizando página falsa do Notepad++

IP:

5[.]254[.]118[.]254

91[.]234[.]254[.]216

HASH:

9dcc2579e5e6232f116e2ae1cb572040f03ce1cbc4960e5df32152a874d7b66e

efbdcc5e9e798a277ad034c22927ecee53d7ce94

9839dafcdf536ca3949c7352ccf8bfcb

URL:

hxxps://muhammadowaismemon[.]com/

Disseminação do Aurora Stealer utilizando página falsa de drivers Nvidia

HASH:

fb32b33b4df698be55a3cf09aa9f082ef78e0299

de494d8b0ba94e604707fe20bee57aa7f5e19cc7

4409ceb5b33e19bb7923913429a74a6d1a1af8af

8de8fa8f9ada313ee7413f401efad8fad3b452b8b7002c27865f7c64f6a4ef68

0d341dc0fc16e1d8d134a091ae91fada5f75fcf96b3afb0b3fc806d937856bae

ed21de8db10f9d54777ababb908417b3fa4dc1d6dfd821c4aee312ef35e65687

6676e94c927ef3debc9e6c2bb4aa471c

3c3dc9048f03d1d873d607ce933807c0

1958b167c0de05e60c48f35529032ff2

URL:

hxxp://nvidio-geforce[.]site/

hxxp://constructiiunu[.]ro/downloads/setup_win64[.]exe

hxxp://constructiiunu[.]ro/downloads/install_win64[.]exe

hxxp://constructiiunu[.]ro/downloads/install_win64-32[.]exe

IP:

45[.]15[.]156[.]210

Disseminação do Rhadamanthys Stealer utilizando página falsa do Notepad++

HASH:

80ea73d6b765fb4fc577c37f6c51d3b6deb99560b61d3f1bef1af75017fd1670

b478b49f7d108d5d2845d782264f3e30c69bb3e5

fdeab7167319131a713ec90504eb8d9b

URL:

hxxp://144[.]76[.]33[.]241/logimamonta/LEND[.]api

hxxps://github[.]com/S1lentHash/file_to_dwnld/raw/main/WinRing0x64[.]sys

hxxps://github[.]com/S1lentHash/xmrig/raw/main/xmrig[.]exe

hxxps://github[.]com/S1lentHash/lolminer/raw/main/lolMiner[.]exe

hxxps://github[.]com/S1lentHash/newwatch/raw/main/NewNewWatch[.]exe

hxxps://pastebin[.]com/raw/PTNbBX9V

hxxps://notepad-plusplus[.]donyadigital[.]com/

IP:

79[.]137[.]199[.]252