O conceito de perímetro e arquitetura utilizados por muitas empresas, com serviços on-premises (no local), estruturas gigantes de datacenters, protegidos por diferentes ferramentas de segurança e hosts alocados nas dependências das companhias, deram lugar aos serviços na nuvem. Segundo um player disponível no mercado, hoje, as empresas utilizam, aproximadamente, mais de 800 aplicações SaaS – software-as-a-service. A cloud computing (computação em nuvem/arquivamento em nuvem) trouxe consigo muitos benefícios como rapidez e eficiência, a possibilidade de alocar mais recursos computacionais conforme a necessidade ou tempo determinado, bem como descomissionar, quando necessário, eliminando assim custos fixos com grandes estruturas computacionais. Assim, é possível obter uma significativa redução de custos em comparação à aquisição e manutenção de ambientes físicos. A computação em nuvem apresenta diversos benefícios, sejam eles econômicos, técnicos, arquitetônicos e ecológicos. Acrescentando uma potencial melhoria quanto à segurança e à resiliência.

No mercado, estima-se que 97% dessas aplicações em nuvem são consideradas Shadow-IT, ou seja, não estão sendo gerenciadas, dificultando a visibilidade dessas aplicações para os times de segurança (se quiser entender um pouco mais sobre o conceito de Shadow IT, leia o artigo “Os perigos do Shadow IT” disponível em https://www.sidechannel.blog/os-perigos-do-shadow-it-e-as-funcoes-do-casb-para-proteger-o-ambiente/). Nesse sentido, a cloud computing trouxe também o desafio de como garantir a segurança das informações, das pessoas e de todas as aplicações disponíveis na nuvem. A segurança precisou tornar-se inteligente, adaptando-se a situações antes não rotineiras, como o trabalho remoto, levando os colaboradores a trabalharem em ambientes diversos fora da empresa ou até mesmo o uso de equipamentos privados, como por exemplo BYOD – bring your own device (uso do próprio equipamento/aparelho), aumentando assim a superfície sujeita a incidentes. Nesse sentido, as ferramentas de CASB se fazem tão necessárias, auxiliando na visibilidade e organização das aplicações em nuvem, reduzindo significativamente o problema de Shadow-IT, bem como a segurança do ambiente.

Para garantir a segurança no ambiente SaaS é sugerido que as seguintes ideias fundamentais sejam consideradas: SASE, SSE, Context, Zero Trust.

A primeira ideia está relacionada ao conceito de SASE – Secure Access Service Edge, este é um emergente conceito de cibersegurança, apresentado em 2019 pela primeira vez pelo Gartner. Fazendo um retrospecto, é possível observar que as abordagens e tecnologias de rede utilizadas até o momento não fornecem efetivamente a segurança que as corporações necessitam atualmente. As empresas precisam que seus colaboradores tenham acesso imediato e ininterrupto às informações. Com grande parte das equipes trabalhando remotamente, os dados foram migrando dos data centers para serviços de nuvem. Além disso, mais tráfego indo para nuvem do que voltando para data centers, demandou uma nova abordagem de segurança em redes. Os recursos SASE são baseados na identificação da entidade, podendo ser associado a pessoas, grupo de pessoas, devices, sistemas IOT. Ademais, são baseados em serviços de contexto em tempo real, ambiente seguro em compliance (observância) às políticas e contínua avaliação dos riscos.

Já o SSE – Security Service Edge, é um termo utilizado pelo Gartner para descrever parte de um novo conceito, ou seja, um subconjunto do SASE. Promovendo um acesso seguro à web, software as service e aplicações privadas, mantendo atacantes distantes de dados e informações sensíveis. SSE vem demonstrando grande valor por integrar diversos serviços, os quais funcionam bem entre si, em uma única plataforma, exemplos, Secure Web Gatway, CASB ou Zero Trust. Security Service Edge transcende os tradicionais firewalls, permitindo obter detalhes de o que, como e por que determinados dados foram acessados. Com isso, torna-se muito mais fácil a tomada de decisão com relação à segurança, o que é melhor, em tempo real. Em resumo, uma solução de SSE traz consigo diversos benefícios como segurança e confiança, independentemente de onde as pessoas estiverem trabalhando, unificar funcionalidade e estratégia, evolução na experiência do usuário, flexibilidade e redução de custos.

O Context irá determinar como os recursos de SSE serão controlados para manter os dados, aplicativos e pessoas seguros. Nesse sentido, é preciso ter a compreensão profunda de quem é a pessoa, o que ela está acessando ou tentando fazer, além de verificar quando e como ela está fazendo determinada ação. Oportunizando, assim, a mitigação de riscos em tempo real.

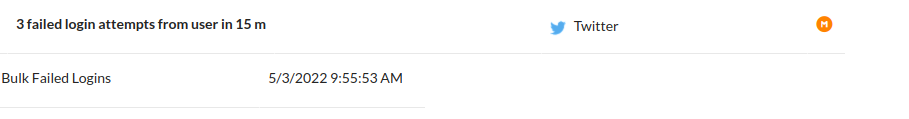

Na figura 1, podemos observar que houve a ação repetida de tentativa de login. Foram realizadas três tentativas de acesso, dentro de quinze minutos, na conta de determinado usuário, o qual foi ocultada as suas credenciais por questões éticas e de segurança. Nesta situação, foi gerado um alerta por ter sido identificado diversas tentativas de login sem sucesso. Neste caso, a ferramenta disponibiliza informações complementares para ajudar na análise do evento, como por exemplo: source e destination, informações do usuário e da aplicação, severidade do evento, entre outras informações.

Zero Trust é um paradigma de segurança que combina verificação de identidade estrita e permissão explícita para cada pessoa ou entidade que tenta acessar ou usar recursos de rede, independentemente de a pessoa ou entidade estar “dentro” do perímetro de rede de uma empresa ou acessando essa rede remotamente. Sendo assim, o objetivo não é somente controlar o acesso e identificação de cada pessoa, mas, sim, as atividades que determinada pessoa faz de acordo com o nível de confiança, derivado de uma avaliação em tempo real. Obtendo assim, insights sobre o que acontece no login, como sinais ambientais, o histórico do comportamento, bem como as características dos dados em si.

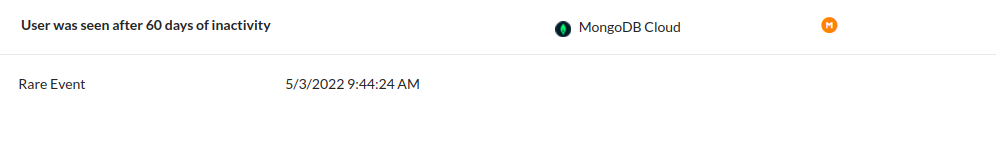

A ferramenta faz uma análise comportamental do usuário, verificando a habitualidade em que o mesmo faz login, quais aplicações acessou, seus downloads e uploads, bem como ações que ela entende como suspeitas e que fogem do comportamento do usuário.

Na figura 2, determinado usuário, o qual foi ocultado as suas credenciais por questões éticas e de segurança, gerou um alerta na ferramenta, pois apresentou um comportamento considerado raro. Ele estava sem fazer login há mais de 60 dias e ao acessar a sua conta, ele fez download de uma aplicação considerada diferente das utilizadas normalmente por esse usuário. Além disso, é possível obter mais informações como data e hora do evento, detalhamento da aplicação, detalhamento do usuário como IP, device, sistema operacional, browser entre outras.

Com o auxílio de uma ferramenta CASB, como apresentada anteriormente, é possível tomar decisões mais assertivas com base em todos os dados disponibilizados, em tempo real. Com esse aparato de informações, é possível averiguar se de fato o usuário errou ou esqueceu a sua senha, ou até mesmo se houve uma tentativa de comprometimento das suas credenciais, bem como se a aplicação utilizada por algum usuário é confiável, ou se suas ações estão sendo aquelas esperadas à sua função, por exemplo.

Boas práticas para a implementação de segurança na nuvem

Considerando a importância de todos os conceitos apresentados, anteriormente, quais seriam os tópicos a serem observados por empresas que estão planejando o futuro da segurança dos seus negócios? Alguns pontos precisam ser observados durante esse planejamento:

Primeiramente, a rede deve estar estruturada para mover os dados entre todos os pontos abrangidos, desde serviços de nuvem à data center. Garantir que protocolos e políticas consistentes sejam aplicados em toda rede. O tráfego deverá ser roteado através de uma rede construída para suportar SSE, ou seja, consiste em pontos globalmente distribuídos. Visando com que colaboradores em casa, no escritório ou na cafeteria, estejam usando seus dispositivos devidamente protegidos, desempenhando suas atividades em alto nível, em contrapartida, os dados da empresa permanecem seguros.

É preciso conhecer quão sensíveis são determinadas informações e qual é a importância delas para a corporação. Assim como, qual impacto traria para a organização, caso essas informações estivessem disponíveis para partes não autorizadas. Neste caso, a classificação das informações ajudaria a garantir a disponibilização correta e segura das informações.

Os serviços de segurança devem estar totalmente integrados. Ao diminuir o número de ferramentas individuais, o gerenciamento e a administração são facilitados, garantindo a aplicação consistente de políticas, eficiência no tráfego e no processamento, bem como as decisões serão tomadas eficientemente, dando suporte e segurança à estratégia de nuvem.

É necessário, também, conhecer o fluxo das informações, onde determinada informação transitará. Assim como garantir que esse fluxo seja inspecionado, garantindo que as informações sejam acessadas de forma segura. Utilizando de configurações de controle durante o tráfego de dados como criptografia, tokens, gerenciamento de identidade, entre outras.

É preciso definir o que cada usuário poderá acessar, ou seja, quem terá permissão para acessar o quê, considerando quais recursos cada colaborador necessita para desempenhar a sua função. É essencial certificar-se de que os usuários não tenham níveis de acessos inadequados ou excessivos. Quando é garantida a prática de “menor acesso” como parte da estratégia de acessos, é possível minimizar os impactos em caso de alguma conta ser comprometida, porque somente terão acesso a um subconjunto isolado de ativos corporativos.

Por fim, é válido enfatizar que mais do que nunca a Segurança Cibernética necessita um olhar estratégico quando se pretende mitigar os impactos de Shadow-IT. Com o crescente número de ataques sofridos no mundo inteiro, conjuntamente a toda essa diversidade tecnológica que temos disponível, bem como as mudanças nas modalidades de trabalho oriundos, principalmente, da Pandemia do Covid-19, fizeram com que muitas empresas que ainda não olhavam a segurança cibernética como parte da sua estratégia organizacional, parassem para reavaliar seus processos ou até mesmo migrar seus serviços para um ambiente na nuvem e assim manter seus ambientes seguros. Considerando o cenário exposto, o serviço de Cloud traz consigo diversos benefícios, eficiência e agilidade sem deixar de lado a garantia da segurança cibernética e das informações.

Referências

Estudo de caso da GE Oil & Gas. Disponível em: <https://aws.amazon.com/pt/solutions/case-studies/ge-oil-gas/>. Acesso em: 4 ago. 2022.

Expedia Case Study. Disponível em: <https://aws.amazon.com/pt/solutions/case-studies/expedia/>. Acesso em: 3 ago. 2022.

GLOBAL Cybersecurity Leader. [S. l.], 1 ago. 2022. Disponível em: <https://www.paloaltonetworks.com>. Acesso em: 2 ago. 2022.

Learning Articles Archive. Disponível em: <https://www.skyhighsecurity.com/en-us/cybersecurity-defined>. Acesso em: 3 ago. 2022.

Netskope. Disponível em: <https://www.netskope.com>. Acesso em: 3 ago. 2022..

What is SSE? Disponível em: <https://www.forcepoint.com/pt-br/cyber-edu/security-service-edge-sse>. Acesso em: 2 ago. 2022.