Uma investigação conduzida pelo time de Threat Intelligence da Tempest com o objetivo de analisar uma possível fraude envolvendo a manipulação de arquivos enviados por email, levou à identificação de uma ferramenta usada por criminosos para automatizar a coleta de informações trafegadas em correio eletrônico.

Esta investigação envolveu a comunicação entre duas empresas que, periodicamente, realizavam transações financeiras utilizando boletos de cobrança enviados por email. Em uma destas trocas de mensagens, uma das empresas observou que a logomarca do banco impressa no boleto não correspondia à instituição financeira normalmente usada nas cobranças da empresa credora; no entanto, após contato entre colaboradores das duas empresas, constatou-se que o boleto que havia sido enviado originalmente continha o logotipo correto, o que levou à hipótese de uso de uma ferramenta de manipulação de mensagens.

É sabido que, a fim de otimizar seu trabalho e aumentar seus ganhos ilícitos, criminosos utilizam ferramentas automatizadas, como, por exemplo, os testadores de logins, que são programas desenvolvidos para realizar ataques de dicionário em páginas de autenticação de uma variedade de sistemas web.

Outro exemplo são os “sugadores de informações”, que coletam informações de interesse para o atacante. Sua função é extrair informações pré-definidas de um dado sistema web de forma similar a outro tipo de software amplamente utilizado por criminosos em lojas de comércio virtual, sobretudo no começo desta década: os sugadores de cartões de crédito.

Mais recentemente, um novo conceito de “sugador” surgiu no ambiente de fraudes com foco em caixas de entrada de webmail de diversos provedores. Essa ferramenta está se tornando conhecida como sugador de e-mail e, assim como o sugador de cartões, se beneficia de credenciais de acesso vazadas para buscar palavras-chave dentro da caixa de e-mail das vítimas de forma automatizada.

Uma ferramenta unificada para testar, coletar e modificar anexos de e-mail

A pesquisa conduzida para esclarecer o caso da alteração do boleto levou à descoberta de um material sobre uma ferramenta que permite, a partir de uma lista de emails e senhas (obtida através de vazamentos, por exemplo), testar credenciais válidas e, uma vez obtido o acesso a essas contas, realizar a extração de mensagens de e-mail, oferecendo a opção de filtrar keywords de interesse e permitindo a modificação de anexos de e-mails.

A ferramenta abusa de uma característica do protocolo IMAP que permite recuperar e-mails de forma sincronizada entre cliente e servidor — ou seja, qualquer modificação (como mudar status de uma mensagem de lida para não-lida, excluir ou recuperar uma mensagem) feita no cliente de e-mail usando tal protocolo reflete no servidor e vice-versa. O IMAP, como já destacamos, é suportado pela maioria dos provedores de e-mail e, por conta da sua flexibilidade, é bastante utilizado nos casos em que uma mesma conta de email precisa ser acessada por clientes de e-mail instalados em diferentes computadores (ex: um departamento financeiro, onde dois ou mais funcionários precisam acessar a mesma conta de email).

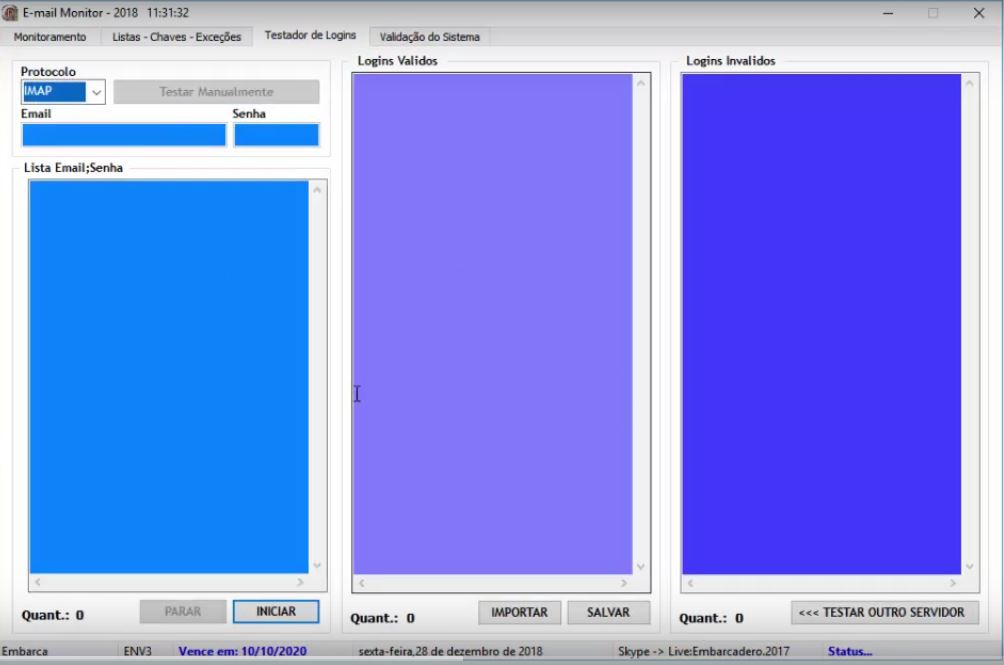

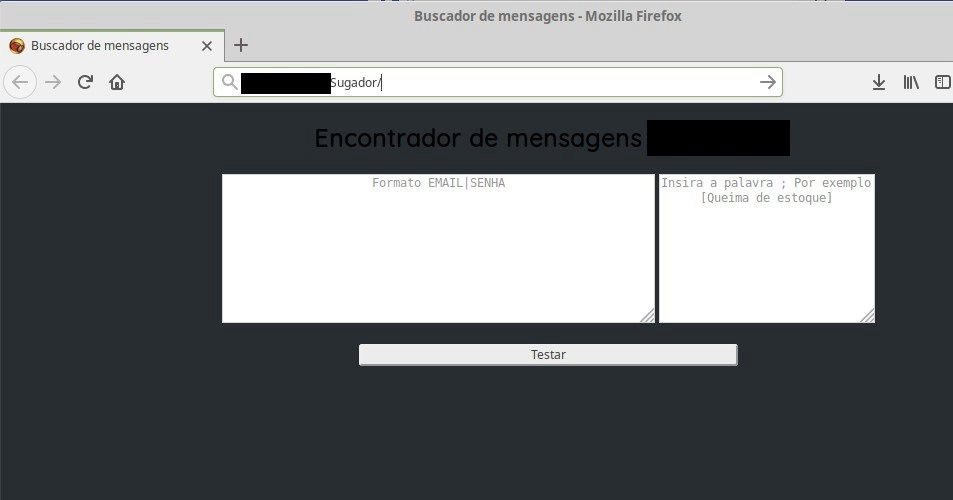

O funcionamento da ferramenta anunciada pelo fraudador é simples. Inicialmente o operador carrega a lista de emails e senhas para validação das credenciais (imagem 1).

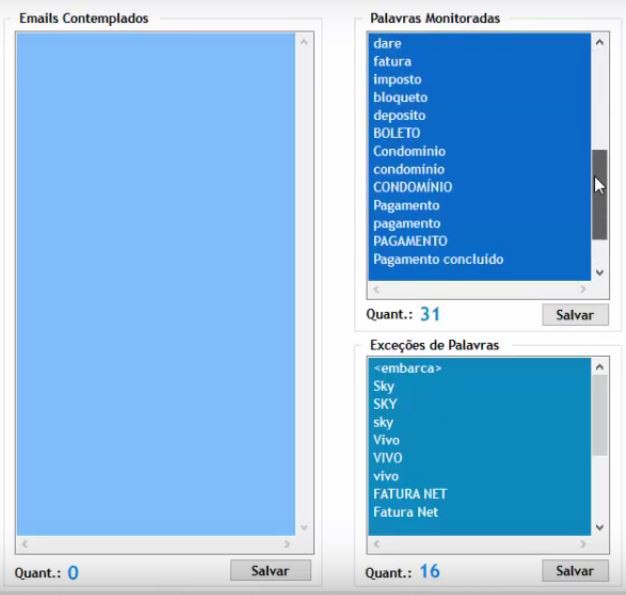

Após a validação das credenciais, o operador pode criar uma seleção de contas de email a serem monitoradas com base em palavras-chave (palavras monitoradas). Também é possível excluir emails com base em “exceções de palavras”. O resultado desta seleção é exibido na coluna “Emails Contemplados” (imagem 2).

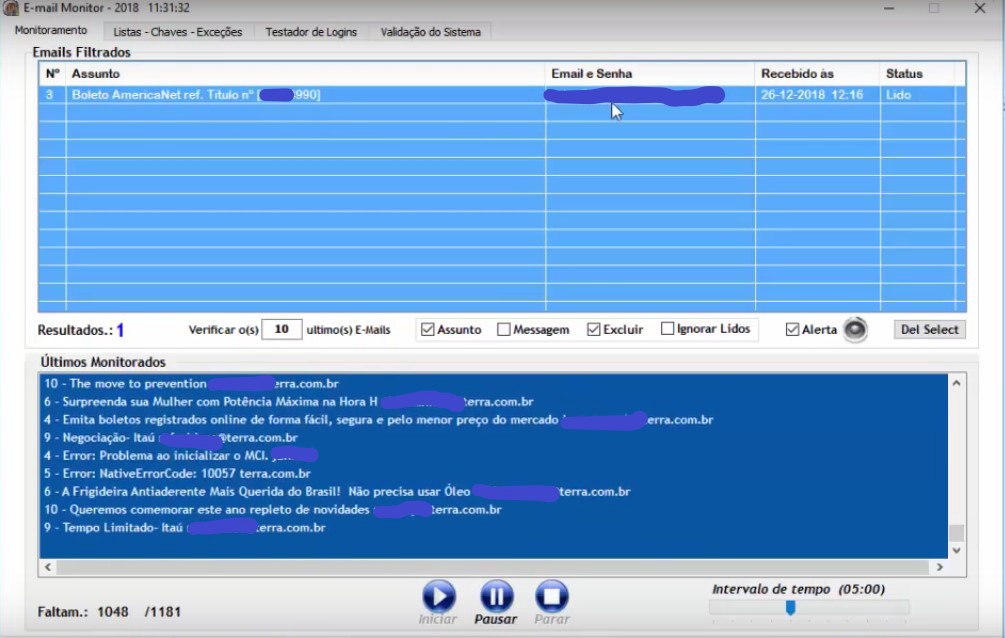

A seguir, o operador passa a monitorar as contas de emails contempladas em busca de mensagens que contenham informações de interesse. A imagem 3 mostra a tela dedicada a esta função. Nela, é possível definir a quantidade de mensagens a serem monitoradas (últimas 10 mensagens recebidas, por exemplo), usar os filtros de palavras-chave na linha de assunto ou no corpo da mensagem, excluir do servidor de email as mensagens selecionadas pela ferramenta (para evitar leitura prévia destas mensagens pela vítima), e ignorar os emails que já tenham sido lidos, a fim de evitar despertar a atenção da vítima.

Os emails filtrados pela ferramenta são salvos no computador do operador nos formatos txt e mbox (extensão usada pelo cliente de email Mozilla Thunderbird), de forma que o operador possa baixar os anexos, modificá-los conforme sua vontade (usando ferramentas simples de edição de PDFs, no caso dos boletos) e, posteriormente, restaurar o email na caixa de entrada da vítima.

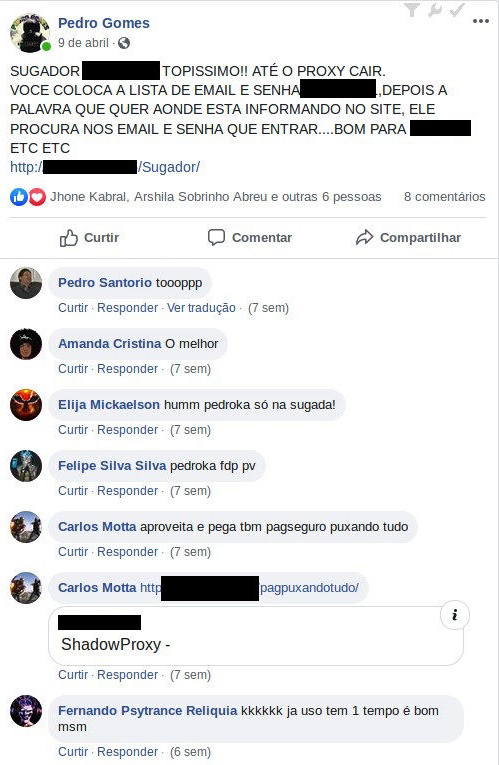

Ferramenta é oferecida em redes sociais

Nas redes sociais foi possível identificar ao menos um anúncio divulgando uma ferramenta similar, contendo uma URL para “degustação”, conforme imagens a seguir.

A utilização bem-sucedida de sistemas como o sugador de e-mails por um atacante depende de um conjunto de fatores. Em primeiro lugar, vazamentos de credenciais viabilizam acesso a caixas postais diversas, tanto de empresas quanto de cidadãos comuns.

Essas credenciais podem ser testadas em larga escala por programas testadores de logins e incorporadas a ferramentas como o sugador de e-mails para automatizar o acesso às caixas postais, a busca por palavras-chave de interesse e a manipulação do conteúdo dos e-mails que contenham informações e documentos financeiros, como boletos bancários.

Por envolver diversas etapas, o custo desse ataque é aparentemente maior que o de um phishing tradicional. Entretanto, ao manipular boletos pagos por empresas as chances de recompensa são maiores, o que pode ser o grande incentivo deste esquema.

A última linha de defesa contra essas ameaças é o receptor do e-mail, a pessoa que opera a caixa postal, que pode ou não suspeitar das adulterações realizadas.