Por Threat Intelligence Team

Sumário Executivo

- Os malware do tipo stealers são os principais meios de obtenção de dados, utilizados por lojas de vendas de dados no cibercrime (underground marketplaces) e vendedores de acesso inicial (Initial access brokers);

- a compra de dados em marketplaces, tais como, “Genesis Store” e “2easy Shop”, pode ser utilizada por cibercriminosos para obter credenciais válidas e assim ganhar acesso inicial realizando a intrusão à infraestrutura da vítima;

- o uso de “identidades digitais” (fingerprint) providas por alguns stealers ou a compra de fingerprints em underground marketplaces, são também uma forma de ganhar acesso à sistemas e serviços remotos;

- ferramentas de anti-detecção tais como Linken Sphere, Genesium e Che Browser, podem ser utilizadas como forma de subverter (bypass) mecanismos antifraude, comumente encontrados em internet banking e outras tecnologias;

- o uso de stealers e compra de dados em underground marketplaces são meios utilizados por grupos de ransomware para ganhar acesso inicial à infraestrutura de empresas;

- a venda de credenciais, acesso inicial, assim, como também, a venda de produtos como stealers e serviços de Malware-as-a-Service são algumas dentre as várias formas de monetização no cibercrime, permitindo que cibercriminosos tenham mais recursos para melhoria de infraestrutura utilizadas em ataques, contratação de pentesters etc.

Cadeia de suprimentos e modelos de negócio

De maneira semelhante ao conceito de supply chain (cadeia de suprimentos), estabelecido no âmbito comercial, ao longo dos anos o cibercrime tem evoluído e demonstrado possuir sistemas organizacionais e modelos de negócio tão maduros e bem estruturados quanto aos observados no mundo corporativo, passando pelas etapas de planejamento e escolha do alvo, formação de equipes e utilização de fornecedores, desenvolvimento de suas capacidades (malware, phishing, etc), distribuição e anúncio de campanhas e produtos em meios como fórum underground e até mesmo controle financeiro e lavagem de dinheiro. Recentemente, dados vazados sobre o grupo de ransomware Conti, revelaram que a operação do grupo funcionaria de maneira semelhante à uma empresa regular, contendo até mesmo funcionários assalariados.

Análogo à soluções cloud, tais como IaaS, SaaS e PaaS, no cibercrime encontramos desde serviços como Access-as-a-Service, Malware-as-a-Service ao mais conhecido Ransomware-as-a-Service, demonstrando que a servitização de produto-serviço é uma tendência. Este complexo ecossistema composto por diferentes modelos de negócio envolvendo desde a venda de acesso inicial à deploy de ransomware e extorsão, nutre a cadeia de suprimentos necessária para a continuidade de atividades maliciosas no mundo digital.

Embora incidentes oriundos de tais atividades aconteçam, em sua maioria, no universo computacional, seus impactos não se restringem apenas ao mundo digital, podendo afetar pessoas, instituições, cidades ou mesmo países. Dessa forma, além do ganho financeiro, o cibercrime pode e vem sendo utilizado como instrumento de manobras políticas, como observado em atores de ameaça patrocinados por estados (state-sponsored), como por exemplo, APT38 e APT28, ambos apoiados pela Coreia do Norte e Rússia, respectivamente.

Ransomware Supply Chain

Grupos de ransomware podem operar de modo independente ou no modelo Ransomware-as-a-Service (RaaS). No entanto, em ambos os casos há uma cadeia de suprimentos, na qual diferentes partes envolvidas neste processo fornecem diferentes tipos recursos, tais como desenvolvimento de malware, serviços de pentest e acesso inicial necessários para realizar um ataque. Ransomware é uma das principais atuais ameaças contra as quais equipes de segurança devem planejar e adaptar seus sistemas para se defenderem de possíveis ataques. No entanto, para fazer isso, é necessário ir além do ransomware e entender várias etapas deste tipo de ameaça.

Neste relatório serão abordadas a utilização de stealers e serviços de Malware-as-a-Service como fornecedores de dados para marketplaces operando no modelo Access-as-a-Service; a utilização de stealers e marketplaces como fornecedores de acesso para vendedores de acesso inicial (Initial access broker); a venda de acesso inicial como uma das formas de ganhar acesso à redes corporativas para deploy de ransomware, dentre outros pontos que fazem parte da cadeia de suprimentos de um ataque de ransomware e são essenciais para continuidade de atividades maliciosas no cibercrime.

Stealer e Logs

Dentre vários tipos de ferramentas utilizadas por cibercriminosos, o information stealer é um tipo de malware utilizado, essencialmente, para recuperar dados como credenciais e dados de cartões salvos em navegadores, dados de carteiras de criptomoedas e preenchimento automático e dados de formulários web via web inject. Este tipo de malware tem sido bastante utilizado como um das formas de ganhar acesso inicial à infraestrutura de empresas, uma vez que a maioria dos stealers coletam credenciais de serviços tais como AWS, SSH, VPN, RDP e Citrix; além disso, este tipo de malware desempenha um importante papel no ecossistema do cibercrime, fornecendo dados que abastecem os “estoques” de marketplaces como Genesis Store.

Embora existam outros métodos como a exploração de vulnerabilidades de serviços expostos à internet, a utilização de stealers pode diminuir os custos e tempo da operação, uma vez que, em posse de credenciais válidas, não é necessário o recrutamento de pentesters para ganhar acesso inicial; além disso, o acesso por meio de credenciais válidas diminui as chances de detecção em sistemas de proteção de perímetro.

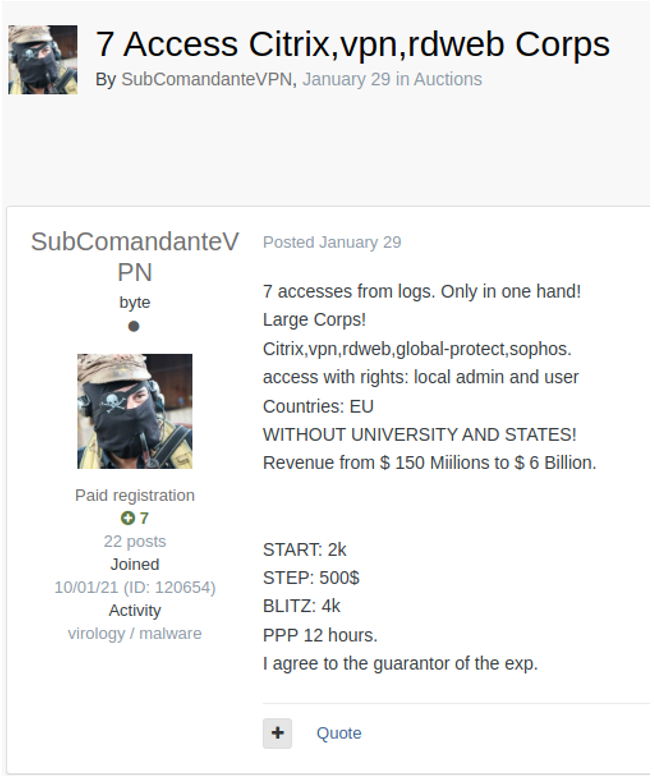

Abaixo, está a venda de acesso inicial feita pelo usuário subcomandantevpn no fórum russo ExploitIN. No anúncio, o usuário alega que os acessos vendidos foram extraídos de logs:

Os logs mencionados pelo usuário em seu anúncio, no entanto, podem ser obtidos não apenas por meio da utilização de stealer, mas, também, através da compra de logs ofertados em fóruns como XSS, ExploitIN e BreachForums. Também é comum o compartilhamento desses logs, contudo, as informações contidas em logs disponibilizados gratuitamente costumam não ser de primeira mão e, geralmente, trazem uma baixa qualidade de dados. Dentre os stealers mais utilizados entre os logs compartilhados e vendidos no underground, o Redline aparece como uma das principais fontes.

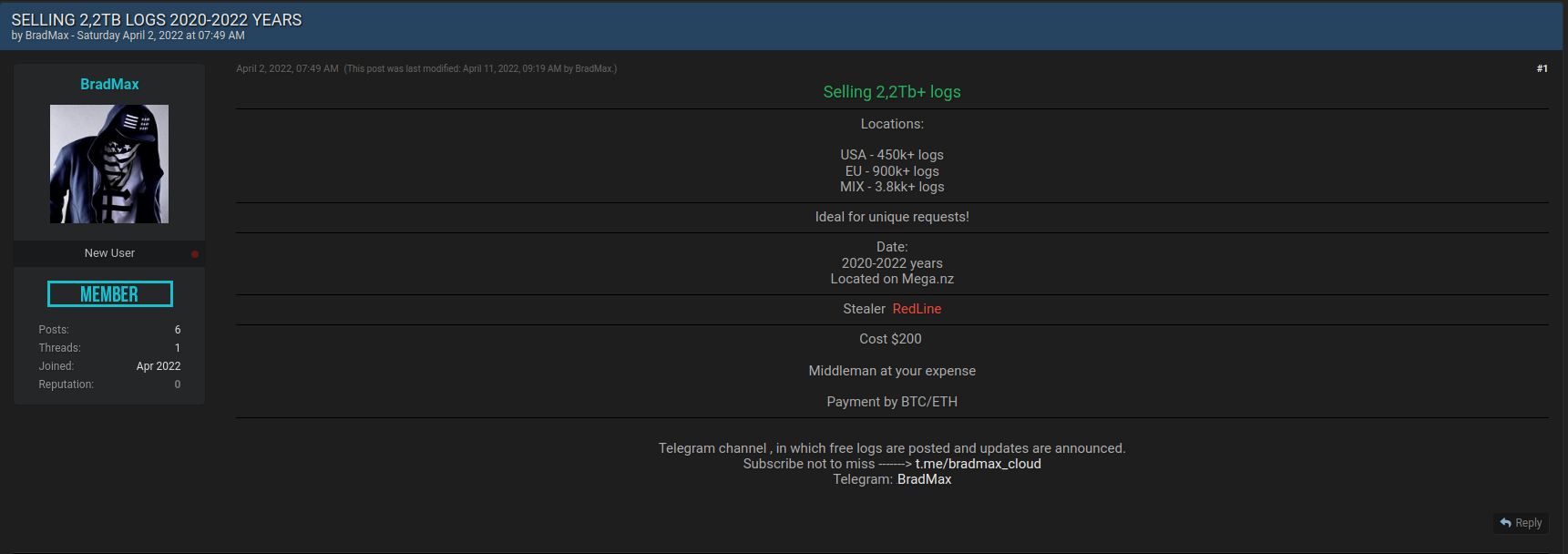

Abaixo, vemos a venda de 2,2TB de dados de diversos países em logs do Redline Stealer ofertada pelo usuário BradMax no recém criado BreachForums:

Recentemente, identificamos entre os meses de Março e Abril, cerca de 27 posts de compartilhamento de logs no BreachForums, sendo que Addka72424 (15) e Ura (4) foram os usuários identificados mais ativos. Em alguns casos, detectamos arquivos com mais de 10GB contendo logs de vários países e diferentes tipos de dados. Embora na maioria desses casos o Redline tenha sido utilizado, reiteramos que há vários outros stealers ofertados no cibercrime.

Embora tenhamos observado a venda e compartilhamento de logs no XSS e exploitIN, identificamos um maior volume deste tipo de atividade no BreachForums, fórum comumente utilizado para venda e compartilhamento de data leaks (vazamento de dados).

Diante de uma ampla variedade de info stealers identificados em diferentes fóruns, daremos ênfase aos mais utilizados, uma vez que estes apresentam um maior risco.

No período de um ano, entre abril de 2021 e 2022, identificamos no fórum XSS quatro posts relacionados à venda de stealers. Os malwares possuem diferentes características e são oferecidos no modelo de produto (nonresident) ou serviço (Malware-as-a-Service). Dentre os stealers identificados no fórum estão: BlackGuard, Mars Stealer, Eternity Stealer e, o mais recente, Rust Native Grabber. Seus preços variam entre $100 e $700 dólares.

Além de características comuns a todos os stealers, algumas funções como AntiVM – AntiDebugger, Sandbox Web panel e utilização de algoritmos de criptografia demonstram a constante evolução e robustez desses malwares. Abaixo listamos as principais funções de stealers identificados no fórum XSS:

- Browsers collection (Passwords, CreditCards, Cookies, AutoFill, Tokens, History, Bookmarks): Email clients (Thunderbird, Outlook, FoxMail.), Messengers (Telegram, Discord, WhatsApp, Signal, Pidgin, RamBox.);

- Coleta de VPN clients: WindscribeVPN, NordVPN, EarthVPN, ProtonVPN, OpenVPN, AzireVPN;

- Coleta de credenciais: WinSCP, Credman passwords, Vault passwords, Networks passwords);

- Lista de plugins 2FA: Authenticator, Authy, EOS Authenticator, GAuth Authenticator, Trezor Password Manager.

- Coleta de fingerprint de máquina baseados em:

- IP and country

- Working path to the Mars EXE file during operation

- Local time on the PC and time zone

- System language

- Language keyboard layouts

- Laptop/Desktop

- Processor model

- Installed RAM size

- Operating system version system and its bit depth

- Video card model

- Computer

- Suporte a browsers tais como Chrome, Firefox, Edge, Opera, Chromium, Vivaldi, IE.

Os malwares são desenvolvidos em diferentes linguagens, sendo a mais comum C++. No entanto, o stealer Rust Native Grabber, como o nome sugere, foi desenvolvido em Rust, linguagem também utilizada pelo grupo de ransomware ALPHV/Blackcat. De acordo com discussões em fóruns, linguagens como Go e Rust tornam o processo de desenvolvimento de malware mais rápido, confiável, além de dificultar processos de análise em engenharia reversa.

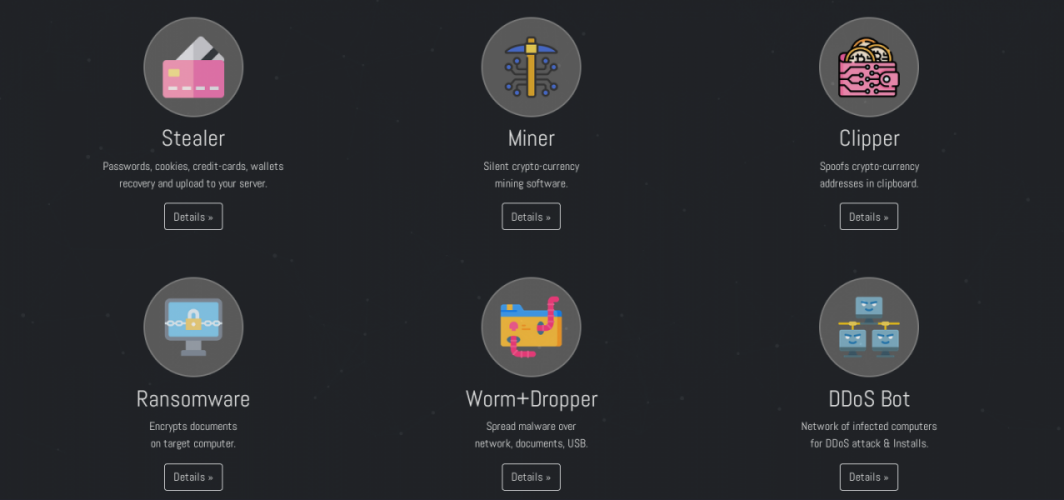

Os malwares são comumente anunciados em diferentes plataformas e fóruns tais como RuTor, Telegram ou mesmo em sites na rede Tor. Abaixo, vemos o site do Eternity Stealer na rede Tor; dentre outros serviços, são oferecidos ransomware e DDoS bot:

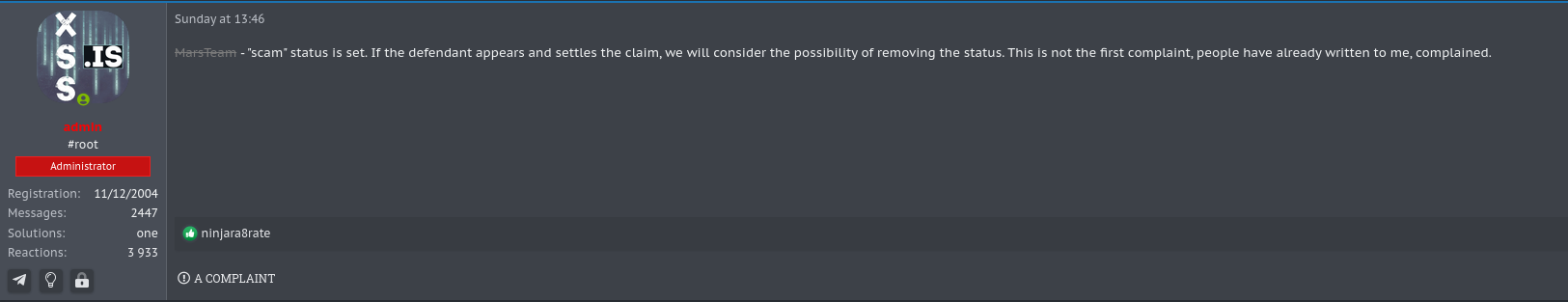

Durante a investigação, identificamos que o usuário do XSS MarsTeam, utilizado por membros do Mars Stealer, foi banido do fórum sob alegação de scam (golpista/fraudador). O usuário estava em atividade desde maio de 2021 e teve sua conta banida pelo administrador do fórum em 16 de Abril.

Ainda sobre a operação de stealers, identificamos em 16 de abril um comentário no fórum ExploitIN sobre a suspensão das atividades do Raccoon Stealer devido à guerra na Ucrânia e o falecimento de um de seus membros. Raccoon Stealer iniciou suas atividades por volta de abril de 2019. Embora o usuário MarsTeam tenha sido banido no fórum XSS e tópicos relacionados à venda do Raccoon Stealer tenham sido fechados por moderadores do fórum ExploitIN, tais eventos não significam o fim da operação desses grupos.

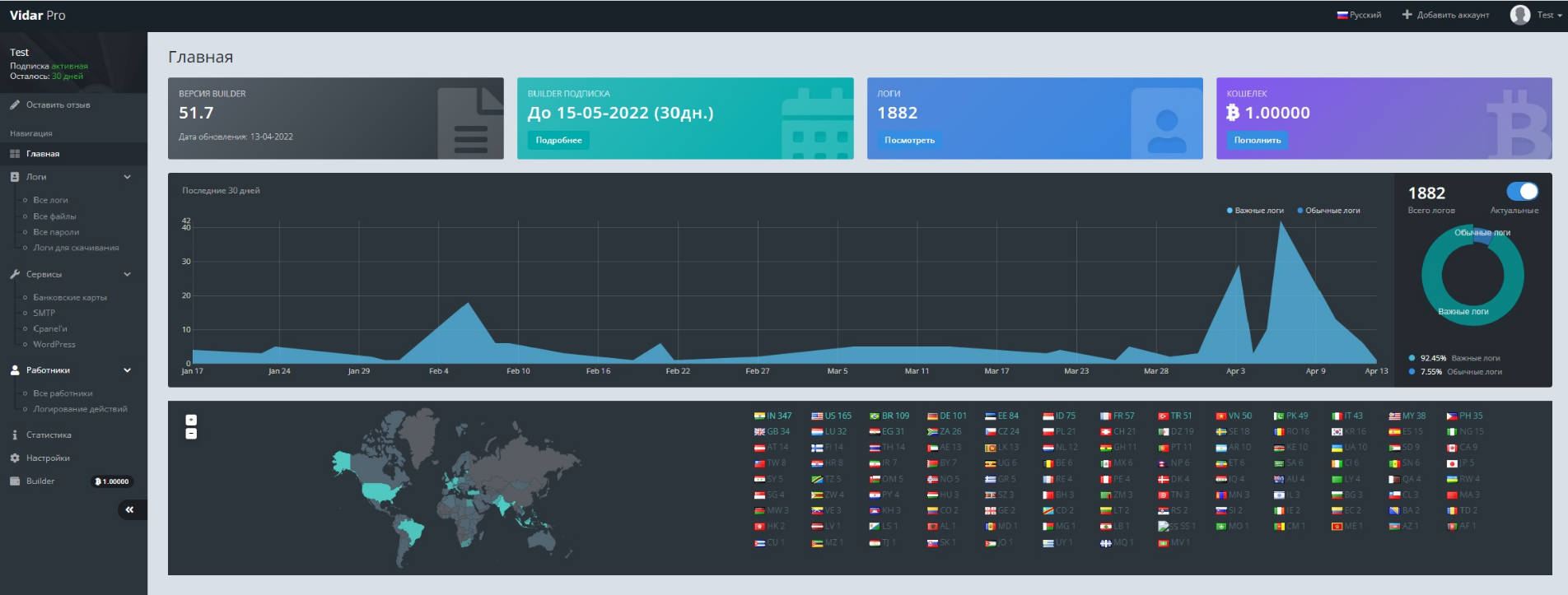

Durante a análise de alguns marketplaces como Genesis, 2easy e Russian Market, observamos menções ao Vidar como sendo uma das principais fontes de dados nessas plataformas, logo após o Redline. Desenvolvido em C++, sua atividade teve início em novembro de 2018, com seu primeiro anúncio no fórum ExploitIN. O stealer opera no modelo Malware-as-a-Service e tem demonstrado ser um malware confiável, uma vez que possui boa reputação e não há avaliações negativas, e maduro entre membros do fórum. Dentre suas funções estão:

- Coleta de dados de navegadores mais utilizados (Passwords, cookies, history, auto-fill);

- Coleta de crypto wallet (All according to the wallet.dat template, as well as unique wallets according to the rules);

- CC – Card data, except *** (*** does not save the browser itself);

- Coleta de arquivo conforme configuração estabelecida pelo usuário;

- Telegram authorization (Windows version);

- Coleta de FTP, WINSCP, MAIL (Correctly collects data, with correctly specified ports);

Vidar é representado pelo usuário Loadbaks no ExploitIN e possui boa reputação no fórum (7). Além das funções citadas anteriormente, o stealer oferece suporte a múltiplas contas dando ao operador a possibilidade de criar diferentes perfis de acesso à plataforma e atualização diária em caso de detecção por antivírus.

Marketplaces

Desde os últimos ataques do grupo de extorsão LAPSUS$ contra grandes empresas, tais como Okta e Microsoft, as suspeitas de que o grupo estaria comprando acesso em plataformas como Genesis Store e Russian Market têm aumentado. Este argumento, de certa forma, justificaria os acessos feitos pelo grupo com contas válidas à infraestrutura de suas vítimas. Embora em alguns incidentes o grupo tenha alegado ter conseguido acesso por meio de credenciais disponíveis em plataformas como Github de algumas vítimas, a compra de acesso em marketplaces é uma prática comum por cibercriminosos. Observamos que, após a publicação do relatório da Microsoft sobre TTPs do grupo, a procura por invites (convites) e contas dos marketplaces Genesis Store e 2easy tem crescido significativamente em fóruns como XSS e ExploitIN.

Tal como no mundo corporativo, o cibercrime vem buscando meios de inovação, visando maiores lucros e novas formas de estabelecerem diferentes modelos de negócios. Dentre algumas dessas mudanças, os marketplaces representam uma fonte de dados quase inesgotável, oferecendo aos atacantes a oportunidade de ganhar acesso a sistemas por meio da compra de dados como cookies, credenciais de sistemas e serviços de acesso remoto. Tais lojas, operando no modelo Access-as-a-Service, dão aos adversários uma maior exposição dos dados vendidos, maior agilidade em suas vendas (uma vez que todo processo é automatizado), e uma maior confiabilidade, já que as transações são intermediadas pela plataforma, funcionando como corretora de valores do cibercrime. Consequentemente, tal facilidade na compra e venda de dados, implica em maiores riscos.

Marketplaces, no entanto, não são uma novidade. Criado em 2014, o marketplace ucraniano xDedic, especializado em vendas de acesso RDP, disponibilizou cerca de 176.000 servidores comprometidos em sua plataforma, entre outubro de 2014 e fevereiro de 2016. Posteriormente, em 24 de janeiro de 2019, a loja encerraria suas atividades após operação do FBI e autoridades europeias.

Devido à grande variedade de marketplaces, este relatório apresentará uma visão geral das lojas mais utilizadas.

MagBo

Em 2018 surge o MagBo, uma loja com maior variedade, volume e qualidade dos dados (dados exclusivamente de primeira mão, funcionais e não reutilizados). Segundo a empresa de cyber segurança israelense Ke-La, além de credenciais FTP, SSH e painéis de CMS, MagBo conta com o MagBo Backdoor (MBD), ferramenta instalada em máquinas comprometidas com objetivo de dar ao atacante a possibilidade de uso de um web shell com integração à loja. Embora o usuário mrbo (utilizado para anúncios da loja no ExploitIN), tenha sido banido em maio de 2019, após diversas críticas no fórum, a plataforma continua online.

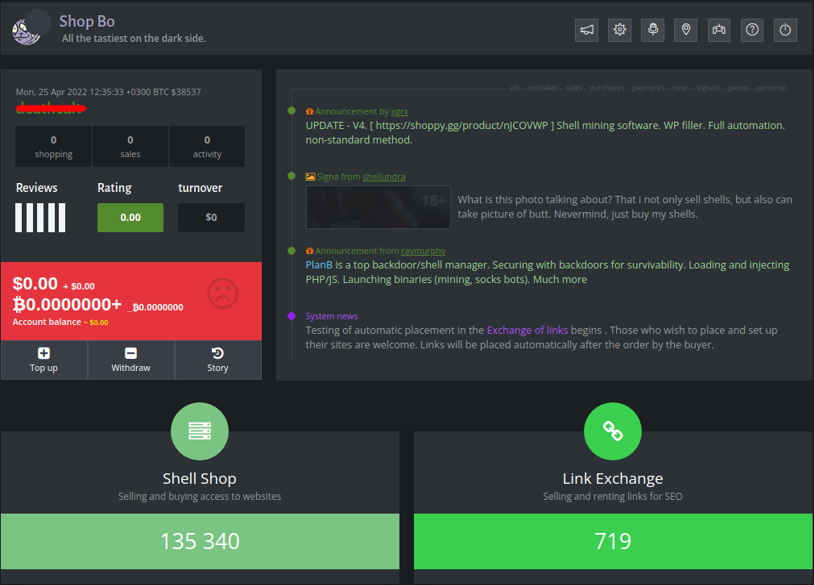

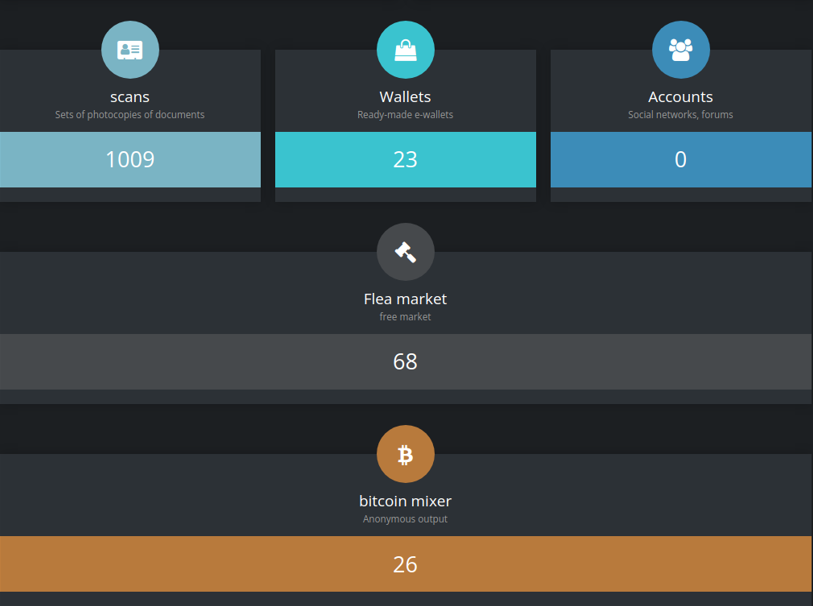

Imagens relativas ao MagBo marketplace:

Dentre as seções do MagBo apresentadas nas imagens, destacamos:

- Shell Shop: acessível apenas mediante pagamento de $50 dólares;

- Link Exchange: contém links de SEO (Search Engine Optimization);

- Scan Store: contém documentos como passaporte, identidade militar e civil dentre outros (durante análise, identificamos a venda de selfies e documentos de brasileiros por $5 dólares por um usuário);

- Flea Market: seção livre contendo acesso remoto, logs, e-mails, exploits, base de dados, documentos etc;

Odin Shop

Com uma interface semelhante ao xLeet, o Odin Shop surge em abril de 2020 no fórum XSS, com seu primeiro anúncio feito pelo usuário OdinShop. Uma outra conta utilizando o mesmo nickname (odinshop) foi registrado no fórum ExploitIN em setembro do mesmo ano, no entanto, não há nenhum registro em seu histórico de atividade. Apesar disso, no momento da análise, identificamos que o usuário havia logado no ExploitIN 8 horas antes, demonstrado que a conta continua sendo utilizada. Uma hipótese é de que o usuário Odinshop se comunique diretamente com vendedores via mensagens privadas no fórum ExploitIN.

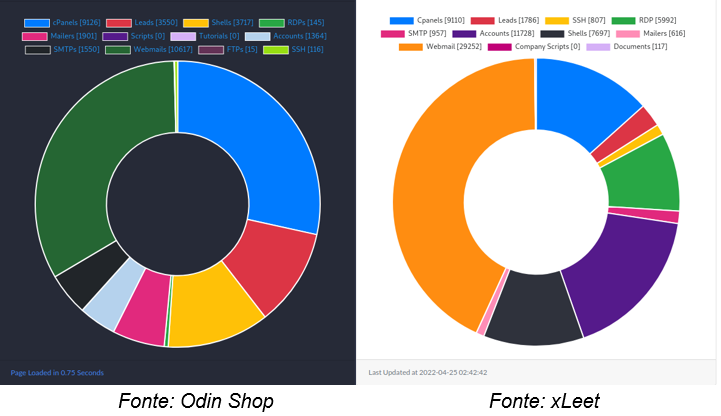

Dentre os serviços e produtos oferecidos no marketplace estão:

- Hosts: RDP, Shell, cPanel e SSH/WHM;

- Send: Mailers e SMTP;

- Leads: E-mail Only, Combo email:password, Combo username:password, E-mail access, Phone Number Only, Combo phone:password, Full data, social media data;

- Business: cPanel webmail, GoDaddy webmail, Office 365 webmail;

- Accounts: Marketing, Hosting/Domain, Games, VPN/ Socks Proxy (e-mail access), Shopping, Programs, Stream, Dating, Learning, Torrent/File host, VoIP/SIP, Other;

- Social: Likes, followers, Views, Comments, Accounts, Coupons, Methods.

Abaixo, estão URLs relativas ao Odin Shop e estatísticas de acessos vendidos no Odin Shop e xLeet, respectivamente, extraídas da própria plataforma em 24 de abril de 2022:

xLeet e Odin Shop são marketplaces que utilizam a mesma tecnologia em seus sites e, portanto, vendem dados bastante semelhantes.

Russian Market

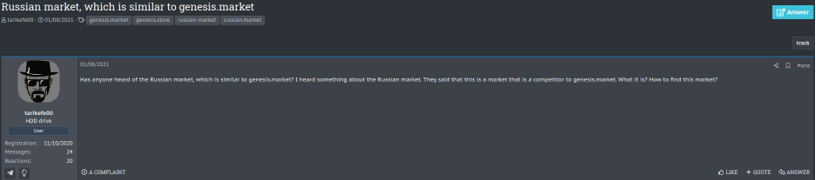

Não identificamos anúncios ou recomendações relacionadas ao Russian Market em nenhum dos principais fóruns underground: XSS, ExploitIN e RAMP. No entanto, de acordo com a data de registro do principal domínio da loja, acreditamos que o marketplace exista desde 2019. Apesar de poucas informações sobre o Russian Market, o marketplace é mencionado em um tweet do pesquisador de cibersegurança Brian Krebs como uma das fontes utilizadas pelo LAPSUS$ para compra de acesso. Em um post no fórum XSS, o Russian Market é apontado como uma possível alternativa ao Genesis Store. Apesar disso, identificamos algumas críticas à loja sob alegação de que os logs fornecidos não são de primeira mão.

O Acesso ao marketplace acontece com um simples registro. No entanto, é necessário o pagamento de $50 dólares para ativar e manter o acesso à conta.

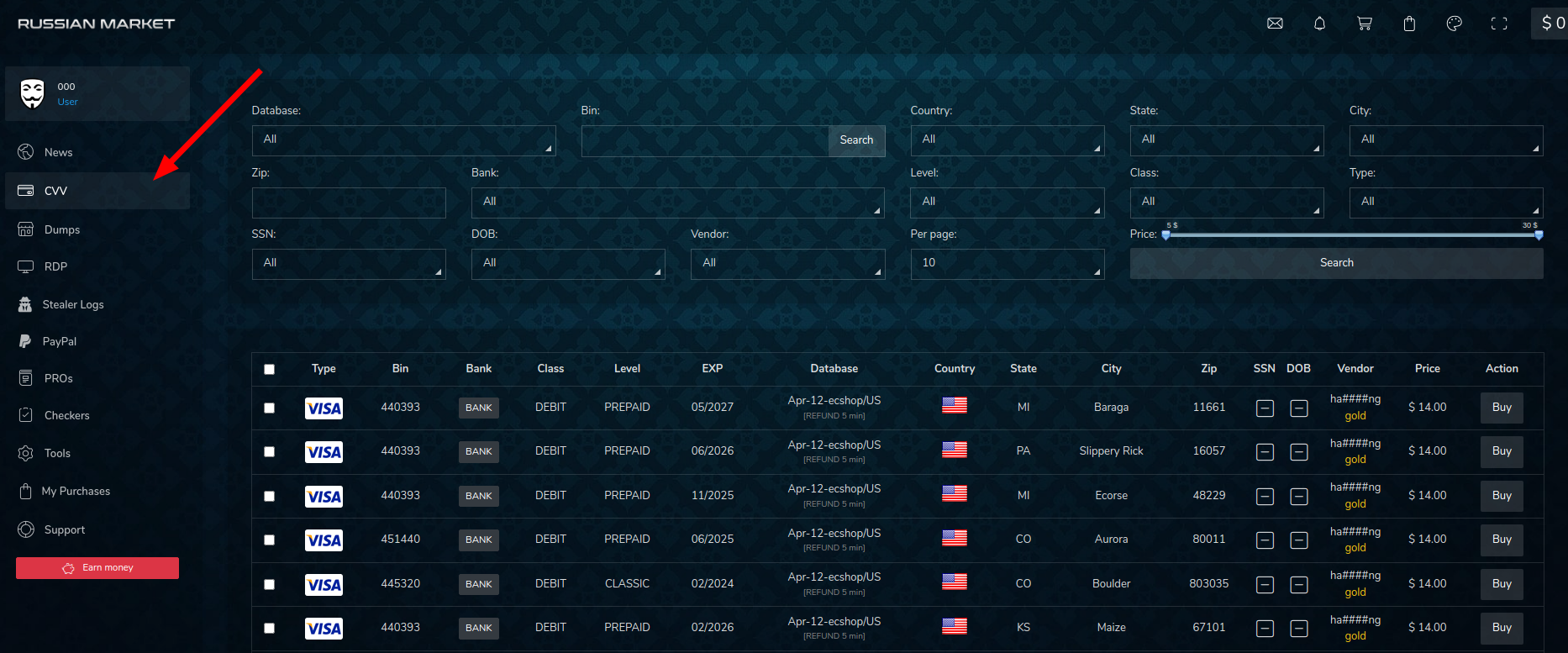

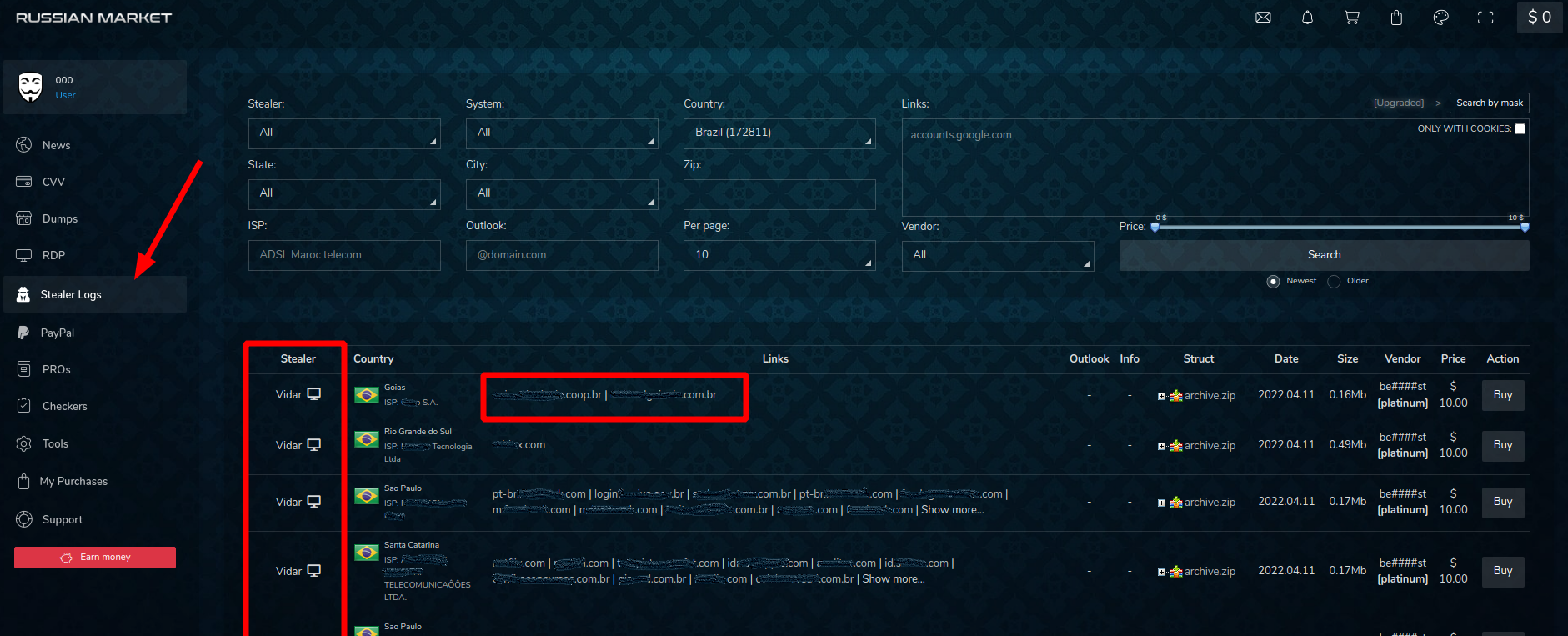

Abaixo, apresentamos imagens das seções mais relevantes observadas na loja:

Dentre os marketplaces analisados, o Russian Market é o único que exibe o stealer utilizado nos logs vendidos. Em sua lista o Redline é a principal fonte dos dados, seguido pelo Vidar Stealer, Raccoon Stealer, Taurus e Azorult.

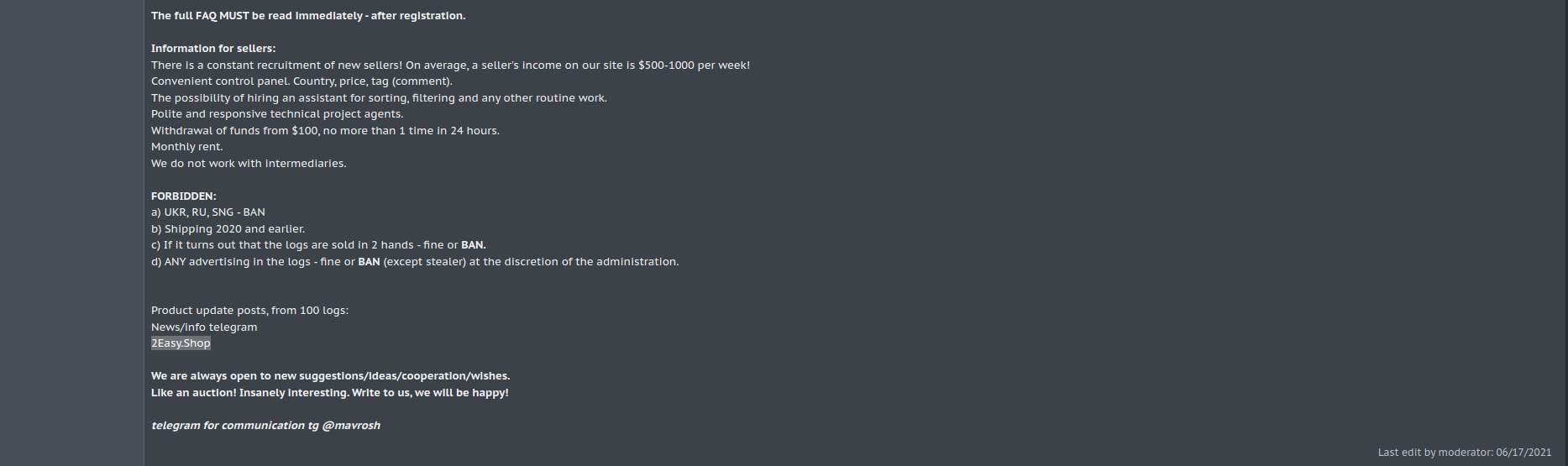

2easy Shop

O 2easy é visto, atualmente, como a principal alternativa ao Genesis Store. De acordo com dados de dezembro de 2021, o marketplace teria exposto cerca de 600.000 dispositivos infectados em sua plataforma. A loja funciona em um esquema de bots, que basicamente são um conjunto de dados coletados de uma máquina comprometida, oferecendo uma grande variedade de dados a preços baixos, sendo que alguns bots chegam a custar apenas $5 dólares.

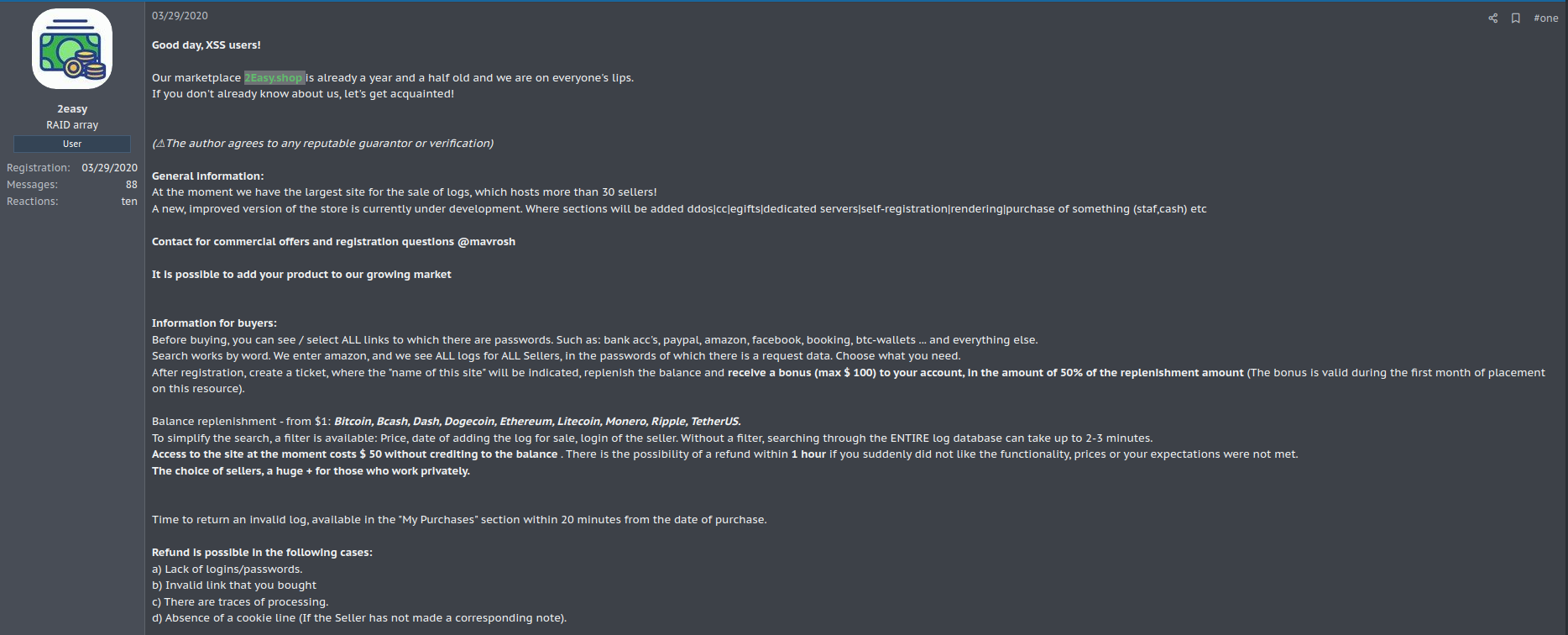

Com base no registro do usuário 2easy e anúncio no fórum XSS, o marketplace iniciaria sua operação em março de 2020; posteriormente, em junho de 2021, o usuário 2easyshop anunciaria a loja no fórum ExploitIN. No entanto, o usuário 2easy informa em seu anúncio no XSS, que a loja estaria ativa há pelo menos um ano; identificamos que o domínio 2easy[.]shop foi registrado em dezembro de 2019, ano no qual o usuário informa ter iniciado sua operação.

Abaixo, exibimos imagens de anúncio no fórum XSS:

Em um relatório da empresa de cyber segurança Ke-La de 2021, é mencionado que o incidente envolvendo a Eletronic Arts teria ocorrido por meio da compra de acesso inicial à plataforma Slack da empresa. Vale lembrar que o usuário 4c3 do fórum ExploitIN, anunciou em um post ser o autor do ataque à EA. Este mesmo usuário foi identificado pela equipe de Cyber Threat Intelligence da Tempest como o threat actor “oklaqq”, um dos membros do grupo LAPSUS.

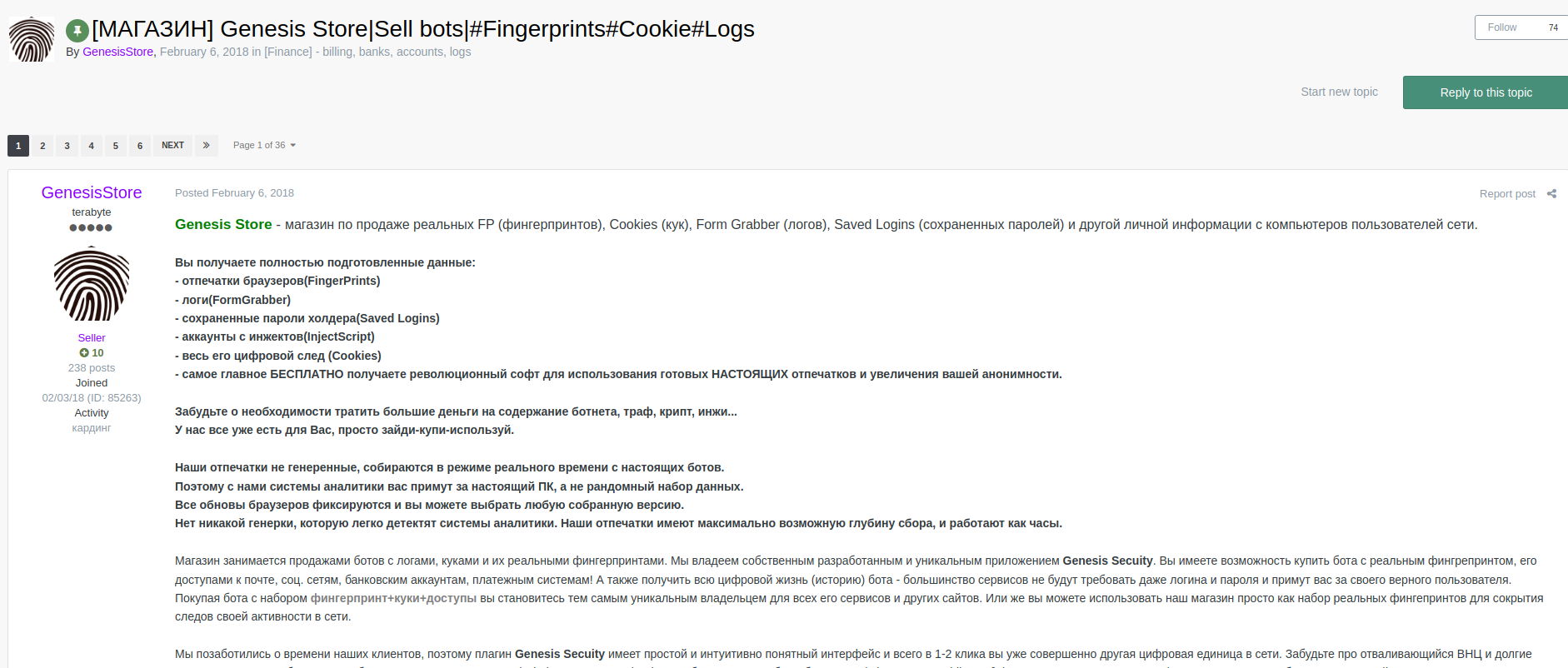

Genesis Store

Semelhante a outras plataformas, Genesis Store oferece uma grande variedade e volume de informações. No entanto, algumas características desta loja a fazem o mais utilizado e proeminente marketplace atualmente. Em fevereiro de 2018, o Genesis Store era anunciado no ExploitIN pelo usuário genesisstore. Com apenas um post em seu histórico de atividade, a conta detém uma boa reputação (10) no fórum russo. Sem contas ou anúncios no XSS, o marketplace é mencionado pela primeira no fórum em abril de 2019. Já o domínio genesis[.]market foi registrado em novembro de 2017.

Dentre os recursos disponíveis estão:

- Browser fingerprints (FingerPrints);

- Logs (FormGrabber);

- Saved holder passwords (Saved Logins);

- Accounts from injections (InjectScript);

- Entire digital footprint (Cookies)

Post de anúncio

Initial Access Broker (IAB)

Em um ataque de double extortion a criptografia e exfiltração dos dados é uma dentre várias etapas em um incidente de ransomware. No entanto, para mitigação deste tipo de ameaça, é necessário ir além do ransomware e considerar como estratégia de defesa cada um dos pontos apresentados, neste relatório, que compõem a cadeia de suprimentos desde tipo de ataque. Como demonstrado, stealers e marketplaces são meios capazes de fornecer a grupos de ransomware e IABs dados que viabilizam a intrusão por meio do acesso com credenciais válidas e garantem a execução dos próximos estágios do ataque.

Nesse ecossistema, o Initial Access Broker (IAB), tem um importante papel no fornecimento de acesso inicial para um posterior deploy de ransomware. Dessa forma, a compra de credenciais em plataformas como Genesis e a utilização de stealers expõe o IAB a um universo com maiores possibilidades de acesso, menor custo e menos riscos. Por outro lado, os riscos aumentam para aqueles que buscam se defender dessas ameaças. Para grupos operando no modelo Ransomware-as-a-Service (RaaS), o IAB pode desempenhar o papel de afiliado, fornecendo o acesso à infraestrutura de empresas em troca da utilização do ransomware e divisão dos lucros.

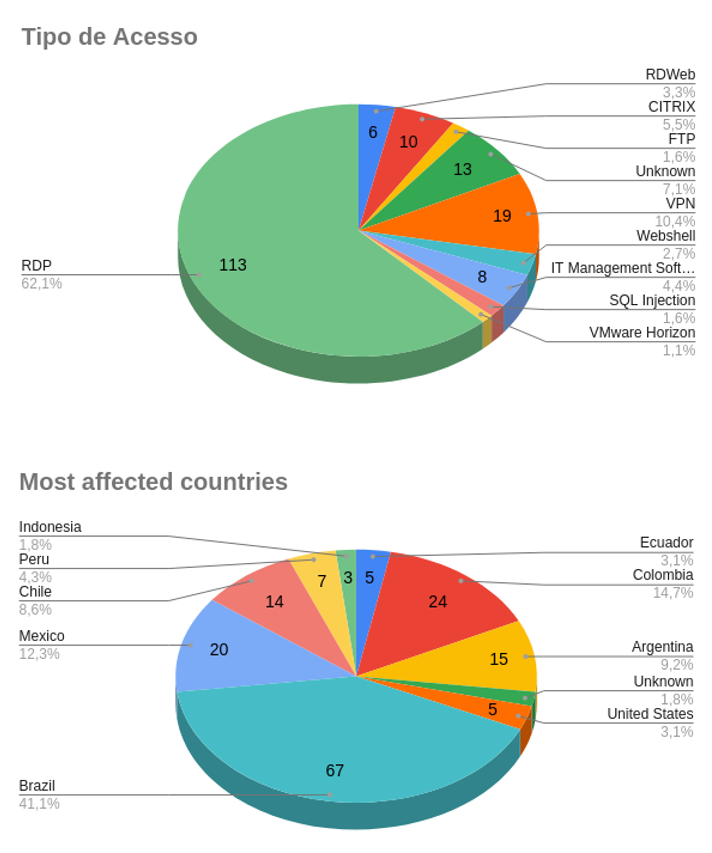

Entre os meses de janeiro e junho, detectamos cerca de 180 vendas de acesso inicial na américa latina, sendo Brasil, México e Colômbia os países mais afetados.

Abaixo, estão os tipos de acessos mais vendidos e países mais afetados, entre janeiro e junho de 2022:

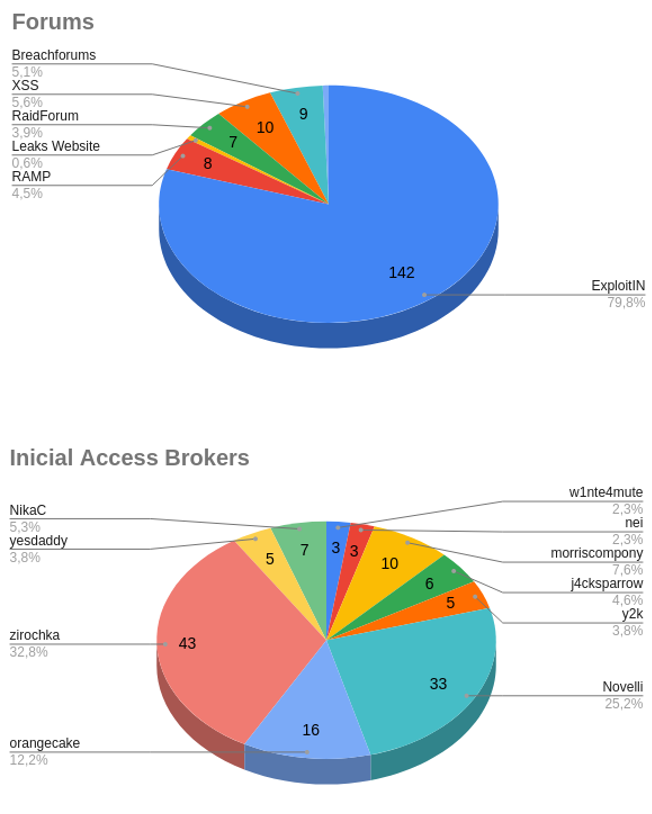

Abaixo, estão os fóruns mais utilizados e IABs com maior atividade, entre janeiro e abril de 2022:

Acreditamos que a inteligência vinda do nosso monitoramento de fóruns underground, pode ajudar nas tomadas de decisões, especificamente na identificação de vendas de acesso inicial. Pois, mesmo tendo acontecido o comprometimento do ambiente, é possível identificar os acessos indevidos antes de se tornarem incidentes de maior impacto. No entanto, a exposição pública de dados em fóruns e marketplaces aumentam significativamente os riscos, uma vez que tais informações estão publicamente acessíveis e podem ser compradas por qualquer tipo de adversário.

Comentário do Analista

Ter visibilidade sobre as atividades apresentadas neste relatório é crucial para um melhor entendimento do cibercrime, sobretudo de um cenário de ameaças relacionado a ataques de ransomware. Assim, o monitoramento de marketplaces como Genesis Store e 2easy Shop permite que equipes de defesa possam utilizar dados de IPs e domínios disponíveis nas plataformas e cadastrá-los em sistemas de proteção de perímetro, uma vez que os bots vendidos nessas lojas são máquinas comprometidas, podendo ser controlados por qualquer tipo de threat actor, assim representando uma ameaça em potencial para empresas que venham a ter uma relação direta ou indireta com a vítima. O monitoramento dessas lojas permite também a detecção de vendas de dados de máquinas comprometidas antes que estes dados se tornem matéria prima para IABs, resultando em um incidente de maior impacto, como por exemplo um ataque de double extortion ou vazamento de dados.

No entanto, ressaltamos que o sucesso da coleta de dados por meio de stealers e a exposição de dados no mercado de compra e venda de acessos é o efeito causado pela falha na mitigação de ataques anteriores a esses eventos, tais como abertura de anexos enviados por email por phishing, acesso a sites maliciosos e ataques de engenharia social. A implementação de MFA, políticas de senhas e diversas outras medidas para aumentar a segurança do ambiente computacional é sem dúvida essencial, contudo, é importante que além das medidas tomadas para proteger tais ativos, a conscientização de riscos e ameaças por partes daqueles que utilizam os recursos computacionais em um ambiente corporativo, é crucial para mitigar ataques que exploram vulnerabilidades no ativo humano.

Vale ressaltar que a utilização de técnicas apresentadas neste relatório não é o único meio de se obter acesso inicial, sendo a exploração de vulnerabilidades de sistemas publicamente expostos à internet é também uma prática comum sobretudo entre grupos de ransomware. Assim, chamamos a atenção para uma visão mais ampla sobre os incidentes de cibersegurança, onde cada parte envolvida nessa e em outras cadeias de suprimento são interdependentes e, portanto, não existem isoladamente.

Por fim, ressaltamos que a presença de marketplaces como Genesis Store representa um grande risco devido a facilidade em se obter e utilizar dados de credenciais válidas para ganhar acesso à infraestrutura de empresas, como já demonstrado pelo grupo de extorsão LAPSUS$.