Por Carlos Cabral

O pesquisador da Tempest, Filipe Xavier, identificou no início desse ano uma vulnerabilidade elementar na parametrização de permissões de acesso no sistema industrial Rapid SCADA. Se explorada, a falha possibilita que o sistema se torne uma ponte para o acesso a infraestruturas críticas, sendo uma peça chave para ataques mais elaborados.

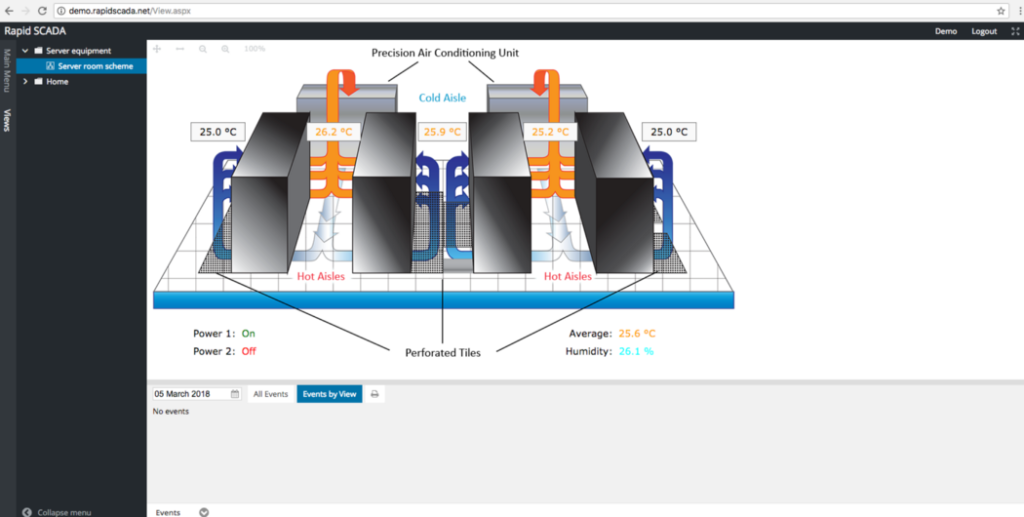

Por definição, sistemas SCADA — Supervisory Control and Data Acquisition ou Sistemas de Supervisão e Aquisição de Dados, em português — são softwares industriais com a função de monitorar e controlar os mais variados tipos de equipamentos, de estruturas de ar condicionado em fábricas até controladoras de centrífugas em usinas nucleares.

Há muitos sistemas desse tipo e o Rapid SCADA, desenvolvido pela empresa russa Rapid Software, possui funcionalidades semelhantes às de outras plataformas, porém é uma alternativa gratuita e de código aberto. A empresa cobra por serviços de treinamento e suporte na ferramenta, além de comercializar módulos de software adicionais.

Em sistemas Windows, a instalação contempla, além do Rapid SCADA, uma versão do SQL Compact, do .NET Framework e do IIS. O sistema possui uma interface de administração no modelo cliente/servidor e outra de monitoramento no formato web.

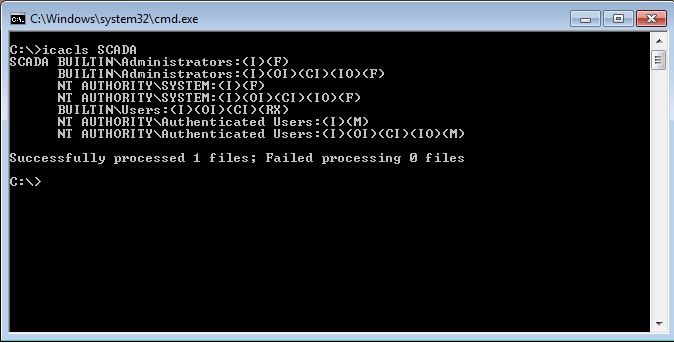

Durante processo de instalação, o Rapid SCADA cria a pasta C:\SCADA no computador e deposita nela todos os seus componentes. Na documentação, o fabricante recomenda a que a pasta de destino do software seja mantida dessa maneira, pois isso simplificaria a configuração do sistema.

Por padrão, a pasta é criada no sistema operacional concedendo acesso total para o administrador do computador (e do domínio) e para o usuário System. Mas também são concedidos acessos de leitura e execução para qualquer usuário criado por padrão na instalação do Windows, além de acesso de modificação (criação, remoção, leitura e gravação) para qualquer usuário autenticado na máquina.

Aqui está a falha encontrada por Xavier. Ela é elementar, mas pode causar resultados catastróficos em ambientes industriais nos quais os administradores confiam em um software mal configurado.

Para ficar mais claro, da forma que as permissões à pasta são configuradas na instalação é possível que qualquer usuário autenticado modifique conteúdo (crie, remova, leia e grave) na pasta do Rapid SCADA. Usuários padrão do sistema operacional, como o usuário guest do IIS, também podem ler o conteúdo da pasta e executar programas dentro dela.

Esse tipo de configuração facilita a execução de ataques de sabotagem do sistema através da remoção de arquivos ou ataques mais elaborados, baseados na troca de componentes do Rapid SCADA, por exemplo injetando componentes maliciosos em um dos dois serviços do sistema, para espionar ambientes ou para criar uma ponte e acessar outras redes conectadas ao produto. A condição pode ser ainda mais crítica caso o administrador do sistema exponha a interface web do produto na Internet.

Ambientes de infraestrutura crítica, sobretudo instalações de energia são um alvo de interesse para grupos terroristas ou outros adversários políticos. Esse tipo de ambiente usa sistemas SCADA e é comum que, ao instalar um software, os administradores mantenham permissões padrão visando evitar indisponibilidades no sistema. Sobretudo quando a documentação do sistema não especifica se a configuração das permissões precisa ser mantida ou pode ser alterada, como é o caso da documentação do Rapid SCADA. Em testes, foi comprovado que uma configuração mais segura, que remova o exagero na concessão de acessos, não afeta o funcionamento do sistema.

Felipe Xavier alertou a Rapid Software em 9 de janeiro e no dia 15 do mesmo mês foi informado pelo fabricante que a empresa não irá focar nessa falha no momento. A vulnerabilidade foi catalogada como CVE-2018–5313.