O que é o Shadow IT e porque ele é ruim para a sua empresa

Alguma vez você, colaborador da área de TI, já se viu em uma emergência onde precisava separar um único PDF em vários arquivos PDFs diferentes? E, ao pesquisar no Google por uma ferramenta fácil e rápida para a situação, se deparou deparou-se com aquele belíssimo website online onde seu único trabalho seria soltar os arquivos na nuvem e alguns segundos depois o seu único PDF retornava à você em diversas páginas separadas e bem organizadas. Como são ótimas essas ferramentas na nuvem, não é mesmo? E se eu lhe disser que ao utilizar ferramentas na nuvem, semelhantes a esta, você pode estar disponibilizando seu documento PDF na nuvem de entidades muitas vezes com baixa segurança em sua plataforma e falsas promessas de ‘excluir seu arquivo após o uso’?

Essa prática, muitas vezes movida pela vontade do profissional em querer contribuir com a sua empresa, visando agilizar um processo e tornar o ambiente de trabalho mais dinâmico, pode acabar contribuindo para vazamento de informações ou comprometimento do ambiente, trazendo graves problemas para a organização.

No artigo Shadow IT evaluation model apresentado na Federated Conference on Computer Science and Information Systems (FedCSIS) em 2012 pelos autores C. Rentrop e S. Zimmermann, nós podemos concluir que o Shadow IT trata-se de uma infraestrutura não oficial que acaba existindo em diversas companhias, atuando de forma oculta, em conjunto com a infraestrutura “oficial” de TI que de fato é desenvolvida, gerenciada e controlada pelo departamento de tecnologia da informação. Diversos outros departamentos possuem uma grande variedade de hardware, software e funcionários de TI que são muitas vezes desconhecidos, não suportados e não homologados pelo departamento de tecnologia da informação. Resultando em sistemas, processos e unidades organizacionais independentes, que são desenvolvidas e fornecidas pelo próprio departamento quem as trouxe.

Utilizar softwares não homologados é ruim, mas é tão ruim assim?

Com certeza! Vamos imaginar que estamos em um ambiente de trabalho de uma empresa fictícia e essa a pessoa trabalhe no setor financeiro: o sistema de controle de produção que é utilizado pela empresa demora para abrir no computador deste funcionário, é um pouco complexo de utilizar e ele já estava acostumado com outra ferramenta. Este funcionário então instala essa outra ferramenta, desconhecida pela empresa, e passa a utilizá-la para o seu controle de produção. Somente nesta mudança, a empresa acaba perdendo todo o controle de produção daquele funcionário específico, além da visibilidade do trabalho realizado por ele.

Digamos ainda que esse software que ele baixou não possui uma versão Open Source (Código aberto e disponibilizado para uso e redistribuição gratuitamente) e ele baixe uma versão ‘alternativa’. Passado vários meses utilizando esta ferramenta não licenciada, o funcionário esqueceu a sua procedência e sua empresa tem uma auditoria marcada. Durante a auditoria, por estar utilizando software sem licença, a empresa sofrerá uma multa e será penalizada por conta deste erro.

E se este programa utilizado pelo funcionário se conectar à internet e não possuir todas as medidas de segurança exigidas? Caso o software desconhecido possua brechas, a empresa pode ser visada por atacantes que poderão roubar dados através desta vulnerabilidade.

Em outra situação, imagine que o programa dê um erro e todos os dados importantes armazenados durante todo esse tempo pelo funcionário sejam perdidos: funcionários de TI terão que tentar recuperar os dados perdidos de um software desconhecido e com grandes chances de não o conseguirem.

Agora, para finalizar, imagine um funcionário que prefira utilizar seu computador pessoal ao invés do oferecido pela empresa: ao conectar seu computador no ambiente da organização, ele está expondo uma brecha através de um equipamento que pode não ter todas as medidas de segurança que a empresa oferece como endpoints, agentes, antivírus e vários outros softwares que evitam as brechas que existem no próprio sistema operacional e/ou vírus já existentes na máquina pessoal.

Como podemos ver, uma simples ação de utilizar um software ou aparelho não homologado e autorizado pela empresa pode acarretar uma série de problemas, desde a falta de visibilidade do trabalho realizado pelo funcionário até a perda de dados importantes para a empresa. Essas situações fictícias foram imaginadas pensando em apenas um funcionário, agora imagine um ambiente empresarial de verdade, com centenas, milhares de funcionários trabalhando em uma mesma empresa e utilizando o seu ambiente, com centenas de softwares desconhecidos para a organização nas máquinas de todas essas pessoas?

Mas então como combater o Shadow IT se não podemos vê-lo?

Houve uma época em que as pessoas consideravam que os dados estariam sempre seguros por trás de aplicações, as quais eram consideradas fortemente protegidas. Porém, com o desenvolvimento contínuo da tecnologia e os meios digitais, este perímetro, antes considerado seguro, agora está espalhado na nuvem, em nossos smartphones, notebooks, entre outros diversos dispositivos. Estar seguro hoje em dia significa acompanhar de perto a evolução dos meios digitais e manter uma observação contínua sobre as aplicações, usuários, dados e a conectividade com a nuvem. E aí entra na jogada o objetivo deste artigo: Os perigos advindos do Shadow IT e como garantir um perímetro seguro na sua organização utilizando ferramentas especializadas em detecção e controle, com foco nesta área tão visada por cibercriminosos, mas pouco temida pelos usuários: a nuvem.

Para combater o Shadow IT é necessário implementar rotinas de controle de gestão, utilizando ferramentas especializadas em identificar softwares e dispositivos ocultos no sistema da empresa e monitorá-las. Através das rotinas de controle de gestão, é possível criar uma comunicação mais eficiente entre a organização e os colaboradores, ouvindo os problemas que os funcionários estão enfrentando com softwares, por exemplo. Ao mesmo tempo que a organização aprende com o colaborador quais as ferramentas fariam o trabalho mais eficientemente, o colaborador também aprende com a organização os problemas que ele pode trazer ao utilizar softwares e devices fora do conhecimento da empresa. Essa troca de informações desestimularia a realização de ações não homologadas e estimularia a busca pelos canais especializados de comunicação antes de tentar novas soluções, além de demonstrar para a organização que o colaborador está buscando formas de melhorar o ambiente de trabalho e torná-lo mais produtivo e eficiente.

Além das rotinas de controle de gestão, que ajudariam a ensinar o colaborador a não tentar abordagens possivelmente perigosas para a organização, deve-se implementar o uso de ferramentas para monitorar esse tipo de atividade e criar restrições no sistema que permitam somente o uso de ferramentas autorizadas e catalogadas pela empresa, em adição de políticas de BYOD (Bring Your Own Device) bem definidas.

Falando em ferramentas… vamos ao CASB

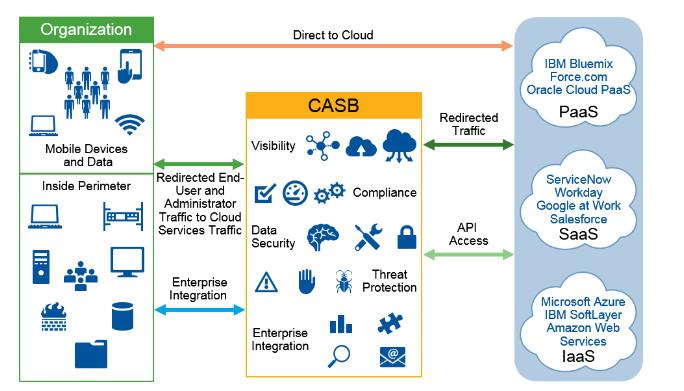

Os Corretores de Segurança de Acesso à Nuvem (Cloud Access Security Broker – CASB), resumidamente, são aplicações de segurança que ajudam organizações a proteger e gerenciar seus dados armazenados na nuvem. Agindo tanto como filtro, proxy e firewall, o CASB consegue detectar aplicações na nuvem que não foram homologadas, o shadow IT de que tanto falamos, assim como a possibilidade de interceptar dados sensíveis sendo trafegados ou bloquear sites e conteúdos perigosos. Outra grande funcionalidade dele também é a encriptação de dados trafegados entre a organização e a nuvem.

Existem diversas ferramentas de CASB, cada uma com um direcionamento diferente dependendo do provedor na nuvem que a organização utiliza, podendo haver a necessidade de contratar diferentes ferramentas CASB para diferentes provedores utilizados. Um exemplo seria uma empresa que utiliza o Salesforce, ela precisará de uma ferramenta de CASB que dê suporte às APIs do Salesforce, assim como possua funcionalidades feitas para proteger o tráfego trocado entre a empresa e o Salesforce, e não são todas as soluções de CASB que possuem essa funcionalidade. Embora cada CASB trabalhe com certos fornecedores de computação em nuvem, todos, sem exceção, seguem estes quatro princípios:

1) Visibilidade:

O CASB analisa toda e qualquer informação trafegada entre a organização e seu provedor na nuvem. Através dessa análise é possível descobrir todos os sistemas, aplicativos e programas sancionados ou não que os funcionários utilizam. Com essa informação em mãos, é possível auxiliar seus usuários a migrar para soluções sancionadas.

2) Integridade:

Com a evolução da tecnologia, também temos a evolução dos problemas agregados a ela, como novos vírus e outras ameaças, novas técnicas de engenharia social, e diversas atividades que prejudicam pessoas mais leigas em segurança digital. Porém, ao mesmo tempo em que as atividades criminosas crescem, leis também são criadas para combatê-las, um exemplo atual é a nova Lei Geral de Proteção de Dados (LGPD). E podemos esperar muito mais leis e regulamentações de dados sendo criadas no futuro. Porém como manter o controle e conseguir se manter em dia com todas as leis e regulamentações dos dados? O CASB possui funções que classificam dados trocados entre a organização e o provedor na nuvem, fornecendo o suporte para auxiliar programas de integridade (compliance) que controlam estes dados.

3) Segurança dos dados:

Uma das capacidades do CASB é a de detectar dados sensíveis sendo trafegados, criptografar ou tokezinar dados (ato de criptografar os dados e estes só conseguirem ser acessados com uma chave/key específica) e controlar acesso aos mesmos. Tirando exceções, grande parte das soluções CASB não realizam a edição de dados, somente os analisam enquanto estão sendo trafegados entre a organização e a nuvem. Como o CASB atua como uma espécie de proxy e firewall, acessos a sites perigosos e dados sensíveis podem ser bloqueados enquanto estão sendo enviados. Ao mesmo tempo, dados que deveriam ser criptografados, mas não o são originalmente, serão criptografados pelo CASB através das chaves (keys) que você controla, utilizando algoritmos de criptografia da sua escolha (podendo variar dependendo do CASB a ser utilizado).

4) Proteção contra ameaças:

O CASB possui recursos de UEBA (User Entity Behavior Analytics) que detectam ameaças internas e contas comprometidas. Atua no bloqueio de tentativas de acesso não autorizado e na prevenção de falhas de segurança causadas pelo próprio usuário. Falhas essas causadas muitas vezes por descuido, como criar uma regra de teste no firewall de um servidor na nuvem e não a excluir e outra equipe acabar ativando-a sem querer: um erro desses pode ser explorado por agentes maliciosos e dados de clientes podem ser vazados. Esse pode ter parecido um exemplo muito extremo, mas um dos maiores problemas de falha de segurança dentro dos provedores de nuvem são configurações errôneas de técnicos, quase sempre por desatenção, que podem levar a erros e vazamentos gravíssimos. O CASB possui ferramentas que detectam esse tipo de problema dentro dos provedores de nuvem e geram um alerta para o administrador. Além disso, o CASB também possui recursos de antivírus, ou seja, caso haja malwares em circulação no ambiente, ou na nuvem, eles serão detectados e, dependendo das regras criadas pelos administradores, poderão ser movidos para a quarentena para uma análise mais aprofundada, para então serem excluídos da nuvem, caso seja confirmado a sua periculosidade.

Dependendo do seu provedor de nuvem…

Existem quatro categorias de implementação possíveis do CASB em seu sistema empresarial. E é super importante escolher a arquitetura de CASB certa para cada caso, pois é a arquitetura que irá ditar quais recursos do CASB poderão ser utilizados, por quais pessoas, dispositivos, serviços e em que condições. Os quatro tipos de implementação possíveis são:

- Coleta de Logs: Neste tipo de implementação, o CASB coleta os logs de eventos gerados pela infraestrutura presente na organização, como firewalls e gateways web (proxies). Esses logs geralmente registram as atividades dos usuários, porém, esse método não permite a análise do conteúdo dessas atividades.

- APIs: Esta implementação de CASB é mais voltada para serviços de nuvem de nível corporativo que ofereçam APIs (Application Programming Interface), permitindo visibilidade e a possibilidade de aplicar políticas através do CASB. Os recursos de APIs fornecidas pelos serviços de nuvem variam de acordo com os seus fornecedores. Estes recursos são: trilhas de auditoria de atividades de usuários, inspeção de conteúdo, verificação de privilégios, permissões de compartilhamento em arquivos e pastas e, por fim, configurações de segurança de aplicativos.

- Proxy Forward: Há duas formas distintas de implementar um CASB utilizando Proxy Forward e dependem exclusivamente das configurações de rede da organização. Caso a empresa tenha um gateway web, será possível configurar o encadeamento de proxies para o proxy de encaminhamento do CASB superior. Ou seja, o CASB neste caso irá vasculhar todo o tráfego de proxies que é mandado para ele. Em outro caso, se a organização não possuir um gateway web seguro, mas possuir agentes de endpoint instalados em cada máquina da empresa, este agente cuidará do roteamento do tráfego de nuvem, através do proxy para o CASB.

- Proxy Reverso: Nesta última implementação, o CASB irá atuar como o Proxy central de todo o tráfego que passa por ele vindo da nuvem. Logo, ao contrário de um proxy convencional, nem o endpoint e nem a rede precisa ser gerenciada. Quem cuida desse gerenciamento é uma solução de IDM (Gerenciamento de Identidades e Acessos) que irá rotear esse tráfego após a autenticação do CASB no IDM.

O que podemos aprender com tudo isso

Diversos estudos comprovaram que com a pandemia do COVID-19, os ataques às companhias, visando a exploração de vulnerabilidades aumentaram exponencialmente. Ao procurar sobre casos de ataques de ransomware na mídia, podemos ver, diariamente, casos bem sucedido contra grandes empresas. Segundo dados da ISH Tecnologia, as ocorrências de ransomware no Brasil cresceram 85% no primeiro semestre de 2021. O estudo também aponta que a média mensal de ataques contra empresas foi de 13 mil incidentes, um número extremamente alto. Desses ciberataques, 57% foram identificados como ransomwares. O Brasil lidera o ranking de tentativas de ciberataques na América Latina e está em quinto lugar no ranking global de sequestros de dados. Como pode-se ver, não é possível economizar com segurança, pois existe muito a se perder. Portanto, caso a sua empresa não tenha uma forte política de segurança, invista em uma, pois só fará o bem.

Para finalizar, é importante entender que CASB é apenas mais uma camada de proteção, mais especificamente voltada para a nuvem: é uma camada essencial e extremamente importante para a sua empresa, principalmente se ela possui aplicações na nuvem. E apesar do CASB incluir funcionalidades como threat detection, discovery, criptografia dos dados trocados entre a organização e a nuvem e outras diversas funções que variam de CASB para CASB, não podemos nos iludir com a falsa sensação de segurança que ter todas essas funções podem nos passar. Essas funções todas funcionam somente para aplicações na nuvem, oferecidas pelo CASB, que atua somente neste nicho de segurança.

Deve-se ainda, caso não possua, antes mesmo de implementar um CASB no seu sistema, buscar o conjunto de segurança completo: Antivírus, proxy, firewall, políticas e regras para o tratamento de fuga da informação, ferramentas EDR para monitoramento e segurança de endpoints, implementação de ferramentas DLP (Data Loss Prevention), entre diversas outras medidas a serem tomadas, que são prioritárias.

Referências:

BROADCOM. Endpoint Security. Disponível em: https://www.broadcom.com/products/cyber-security/endpoint. Acesso em: 23 jul. 2021.

BUCKBEE, Michael. What is CASB? All About Cloud Access Security Brokers. [\{_}S. l.\{_}], 2020. Disponível em: https://www.varonis.com/blog/what-is-casb. Acesso em: 29 jul. 2021.

C. Rentrop and S. Zimmermann, “Shadow IT evaluation model,” 2012 Federated Conference on Computer Science and Information Systems (FedCSIS), 2012, pp. 1023-1027. Disponível em: https://annals-csis.org/proceedings/2012/pliks/394.pdf. Acesso em: 31 ago. 2022.

FALANDO DE SHADOW IT. Direção: Luiz Medina. Brasil: Youtube, 2021. Disponível em: https://www.youtube.com/watch?v=VEyI5MljB_Q. Acesso em: 26 jul. 2021.

GRUPO BINÁRIO. CASB: Conheça a Definição e Funcionalidades. [\{_}S. l.\{_}], 2020. Disponível em: https://www.binarionet.com.br/casb-conheca-a-definicao-e-funcionalidades-deste-recurso/. Acesso em: 29 jul. 2021.

HEISER, Jay et al. Technology Overview for Cloud Access Security Broker. [\{_}S. l.\{_}], 2015. Disponível em: https://www.gartner.com/en/documents/3057118. Acesso em: 13 ago. 2021.

JULIO, Clara. Ocorrências de ransomware subiram 85% no 1º semestre do ano. [\{_}S. l.\{_}], 2021. Disponível em: https://backupgarantido.com.br/blog/ocorrencias-de-ransomware-subiram-85-no-1o-semestre-do-ano/. Acesso em: 31 ago. 2021.

MARQUES, José Roberto. ENTENDA O QUE É GERENCIAMENTO DE ROTINA E COMO IMPLEMENTAR O CONCEITO NA SUA GESTÃO. [\{_}S. l.\{_}], 2019. Disponível em: https://www.ibccoaching.com.br/portal/empreendedorismo/entenda-o-que-e-gerenciamento-de-rotina-e-como-implementar-o-conceito-na-sua-gestao/. Acesso em: 13 ago. 2021.

NETSKOPE. Why Netskope? Disponível em: https://www.netskope.com/why-netskope. Acesso em: 23 jul. 2021.

SANTOS, Alfredo. Segurança em nuvem: como definir a arquitetura CASB? [\{_}S. l.\{_}], 2019. Disponível em: https://www.sec4u.com.br/blog-seguranca-nuvem-casb. Acesso em: 29 jul. 2021.

WATSON, Kyle. Cloud App Encryption and CASB. [\{_}S. l.\{_}], 2018. Disponível em: https://cloudsecurityalliance.org/blog/2018/01/19/cloud-app-encryption-casb/. Acesso em: 3 set. 2021.