Prevenção a vazamento de dados vem sendo um assunto demasiadamente comentado dentre pessoas de tecnologia, ainda mais por conta da chegada da LGPD (Lei geral de proteção de dados). De fato, Data Loss Prevention é algo bem segregado dentro da área de Tecnologia e, ainda mais, na segurança da informação, mesmo tendo tantas outras áreas dentro da Segurança da Informação (SI), porém, após alguns anos realizando projetos e produzindo conteúdo sobre esse assunto, pude perceber os níveis dessas camadas e o que podemos atingir com um bom desenvolvimento do conceito e arquitetura de Data Loss Prevention (DLP).

Obviamente não vamos tratar sobre a conscientização das pessoas envolto ao conceito que uma solução de DLP se propõe (Prevenção a fuga da informação), nesse artigo o ponto focal é apresentar uma visão mais conceitual do assunto para aqueles que já deram o primeiro mergulho na área de segurança da informação. O Objetivo é demonstrar quais os passos facilitaram minha vida como consultor de prevenção a vazamento de dados, pontos que eu apliquei e desenvolvi durante minha trajetória criando ambientes e arquiteturas de DLP. Uma observação importante é que:”- não existe regras diretas ou mesmo normas e políticas a serem aplicadas ao desenvolvimento de um ambiente de DLP, mas sim um consenso entre pessoas envolvidas durante a fase de implementação e desenvolvimento de processos. Nessa fase o “como” deveria ser: “como” deveria ser aplicada a tal da inteligência. Outro ponto que está em desenvolvimento, são os processos. É importante saber quais são os que deveriam existir para se manter um ambiente de DLP vivo.

Neste artigo iremos abordar o desenvolvimento de processos, tecnologias e pessoas em um ambiente de prevenção a fuga da informação.

Outra observação importante é que a sigla DLP significa “Data Loss Prevention”, ou seja, em sua definição, é tudo que, relativamente, seja importante para o negócio da empresa e que deva ser monitorada para que não venha a ser exposta a público, novamente, DLP é a arte de entender e monitorar as saídas de itens preciosos para a empresa, através de mapeamento dos processos.

Para darmos início ao assunto é preciso explicar alguns conceitos básicos das soluções de DLP, o que faz as áreas de prevenção à fuga da informação como, por exemplo: o que são políticas, regras, exceções, grupos, tecnologia, inteligência, precisão e “acuracidade”.

Claro, as palavras tendem a nos dar conceitos diretos para a interpretação, porém, o ponto aqui é mostrar como a integração de cada uma deve ser harmônica e bem aplicada para uma “inteligência mais inteligente”.

É importante esclarecer do que é composta uma política dentro de um sistema de DLP para uma melhor compreensão sobre o assunto. Portanto, ela é a junção de regras de detecção, exceções, grupos de usuários monitorados e de ações de respostas para que assim formem o que chamamos, aqui, neste artigo, de inteligência que será aplicada a tecnologia. CALMA! Eu explico!

Regras são: o que eu quero monitorar? Imputar, então um conjunto de “inteligências” na regra de detecção, sendo elas da categoria de Precisão e/ou “Acuracidade”

Exemplo: sigiloso.RAR com CPF, RGs, nomes, gêneros, informações pessoais no geral, com a extensão “.RAR”

Regras de detecção: a inteligência a ser descrita, é de busca ao arquivo “sigiloso.RAR” com CPF, RGS, nomes, gêneros, informações pessoais no geral, com a extensão “.RAR”, certo? Então, dentro dessa premissa podemos dissecar o arquivo que já sabemos que é o ativo a ser protegido, e utilizar mais formas de detecção para ajudar na montagem da inteligência. Exemplo: a extensão do arquivo, palavras-chaves contidas dentro do arquivo, “tags”, assinaturas, e por ai vai. Agregando, então, essa dissecação do arquivo na inteligência e na regra de detecção.

Exceções das regras de detecção: Tudo que a inteligência irá “ignorar,” durante o processo de detecção. Por exemplo: arquivos comprimidos e com senha.

Regra de grupo: Para quem deve ser aplicada a inteligência da regra de detecção. Exemplo: todas as contas de e-mail que possuírem o domínio @ACME.com ou todos os usuários que estão no grupo “contabilidade”.

Exceções de regra de grupo: Para quem deve ser dado como exceção o envio de informação dentro de certo grupo de detecção. Exemplo: [email protected]

Regra de resposta à detecção: Ação que será tomada mediante detecção. Exemplo: Na saída do arquivo sigiloso, RAR, que não possui senha e foi enviado de um diretório interno à um repositório na nuvem por um funcionário de operações não autorizado, foi BLOQUEADO e o envio de uma NOTIFICAÇÃO encaminhado para os responsáveis do arquivo.

Obs: Veja que nesse exemplo temos dois tipos de resposta, a de bloqueio e a de notificação, essa é a inteligência da regra de resposta.

Bem, até agora conseguimos entender que uma política de DLP é composta por 3 tipos de regras (regra de detecção, regra de grupos e regra de resposta). Sendo assim, entendemos que apenas as regras de detecção e de grupos devem conter exceções aplicáveis.

Agora vamos ao ponto de “aumento de precisão”. A precisão é aumentada e construída através de objetos empíricos imutáveis como, por exemplo, uma expressão regular de CPF ou CNPJ, uma lista de “palavras-chave” que irá compor um dicionário, “tags” e “flags” com “estratégia canário” e “joias da coroa”

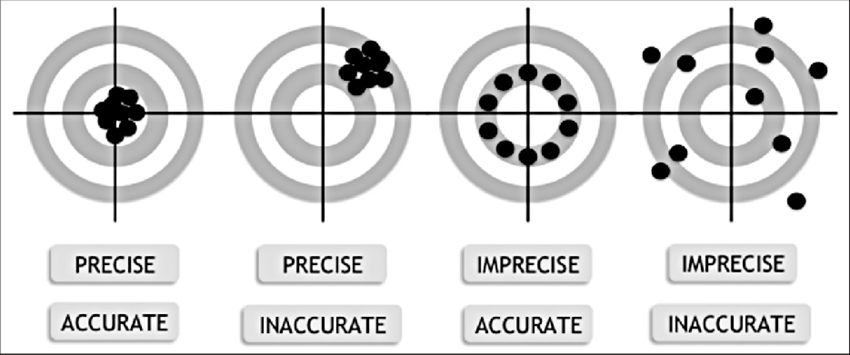

Como podemos ver nas imagens acima, a precisão deve estar bem configurada e de forma que esteja realizando a função de acerto ao alvo, e o alvo (Accurate) deve ser construído sabendo o que você quer pegar (os porquês). Vamos a um exemplo:

Alvo (ACC): PDF com dados pessoais de cargos e salários, juntamente com CPFs e CNPJs.

Pontos (Precise): Expressões regulares de CPF e CNPJ, Dicionários com nome e cargos, extensão de arquivo.PDF.

O desenvolvimento da inteligência de uma política de DLP deve-se dar juntamente com o entendimento do negócio da empresa, principalmente a movimentação dos dados que por ela são produzidos, manuseados e armazenados. Com essas informações é possível converter toda a análise de ambiente a uma inteligência aplicável a sistemas de DLP.

Muitos optam pela Classificação da informação previamente desenvolvida dentro da empresa, para que assim, possua insumo o suficiente para o início da construção da inteligência. Sistemas de “Tagueamento” nesses casos são muito bem vindos. Porém, cria-se somente a expectativa de que, os manipuladores das informações estão classificando os dados de forma correta, e isso, para uma área de Prevenção a fuga da informação, não pode ser levada como 100% de verdade.

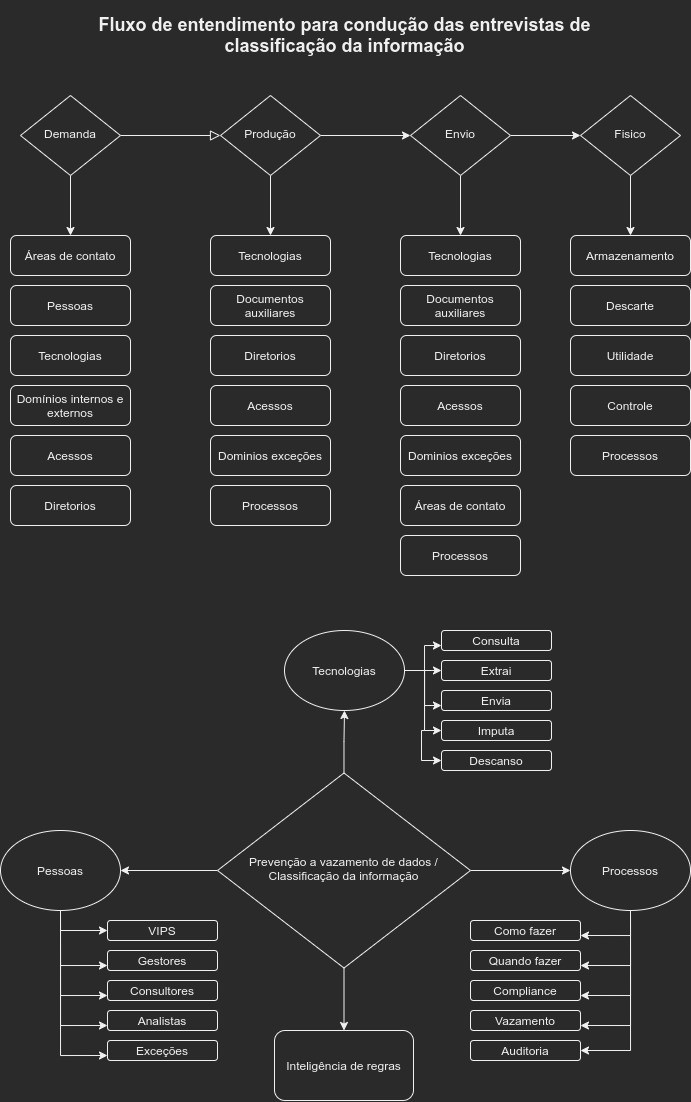

Através de alguns processos como o de condução de entrevistas para classificação da informação, é possível mapear de forma mais elevada à transição e manuseamento dessas informações, trazendo assim dados e documentações mais assertivas para as tecnologias e processos de DLP.

Vamos fazer uma rápida passagem por um processo de entrevistas para classificação da informação:

Como a imagem acima indica, ela foi desenvolvida para que o “pensamento” de condução da uma entrevista para classificação da informação, seja feita, lembrando, empresas possuem processos diversos, áreas diversas e modos de manipulação adversos, portanto, a existência de semelhanças em processos é viva, porém não mandatória. Com isso em mente, é compreensível empresas terem áreas das quais você jamais escutou falar. Num exemplo hipotético, caso conduzisse uma entrevista dentro de uma grande seguradora que possui uma área em que é feita a venda de seguros de Obras de arte. Como seria algo relativamente diferente, novo, tendo um primeiro contato com uma área de seguradora de obras de arte, para um melhor entendimento dessa área tão específica, algumas perguntas precisam ser feitas, tais como:, como e quais dados são tratados? De onde vem? Para uma pessoa muito rica com uma “Mona-lisa” dentro de casa, essa informação é sigilosa? É da empresa? É da “pessoa rica”? Como vem? Pra onde vai? Quem avalia a obra? Como é enviada e quando é enviada para leilão? Enfim, esse tipo de avaliação pode acontecer. Áreas das quais você nunca ouviu falar podem ter processos somente delas, por isso, é sempre bom aprender conceitos e estar preparado para pesquisas como essa.

O pensamento de “Demanda”, “produção”, “envio” e “físico” te entrega o entendimento necessário para conduzir e extrair de forma aberta os dados e processos da área entrevistada, sendo ela uma área do tipo “conhecida” ou não. Segue definições:

Demanda: O porquê da área existir;

Produção: O que e como a área executa;

Envio: Para onde a área manda o que produziu;

Físico: Área produz algo que no final da esteira se transforma em item físico;

Dentro da construção desse pensamento, é esperado que em seu final de condução, seja entregue algo com valor a ser aplicado na área (processos), na tecnologia (soluções) e nas pessoas (Capacitação/Conscientização), ao final da imagem sugerida como referência, mostra-se o frame de pensamento em “Prevenção a vazamento de dados/Classificação da informação” sendo apontado em 4 frentes: pessoas, tecnologias, processos e a saída de inteligência de regras.

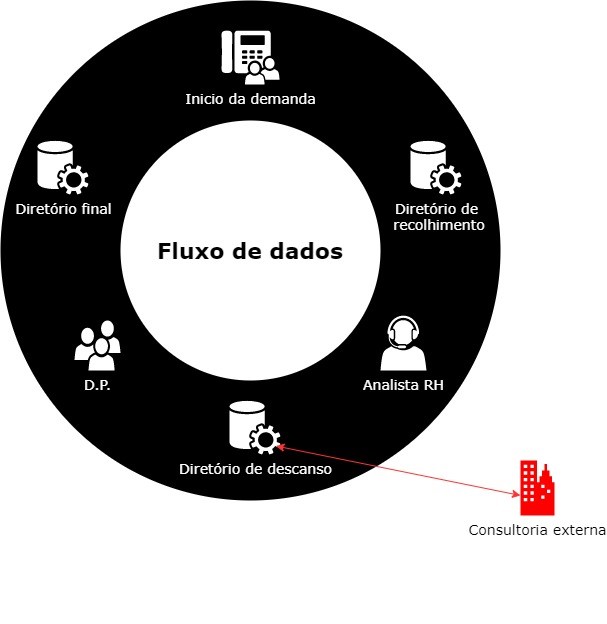

Digamos que teremos um fluxo de dados entre uma área de negócio e uma outra, no meu exemplo as áreas são: Departamento Pessoal (D.P.) e Recursos Humanos (R.H), em que a representação do início do fluxo é o “início de demanda”. Este chegaria via telefone, seguido de descanso a um “diretório de recolhimento” que é recebido e aberto para análise e o imputar de dados pelo “Analista RH” que, após feito seu trabalho, encaminha para outro diretório, o qual chamamos de “Diretório de Descanso”, e aí é que começa a análise dos “furos” de fluxo. O que são “Furos de Fluxo”? São todas as aberturas para domínios externos em que ocorre troca de informação autorizada, o que podemos chamar de “Business WorkFlow”. Em caso de fluxo reconhecido e autorizado pelos responsáveis da informação, esse ponto de “Furo” é considerado uma exceção da detecção, ou seja, caso seja enviado, durante o fluxo de dados, para “consultoria externa” o fluxo estará seguindo devidamente seu roteiro, portanto, nada está fora do padrão e não houve vazamento de dados.

Seguido pela análise do D.P. que no final do fluxo, deixa o documento em “resting” no ponto chamado “Diretório Final”.

Inteligência de regras pode ser traduzida em ferramentas e em políticas/normativas para empresa ou área de prevenção a vazamento de dados.

Importante é que, para o uso de um DLP a maturidade empresarial e mapeamento do tráfego de informações esteja em um nível razoável, ou seja, é necessário que a empresa entenda a “vida” da informação da qual ela manipula, pois uma empresa que não entende como é essa “vida” não entende o que precisa ser protegido, ou seja, a inteligência de DLP não vai ser útil, muito menos será inteligente.

Conclusão

Inteligência de DLP deve ser estudada a parte, não sendo necessária uma ferramenta (Tecnologia) de DLP específica. Com o estudo focado em inteligência e não na tecnologia que usa a inteligência, a tendência é elevar o nível de eficiência da política e, sem dúvida, a qualidade do consultor que a desenvolve. Evidente que estudar a plataforma em que será desenvolvida a inteligência é totalmente indispensável, porém, a eficiência de se agregar uma boa inteligência das políticas a uma tecnologia que irá atuar com ela, é a ideia que te entrega o melhor dos mundos.