Threat Intelligence Team

Pesquisadores da Tempest identificaram um novo servidor de comando e controle por meio do qual fraudadores administram alvos infectados com uma variante do HydraPOS, malware que inicialmente foi desenvolvido para roubar dados de cartões de crédito, débito, refeição e alimentação no varejo brasileiro, mas que no decorrer dos anos ganhou novas funcionalidades, coletando credenciais de acesso a lojas do comércio eletrônico e dados bancários.

A ameaça foi originalmente descrita pela Tempest em outubro de 2017 e, naquela época, era composta por diversos malwares com centenas de versões diferentes, além de ferramentas de terceiros e dos próprios autores. Seu processo de infecção pode ser baseado em phishing, mas também conta com a busca por portas abertas associadas a serviços de acesso remoto como VNC, RDP, Radmin e SSH. Por meio dessas portas o atacante tenta explorar vulnerabilidades ou executar ataques de força bruta para chegar até a rede da vítima, alcançar sistemas de pagamento e infectar o computador do caixa. Há também a possibilidade de infectar dispositivos de forma presencial, seja por ataques furtivos, engenharia social ou aliciando funcionários do comércio.

Os servidores de comando e controle (C&C) identificados em 2017 contavam com um arsenal de ferramentas à disposição dos operadores, as quais foram acumuladas para atender a várias condições presentes nos alvos. “Foram identificadas diversas versões de outros artefatos, contemplando várias distribuições de ferramentas de uso legítimo (como as usadas para administração remota), mecanismos para ataques de força bruta e para a coleta de endereços de e-mail”.

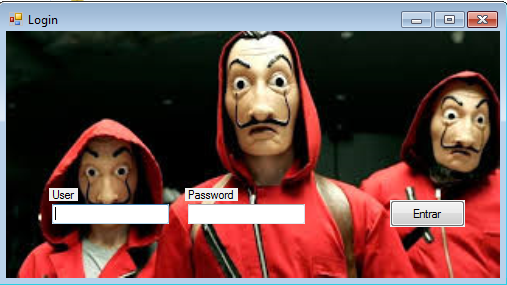

Por meio da análise do servidor identificado nas últimas semanas foi possível obter acesso ao binário do painel de controle que se encontra na mesma máquina que também armazena os dados dos cartões. De forma semelhante ao que reportamos em 2017, o controle de acesso ao servidor é feito por meio de usuário e senha que são armazenados em texto plano no código do sistema.

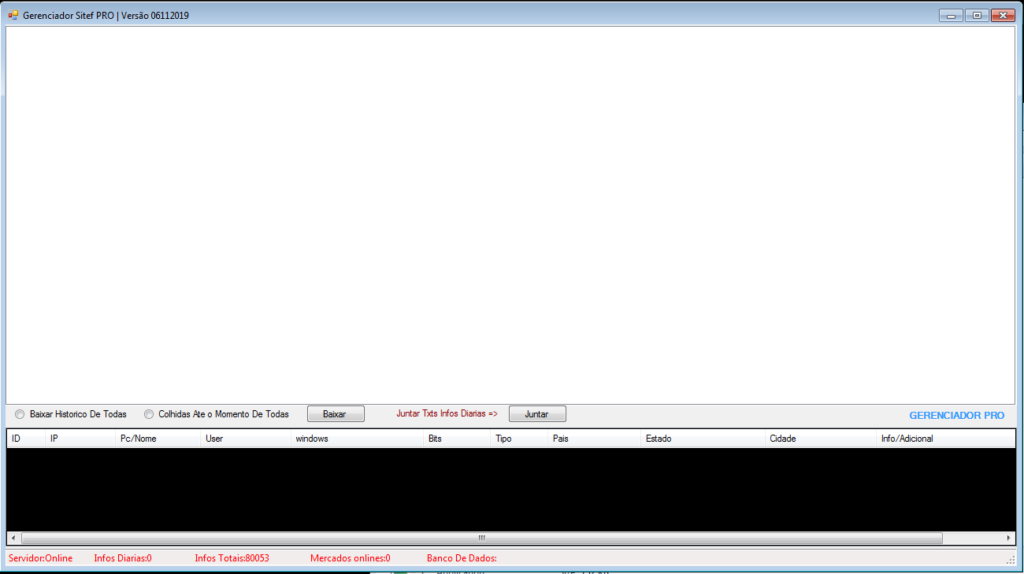

A aplicação possui algumas particularidades que, embora sejam simples, foram desenvolvidas recentemente para facilitar o trabalho do fraudador, como a segregação no armazenamento dos dados, separando as trilhas que contam com o código de segurança das que não o possuem, além de manter uma área específica para os cartões internacionais.

Durante a execução, o painel de controle abre a porta 1/TCP por meio da qual aguarda a comunicação com origem nas máquinas infectadas, que são identificadas pelo seu hostname, nome de usuário e endereço IP. Foi possível identificar ao menos 65 computadores infectados pelo malware. Dentre eles, alguns possuem o hostname fazendo referência a estabelecimentos com grande circulação, como restaurantes em aeroportos.

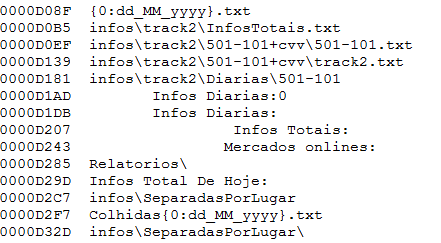

As informações coletadas em cada alvo se encontram no diretório raiz do painel de controle e, até o fechamento deste artigo, já somavam mais de 100 mil trilhas, porém com milhares de dados novos adicionados a cada dia, os quais estão separadas em arquivos cuja nomenclatura segue o seguinte padrão:

IP-HOSTNAME-USER-NomeMalware.txt.

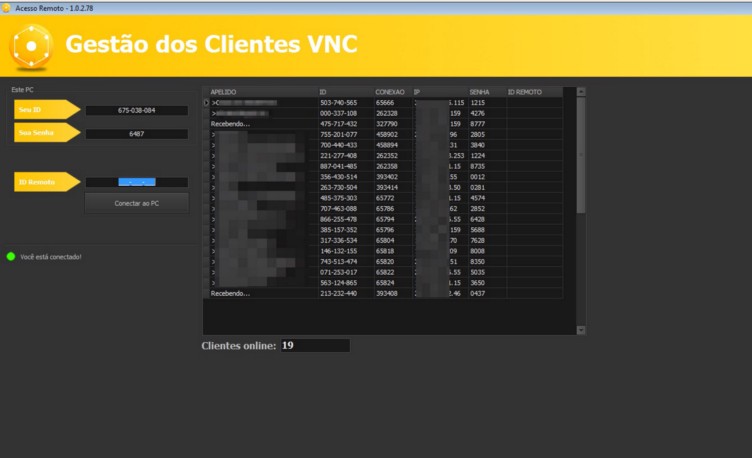

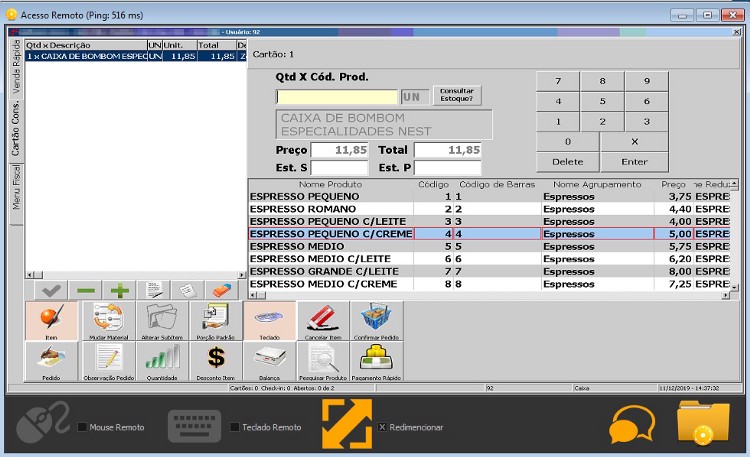

Também foi identificado nesse servidor o uso de uma ferramenta de acesso remoto usada pelos fraudadores para administrar um pequeno conjunto dos alvos. Assim como um RAT tradicional, os fraudadores usam esse sistema para monitorar o que acontece na tela do alvo e tomar o controle do mouse e do teclado da máquina comprometida.

Para diminuir o risco de ataque com o HydraPOS é importante proteger os computadores do caixa fisicamente de modo a evitar o acesso não autorizado às portas USB ou ao controle do sistema operacional. Ademais, é recomendável implementar medidas essenciais para empresas de qualquer porte, como a adoção de padrões de configuração que determinem uma política de autenticação forte, a implementação de sistemas de proteção no endpoint e configurações de segurança para o computador e para a rede, além de um processo de atualização de software.

IOCs

Filename: Gerenciador.exe

MD5: 9b3cf8b8d767bb95dfaec0547ee1ae6b

SHA1: 41ababf394ffbec19503238871905c956db31dc1

SHA256: 2b7805ce22e19d74d975adb9acee8f110dbd713fad257b6bcd3e26966cb1d0b9

SHA512: 347c06b3991fd362c4f57cee211924e725254bcb644fdd283a215e1ebf20933a7c08d16da1b76eef28a5e29562739bd6d47ae9885653a03a6ccb4d70cb616f76

Artigo originalmente publicado na edição 118 do Situation Report, relatório de inteligência da Tempest restrito a assinantes.