Em nosso monitoramento vemos pouca coisa sendo criada do zero no dia a dia do cibercrime. De modo geral, a maior parte do que encontramos são adaptações de crimes, técnicas e ferramentas já utilizadas previamente. Isso não é diferente com as botnets para IoT.

Desde que o código-fonte da botnet Mirai foi disponibilizado na Internet (em outubro de 2016) surgiram diversas variantes, com pouca ou quase nenhuma modificação no código original. A depender da variante, o que muda é o método de infecção que, em alguns casos foca em dispositivos que utilizam senhas padrão e em outros explora vulnerabilidades que permitem a execução remota de código; em alguns outros poucos casos são utilizados múltiplos métodos de infecção.

A partir deste estágio, o modo de operação é muito parecido em quase todas as variantes. Elas utilizam o acesso (por meio de credencial padrão ou explorando uma vulnerabilidade) para baixar um payload que costuma ser um script Shell.

O uso da linguagem shell script aparenta ser proposital. Estas botnets exibem um comportamento muito parecido com o de um worm e, após a infecção, vasculham a Internet em busca de novos dispositivos para infectar. Não há um controle sobre qual dispositivo será infectado ou qual arquitetura este equipamento utiliza, por isso uma forma simples de fazer com que o código funcione em qualquer arquitetura é utilizar shell script porque, apesar das diferenças, estes dispositivos sempre utilizam Linux como sistema operacional o qual suporta, de forma padrão, a linguagem Shell.

Uma vez que o malware identifica a arquitetura do alvo e o força a baixar e executar o binário correspondente, aquele dispositivo passa a fazer parte da botnet e começa a executar as ações definidas por seu administrador. Sejam ataques DDoS ou a busca por novas vítimas.

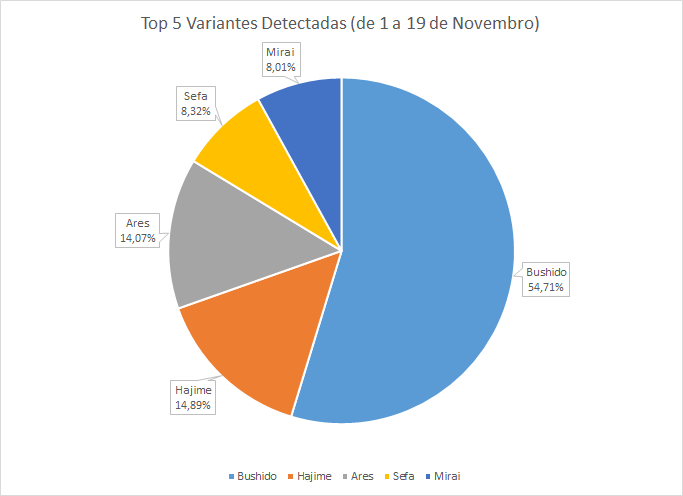

Neste mês, mais da metade das tentativas de invasão em nossos honeypots foram feitas pela variante Bushido, seguida pela Hajime, Ares e Sefa. A variante Bushido foi identificada pela empresa Fortinet em publicação do dia 26 de outubro, e segundo a publicação, esta variante estaria sendo utilizada em serviços de aluguel de DDoS.

Seu processo de infecção ocorre tanto por meio de bruteforce no serviço Telnet, quanto pela exploração de vulnerabilidades de execução remota de comandos em roteadores.

A senhas utilizadas em seu processo de bruteforce tem origem em listas de senhas padrão de fábrica ou definidas pelos provedores de Internet.

Ao conseguir o acesso, o comando wget é executado para fazer o download do payload no servidor web 176[.]32[.]33[.]123. Neste caso o autor não se preocupa em verificar qual a arquitetura do dispositivo, realizando o download dos executáveis compilados para várias arquiteturas.

Uma vez executado, o binário estabelece conexão com o mesmo servidor de onde foram baixados os arquivos anteriores (176[.]32[.]33[.]123) na porta 3265, sem a necessidade de autenticação, e recebe um comando inicial “BIGEPS ON” para iniciar a busca por outros dispositivos vulneráveis. Detectamos a mensagem “BIGEPS OFF” em alguns casos, o que indica que o atacante pode determinar quando os dispositivos devem ou não iniciar a busca por outras vítimas. Após infectado, o dispositivo aguarda por comandos para iniciar os ataques de DDoS.

Durante nosso monitoramento foi possível identificar pelo menos 70 ataques dos tipos UDP e STD (payload randomico de 1024 bytes) sendo disparados por esta variante, porém nenhum deles tinha como alvo empresas ou endereços IP brasileiros.

Analisando seu binário foi possível identificar que além de bruteforce esta variante tenta explorar pelo menos três vulnerabilidades em roteadores de grande utilização: Dasan GPON routers, Huawei HG532 e Eircom D-1000. Trata-se de uma quantidade pequena de vulnerabilidades exploradas, quando comparamos com outras variantes — já observamos algumas variantes utilzando mais de 10 vulnerabilidades diferentes para o processo de infecção.

A tendência é que o número de vulnerabilidades exploradas e a quantidade de infecções só aumente enquanto as operadoras de Internet continuarem distribuindo equipamentos com senha padrão aos seus assinantes e o processo de atualização de firmware ainda depender da interação do usuário.

Recomendamos aos usuários domésticos que constantemente busquem por atualizações dos seus dispositivos e que as empresas verifiquem sempre o estado de seus roteadores a fim de identificar o mais rápido o possível se houve algum tipo de comprometimento no dispositivo.

IOCs

MD5

897d330bfbeeb1d3895671e7655d4178 arm5.bushido

769bf57c9c80a99d70970c1febec5b75 arm6.bushido

d3939e1c8a2d5e4ddcb30f1e210c3932 arm7.bushido

9d06e242ab16394cbcc500b8478dda5c arm.bushido

b135774fb6fa86ad0d079d1f537a704c m68k.bushido

5633362701d9844b6db0e04946381fb9 mips.bushido

b7c7a3fd4d47ab394f997469ddcb17ee mpsl.bushido

47d8c10c09f91256e4ee1211d23e7bcf ppc.bushido

c8e8a4764217e241a73ae83ecc90ba71 sh4.bushido

69bb1cc9b2bf1b93d0cb2c7fcbca1e3e spc.bushido

c9e095989082e98cec9747307af45fb3 x86.bushido

SHA256

cab78b922e7f2826f47890b1407170fda47e851839636a2654372d55d20c9c1c arm5.bushido

29863377f7e06cb27e63e4263f97ee28661f2df239f383ea297ad531cb37d00b arm6.bushido

0f000dc18bfa638563a0555a9213b0c01ef69148f1beb08edad16810ce78ad3d arm7.bushido

8bfb2e91a06ef535fa31f9dbaa3939a449a48f433a03e72436a57e0828a11c56 arm.bushido

77c20f7d2ee0b018e00c3fdc9ff5a89994c592967b1f3d9cbb4021c265746e60 m68k.bushido

518d220dd2bf8335fabfba3fb2247e090710138a4be1276024de287fb35dc130 mips.bushido

d7ab74282b013c44d4dfff81fcb5aeb8a5d704b3ce29a1cde4b78481f73b7258 mpsl.bushido

045a4880ff8b039746655d16ace9004fd712219321c566326b3a77c7458e0722 ppc.bushido

4e67a530441859416277648678b535e50a60de4703121c0a544a5e88e4a64efd sh4.bushido

4ef7e2e1adb6712a83560e3f36a3731ac6fd2183aa8b6d9caa91c08ca81d64c8 spc.bushido

407262063c442c1f2cd8af0ef7b417cba5e33beb486b3a839193ecf0569ccb74 x86.bushido

Payload e C&C

176[.]32[.]33[.]123

Dispositivos infectados:

1.196.90.161

1.221.173.189

101.94.217.154

103.217.89.216

109.167.78.50

109.59.179.228

110.132.207.76

112.116.175.78

113.234.166.95

114.224.87.162

116.107.33.100

117.139.112.194

14.205.200.146

155.4.216.36

171.241.128.177

177.188.142.1

178.46.11.34

178.46.28.177

178.46.42.244

178.47.109.250

178.47.121.244

178.47.178.217

178.47.179.164

178.94.255.180

180.64.39.213

181.22.226.49

182.113.127.188

185.180.233.241

188.16.18.219

188.16.38.208

188.18.131.35

188.18.140.202

188.18.143.252

188.18.159.200

188.18.180.0

188.18.181.98

188.18.191.13

188.18.200.233

188.19.139.107

188.19.233.197

203.207.56.142

212.220.110.2

216.195.242.58

219.77.206.108

220.172.230.183

222.142.70.151

222.91.219.113

24.207.67.221

27.79.147.214

27.79.173.229

31.162.101.239

31.162.103.57

31.162.157.150

31.162.83.65

31.163.38.55

31.163.48.204

31.163.88.70

37.79.57.4

37.79.57.92

37.79.97.208

46.183.122.120

46.200.189.6

5.140.252.152

5.140.33.171

5.141.78.113

67.85.196.69

76.169.77.243

76.228.198.37

80.229.183.147

81.230.96.43

83.209.251.104

84.95.45.177

85.54.229.40

89.27.168.50

90.151.135.255

90.224.194.247

91.205.197.12

93.107.28.70

94.50.156.95

94.51.118.247

95.134.201.27

Logins e senhas utilizadas nesta campanha

adm:(sem senha)

admin:(sem senha)

admin:1111

admin:1234

admin:2601hx

admin:QwestM0dem

admin:admin

admin:admin1234

admin:adminadmin

admin:cat1029

admin:changeme

admin:conexant

admin:default

admin:dvr2580222

admin:extendnet

admin:ho4uku6at

admin:ironport

admin:meinsm

admin:microbusiness

admin:nCwMnJVGag

admin:pass

admin:password

admin:root

admin:smcadmin

admin:true

admin:zhongxing

bin:(sem senha)

daemon:(sem senha)

daemon:daemon

default:(sem senha)

default:OxhlwSG8

default:S2fGqNFs

default:antslq

default:default

default:lJwpbo6

guest:(sem senha)

guest:1111

guest:12345

guest:guest

guest:password

root:(sem senha)

root:1001chin

root:1111

root:123456

root:20080826

root:54321

root:5up

root:88888888

root:ROOT500

root:Zte521

root:abc123

root:admin

root:ahetzip8

root:anko

root:ascend

root:blender

root:cat1029

root:changeme

root:default

root:iDirect

root:inflection

root:ipcam_rt5350

root:ivdev

root:juantech

root:jvbzd

root:klv123

root:pass

root:password

root:root

root:svgodie

root:t0talc0ntr0l4!

root:vizxv

root:zhongxing

root:zlxx.

root:zsun1188

service:ipdongle

smcadmin:(sem senha)

support:support

ubnt:ubnt

user:changeme

user:password

user:user

vstarcam2015:20150602

www2:9311

www:9311