A equipe de Threat Intelligence da Tempest vem monitorando a atividade de grupos de fraudadores brasileiros que estão negociando formas de obter o código de segurança de cartões de crédito por meio da automatização de testes distribuídos. O serviço é anunciado em diversos canais de fraude e promete obter o código de um cartão em até cinco minutos, supostamente considerando um atraso proposital na execução dos testes com o objetivo de burlar possíveis mecanismos de monitoramento de fraude.

A falha que permite a obtenção do código possui relação com a forma pela qual a indústria de cartões de pagamento é organizada e já foi identificada pelos pesquisadores Mohammed Aamir Ali, Budi Arief, Martin Emms e Aad van Moorsel das universidades de Newcastle e Kent no Reino Unido. Em um estudo de 2016, os pesquisadores testaram a capacidade da indústria identificar a tentativa de obtenção do código de segurança via força bruta por meio do envio de até 999 transações partindo de 342 lojas viruais diferentes.

Na verdade, os pesquisadores não somente conseguiram “adivinhar” o código de segurança, mas, a partir de um conjunto de números de cartões, obtiveram a data de validade do cartão e o CEP do portador, informação que pode ser usada para identificar o portador no comércio eletrônico.

Não há indícios de que os fraudadores brasileiros estudaram o paper de Newcastle e Kent. Entretanto, considerando que o número de tentativas para a obtenção dessas informações a partir de um conjunto de websites não representa um grande esforço computacional, sua execução se torna uma consequência óbvia e a operação fraudulenta brasileira conta com recursos adicionais, algo que a pesquisa britânica de três anos atrás não pôde prever.

A obtenção dos números de cartões e das datas de validade ocorre essencialmente por meio de ataques e vazamentos, nos quais o código de segurança nem sempre está junto dos outros dados do cartão, mas muitos fraudadores notaram que alguns emissores podem ter sistemas mal configurados, possibilitando a execução de transações usando números de cartões que não existem, porém são criados usando o algoritmo de Luhn ― formato adotado pela indústria ― a partir de um BIN (Bank Identification Number) conhecido como vulnerável. Ou seja, a partir dos seis primeiros dígitos que identificam um emissor que aceita transações de cartões que ainda não foram emitidos, os fraudadores usam o algoritmo de Luhn para criar os outros dígitos do cartão. É comum encontrar ferramentas que automatizam o trabalho e que podem ser contratadas como serviço. Os fraudadores costumam a denominar estes cartões como “geradas” ou “gg”.

Emissores que não validam se o número do cartão existe, podem também não checar a data de validade. O fato de os cartões serem comumente válidos por 60 meses ajuda os fraudadores a limitar o escopo de datas de expiração, aumentando a possibilidade de sua base de “geradas” ser considerada como válida. A área de threat intelligence da Tempest já identificou casos em que não há sequer a validação do código de segurança.

Embora ainda seja possível identificar fraudadores dizendo terem encontrado estabelecimentos ou emissores que não bloqueiam o uso de “geradas” ou que permitem o envio de transações sem o código de segurança, a quantidade de entidades da indústria com sistemas mal configurados vem escasseando. Por isso se tornou necessário aos criminosos diversificar esforços, buscando o código de segurança para cartões legítimos de outras formas.

No estudo de 2016, os pesquisadores criaram uma aplicação para submeter transações com seus próprios cartões de modo legítimo em mais de 300 lojas do comércio eletrônico e cada transação bem-sucedida denotaria que o código de segurança “adivinhado” estava correto. Já os fraudadores brasileiros contam com mais recursos à sua disposição.

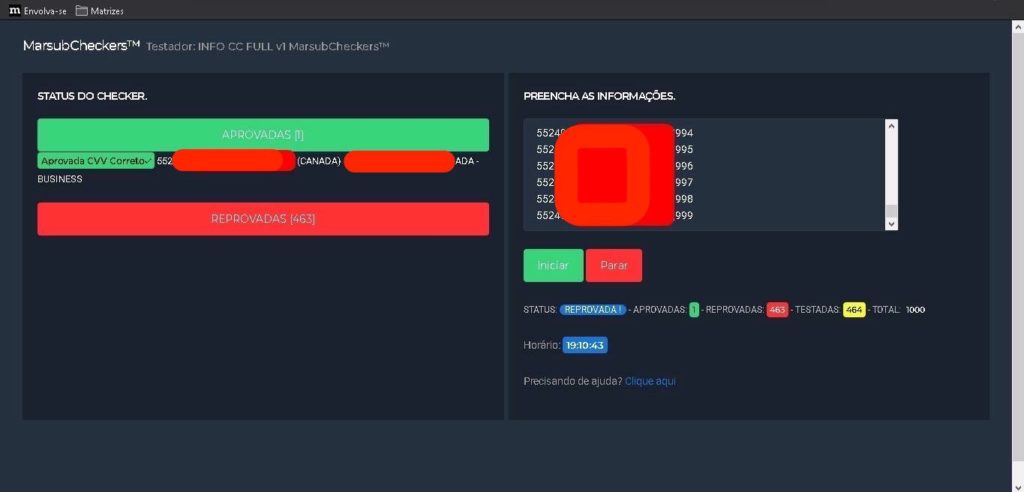

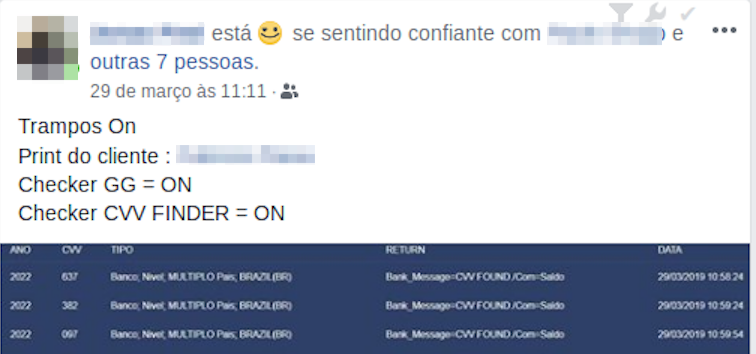

Partindo do número do cartão e da data de expiração, a busca pelo código de segurança válido pode ser feita por meio do envio automatizado de transações com origem em diversas lojas. O tipo de software que executa essa função foi batizado de Finder ou CVV Finder.

Para que a busca se torne possível o fraudador usa lojas legítimas, porém previamente identificadas pelo criminoso como mal configuradas e lojas virtuais fraudulentas, mas cadastradas em adquirentes e gateways de pagamento usando documentos falsos, roubados ou de laranjas.

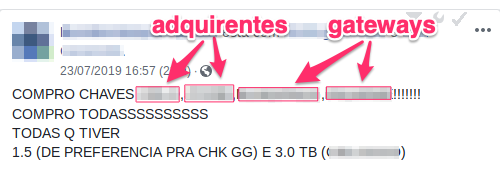

Outra maneira de submeter diversas transações emulando vários sites é usando chaves roubadas de gateways de pagamento ou adquirentes que são negociadas entre os fraudadores. As chaves são formadas por uma sequência de caracteres cuja função é autenticar que a transação está partindo de uma empresa que intermedeia transações de diversas lojas do comércio eletrônico.

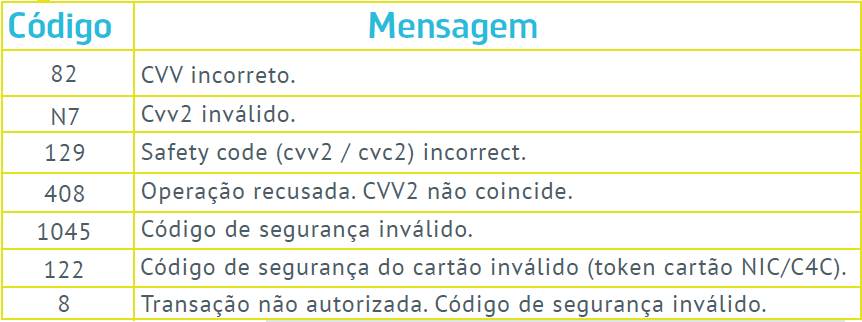

A obtenção do código de segurança tanto no e-commerce, quanto usando chaves roubadas se dá por meio da checagem automatizada da resposta enviada pelo gateway ou pelo adquirente (vide tabela abaixo). Se a resposta for a de que o código de segurança é inválido este seria um sinal de que o número do cartão e a validade estão corretos, basta então continuar testando o código de segurança até chegar na informação correta.

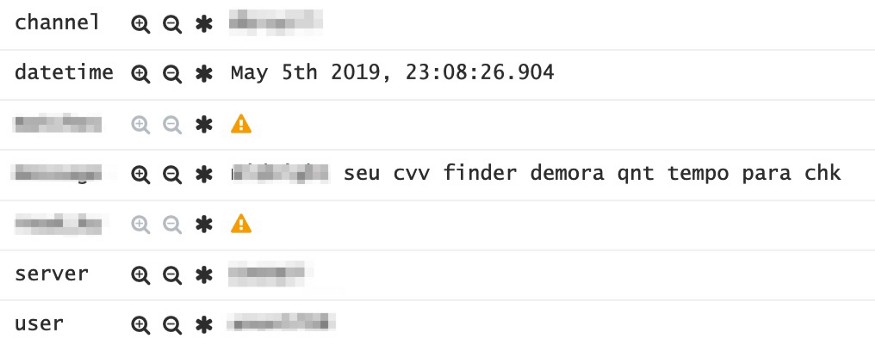

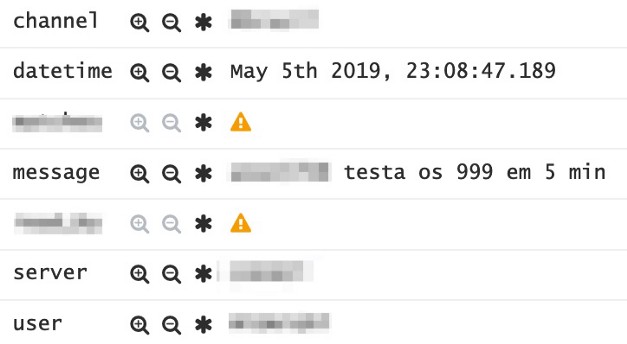

Para obter o código de segurança de um cartão cuja informação é baseada em 3 dígitos, bastam 999 tentativas, esforço elementar para um sistema preparado para isso. Os pesquisadores de Newcastle e Kent puderam obter essa informação em 6 segundos, no entanto, os fraudadores brasileiros dizem que executam o processo em 5 minutos, supostamente em um funcionamento retardado deliberadamente para evitar a identificação de rajadas por sistemas antifraude.

Segundo o estudo britânico, o problema ocorre porque há poucos pontos de monitoramento centralizado na indústria de cartões de pagamento e porque há necessidade de a indústria unificar controles de forma global, pois ainda há lojas online por meio das quais é possível enviar transações sem o código de segurança, por exemplo.

A indústria de cartões se desenvolveu em um desenho complexo e distribuído, no qual por mais que cada entidade cuide da segurança de seu território, poucas têm uma visão ampla do que está acontecendo na rede.

Algumas organizações evitam implementar medidas de segurança que possam se converter em obstáculo à compra por impulso, tolerando certo nível de fraude em prol de manter o volume de vendas. Essa é uma abordagem que faz parte de muitos negócios, mas é recomendável que as entidades no topo da cadeia, as quais lidam com o maior volume das transações, reavaliem a multiplicidade de pesos e medidas, buscando um mínimo aceitável.

Segundo a pesquisa, é no âmbito da rede de pagamentos — que envolve o adquirente e a bandeira — que haveria mais chances aplicar um monitoramento centralizado, podendo identificar diversas transações com o mesmo número do cartão, mas com o código de segurança diferente, originadas de diversos estabelecimentos.

Este tipo de monitoramento e bloqueio já existe. Uma das bandeiras testadas na pesquisa de 2016 foi eficiente em identificar e bloquear tentativas maliciosas, mas a evidência de que fraudadores brasileiros estão obtendo códigos de segurança em ataques semelhantes demonstra que há muito o que fazer no sentido de unificar os controles e centralizar o monitoramento.

É recomendável que, além de reavaliar o monitoramento, que a rede de pagamentos monitore o comportamento de gateways. Aos emissores e e-commerces, é importante avaliar a implementação de novas tecnologias desenvolvidas pelas bandeiras ou pelo mercado (por exemplo, autenticação contextual ou o uso do token do banco para autenticar uma transação online) oferecendo assim melhores maneiras para validar se que quem está submetendo a transação realmente é o portador do cartão.

Artigo originalmente publicado na edição 116 do Situation Report, relatório de inteligência da Tempest restrito a assinantes.