Por Diego Patrik

De acordo com o United States Computer Emergency Readiness Team (US-CERT), apenas no ano de 2020, foram registradas 17.447 novas vulnerabilidades, representando pelo quarto ano seguido, um recorde no número de falhas de segurança publicadas.

Com esse cenário, e com a falta de profissionais especializados em cibersegurança, as organizações enfrentam um grande desafio ao encontrar inúmeras vulnerabilidades a serem corrigidas. Resolver esse desafio faz parte de um programa de gestão de vulnerabilidades, que tem como parte do processo decidir quais vulnerabilidades são as mais importantes.

Figura 1: “Ser o pior te torna o primeiro.” ― Placa na emergência de um hospital

Gestão de Vulnerabilidades visa priorizar riscos

A gestão de vulnerabilidades envolve conhecer as vulnerabilidades de um ambiente, com o intuito de posteriormente corrigir ou mitigar essas vulnerabilidades para aumentar a segurança.

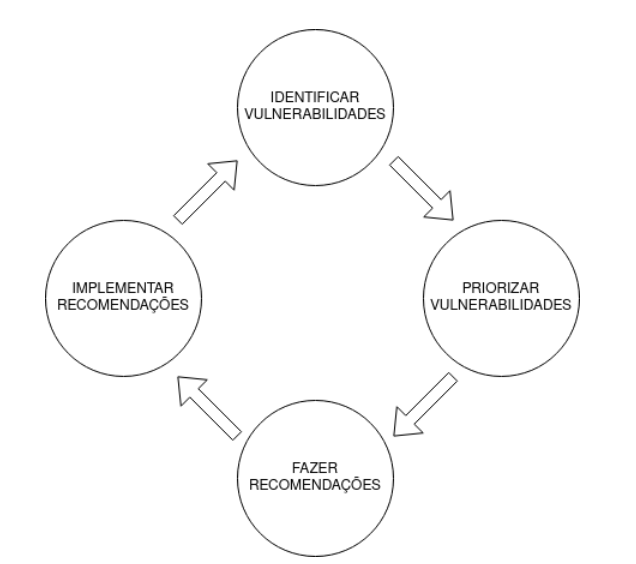

Conforme Magnusson (2020, p. 22, tradução do autor) a “gestão de vulnerabilidades encara o problema com uma visão de gestão de riscos”. Diferente da Gestão de Patches, que visa aplicar todos os patches disponíveis, a gestão de vulnerabilidades é um processo contínuo de identificação, priorização, recomendação e implementação da recomendação, que envolve correção ou mitigação.

Figura 2: Ciclo da gestão de vulnerabilidades

A fase de priorização de vulnerabilidades apresenta-se bastante crítica para o processo, já que tempo e recursos são limitados e o cenário de ameaças está sempre mudando, tornando assim, difícil corrigir todas as vulnerabilidades que são encontradas.

A estratégia, então, passa a ser priorizar a correção de vulnerabilidades de acordo com o seu risco para a organização. Para entender os riscos associados a cada vulnerabilidade, diversos fatores podem ser levados em consideração, tais como:

- Informações sobre ativo:

Obter a lista de todos os hosts é essencial para um programa de gestão de vulnerabilidades. Detalhes adicionais para determinar quais são os ativos mais importantes, como: a exposição na Internet, tipo de dispositivo e funcionalidades; são informações internas da empresa que podem ajudar a priorizar a correção de vulnerabilidades relacionadas a tais ativos.

- Informações sobre a vulnerabilidade:

O uso de informações de fora da organização pode incluir detalhes públicos de vulnerabilidades, a partir de dados do Common Vulnerabilities and Exposures (CVE), de informações sobre exploit público do Metasploit e pontuação do Common Vulnerability Scoring System (CVSS) que indicam a severidade.

A abordagem tradicional é suficiente?

Em uma abordagem tradicional, o principal foco da priorização de vulnerabilidades a serem corrigidas é o uso da severidade determinada pela pontuação do CVSS. O CVSS é importante para, além de outras coisas, conhecer o impacto que pode haver caso a vulnerabilidade seja explorada, levando em conta confidencialidade, integridade e disponibilidade. Mas, nem todas as vulnerabilidades recebem nota de CVSS ao serem publicadas, normalmente é atribuída em até duas semanas, sendo a nota base da grande maioria nunca atualizada após isso.

Com o constante cenário de ameaças, essa nota se torna desatualizada. Além disso, levar em consideração somente a severidade a partir do CVE/CVSS é como ter um cálculo de risco prescrito, fazendo com que vulnerabilidades que pareçam ser de baixa severidade para todas as organizações, mas de risco urgente para uma organização em específico, não sejam corrigidas por bastante tempo.

Sendo assim, o ideal é utilizar o CVSS com maior grau de contexto, em conjunto com informações internas sobre a criticidade dos ativos, existência de exploits públicos e dados de inteligência.

Dados de inteligência permitem atualizar as prioridades à medida que o cenário de ameaças muda e entender os riscos que se aplicam em uma organização em específico.

Threat Intelligence

Para muitas pessoas o termo Inteligência de Ameaça (Threat Intelligence) soa muito confuso. Visando definir Threat Intelligence, podemos separar as duas palavras para que a explicação seja mais didática:

- Threat: refere-se ao ato de uma pessoa (ou grupo de pessoas) fazer com que algo que seja apenas um risco venha se tornar’ uma realidade.

- Intelligence: se refere à coleta de informações e atividades que possam indicar que um risco se tornou uma ameaça real.

Vale destacar ainda que faz parte das atividades dos profissionais de Threat Intelligence, coletar dados de segurança de vários logs e outras fonte de dados, tais como atividades incomuns, domínios maliciosos e endereços IP. Então, esses analistas conseguem processar e extrair desses dados brutos sobre ameaças, as informações de inteligência para a criação de relatórios que vão compor as chamadas Fontes de Informação de Inteligência. Estas fontes possuem informações sobre:

- Honeypots e honeynets

- Sites ou blogs de cibersegurança

- Redes sociais

- Repositórios de código

- Sites como Pastebin ou Ghostbin

- Dark web

- Fóruns de discussão

Como já foi comentado, para entender o risco real de uma vulnerabilidade é necessário ter um alto grau de contextualização, de forma atualizada. Com base nessas fontes é possível identificar novas vulnerabilidades divulgadas bem antes de serem publicadas em bases de dados, como o NVD; códigos de exploit que ainda não são de conhecimento público sendo compartilhados e, relatos de vulnerabilidades que estão sendo amplamente exploradas. Ter a correlação entre as vulnerabilidades encontradas e as ameaças em tempo real, salva tempo e poupa recursos.

Figura 3: Os maiores riscos estão em vulnerabilidades presentes no ambiente e que estão atualmente sendo exploradas.

Ao contribuir na identificação de vulnerabilidades específicas que realmente apresentam risco para a organização e dar visibilidade sobre a probabilidade de exploração, os dados de inteligência permitem que a gestão de vulnerabilidades aponte um menor número de CVEs de alto risco, gerando menor demanda e, assim, permitindo priorizar a correção imediata do que estiver em maior prioridade, baseado em um risco real, aplicado para a organização em específico.

Tendo diversas fontes possíveis de inteligência, uma solução automatizada permite que o time de cibersegurança centralize e combine os dados, antes que sejam usados em outros sistemas de segurança ou vistos por analistas. Alguns exemplos de soluções que permitem automatizar o processo de relacionar informações de vulnerabilidades a dados de inteligência com o objetivo de priorizar, são:

- Qualys Threat Protection

- Tenable Predictive Prioritization

- Recorded Future Vulnerability Intelligence

CONCLUSÃO

Levando em conta os aspectos considerados, é necessário combinar as informações internas da organização, detalhes de CVEs, CVSS e dados externos de threat intelligence para ter um modelo efetivo de priorização de vulnerabilidades a serem corrigidas em um programa de gestão de vulnerabilidades.

Ter essa abordagem, que relaciona informações de diversas fontes, resulta em ser capaz de entender os riscos que se aplicam, especificamente, para uma organização e, acompanhar o cenário de ameaças que muda constantemente. Além de diminuir a demanda de patches críticos a serem aplicados e evitar a perda de tempo e recursos com vulnerabilidades que não são importantes.

REFERÊNCIAS

AHLBERG, Christopher. The Security Intelligence Handbook. Third Edition. Local, 2020.

GESTÃO DE VULNERABILIDADE: como priorizar riscos. Blockbit. Disponível em: https://www.blockbit.com/pt/blog/gestao-de-vulnerabilidade-como-priorizar-riscos/ . Acesso em: 09/02/21.

LIVSHIZ, Alex, When it comes to vulnerability triage, ditch CVSS and prioritize exploitability. Disponível em: https://www.helpnetsecurity.com/2021/02/10/vulnerability-triage/ . Acesso em: 13/02/21.

MAGNUSSON, Andrew. Practical Vulnerability Management – A Strategic Approach to Managing Cyber Risk. Local, 2020

SHERIDAN, Kelly. US-CERT Reports 17,447 Vulnerabilities Recorded in 2020. Disponível em: https://www.darkreading.com/threat-intelligence/us-cert-reports-17447-vulnerabilities-recorded-in-2020/d/d-id/1339741 . Acesso em: 13/02/21.

THE FUTURE OF VULNERABILITY MANAGEMENT IS RISK-BASED. Kenna Security. Disponível em:https://www.gartner.com/technology/media-products/newsletters/kenna-security/1-1XV6PUGR/gartner2.html . Acesso em: 04/02/21.

THE ROLE OF THREAT INTELLIGENCE IN VULNERABILITY MANAGEMENT. Nopsec. Disponível em: https://www.nopsec.com/the-role-of-threat-intelligence-in-vulnerability-management/ . Acesso em: 13/01/21.

WHAT IS PATCH MANAGEMENT? [REF-09]. Rapid7. Disponível em:https://www.rapid7.com/fundamentals/patch-management/ . Acesso em: 09/02/21.

WHAT IS RISK-BASED VULNERABILITY MANAGEMENT? Kenna Security. Disponível em: https://www.kennasecurity.com/blog/what-is-risk-based-vulnerability-management/ . Acesso em: 04/02/21.

WHY THREAT INTELLIGENCE IS CENTRAL TO EFFECTIVE VULNERABILITY PRIORITIZATION. Blueliv. Disponível em: https://www.blueliv.com/cyber-security-and-cyber-threat-intelligence-blog-blueliv/why-threat-intelligence-is-central-to-effective-vulnerability-prioritization/ . Acesso em: 13/01/21.