Neste momento, a Zoom está passando por uma situação conhecida como paradoxo do sucesso; em que precisa lidar com os problemas que acompanharam o crescimento de sua base de usuários de 10 para 200 milhões e a valorização de 90% de suas ações por conta da quarentena.

Tudo isso chama muita atenção, o que fez com que os últimos 10 dias tenham sido bastante agitados. Novas vulnerabilidades foram descobertas, ficamos sabendo que o produto não entrega uma coisa que prometia, surgiram questionamentos conspiratórios em torno do software e um novo termo se tornou meme: zoombombing, quando um penetra entra em uma reunião no Zoom.

Uma das perguntas que mais ouço desde que entramos na quarentena é: o Zoom é seguro? A resposta fácil é: não, pois nada é 100% seguro. Mas assumimos a missão de abordar neste artigo os problemas recentes em uma linguagem acessível a vários públicos, além de dar algumas dicas de proteção.

Calma

Imagino que quem teve uma reunião invadida deve ter se sentido bastante mal. Isto é perfeitamente compreensível, mas até o momento não há qualquer indício de que é possível cometer ataques mais aprofundados somente a partir de um zoombombing, desde que o atacante não tenha coletado informações técnicas como endereços, usuários e senhas apresentados ou falados na reunião.

Há momentos no mundo da cibersegurança, quando um fato de grande relevância é divulgado, em que há uma espécie de corrida do ouro entre especialistas e a imprensa especializada no sentido de tentar extrair mais informações do acontecimento. Um exemplo recente foi a descoberta, em janeiro de 2018, de duas vulnerabilidades sérias em processadores que estão presentes na maior parte dos computadores e dispositivos móveis. Esta descoberta despertou o interesse de uma multidão de especialistas que acabaram descobrindo uma série de outros problemas semelhantes a estes. No fim muitos equipamentos estão funcionando até hoje com essas falhas e a vida seguiu.

Estamos todos em um momento em que cada um está buscando uma sintonia para manter a saúde mental no isolamento, por isso é comum supervalorizarmos algumas coisas em detrimento de outras mais importantes em momentos de stress. Não podemos negligenciar o que aconteceu com o Zoom nos últimos dias, mas com calma veremos que não é algo para se desesperar.

As Vulnerabilidades

Quatro vulnerabilidades no Zoom foram documentadas nos últimos dias. A primeira delas, publicada em 31/03, permitia que uma pessoa que já está dentro de uma reunião envie um link malicioso no chat do produto. Todos os usuários com o Zoom sendo executado em computadores com o Windows que clicassem no link poderiam estar entregando para o atacante o seu login e uma informação que remete à senha, como se fosse uma semente dela. Este problema foi corrigido no dia seguinte.

No mesmo dia 1/04, foi publicada uma outra falha. Na verdade, um pesquisador descobriu que o instalador do Zoom estava usando de uma artimanha que burlava uma proteção do sistema operacional para Mac para conseguir instalar todos os componentes do software. Não se trata de um problema que permita uma invasão, mas que pode ser considerado como uma “gambiarra” moralmente questionável. O CEO da empresa afirmou que esta seria uma tentativa de trazer benefícios à usabilidade, equilibrando a quantidade de clicks necessários para instalar o produto.

Ainda no dia primeiro, o TechCrunch — conhecido veículo da imprensa especializada — publicou matéria com o seguinte título chamativo: “Ex-hacker da NSA divulga novo zero-day para a desgraça da Zoom” se referindo a uma publicação de Patrick Wardle do dia 30/03. Nela, o pesquisador descreve duas novas vulnerabilidades por meio das quais um atacante que já tenha acesso a um Mac, poderia obter maiores acessos, espionando até a webcam do computador. Os dois problemas foram corrigidos no dia 2 de abril.

Por último, membros do think tank canadense Citizen Lab conduziram uma pesquisa sobre a criptografia do Zoom (sobre a qual trataremos abaixo) e acabaram encontrando uma vulnerabilidade no recurso de sala de espera do produto — aquele momento em que o zoom mostra um vídeo dizendo que a reunião não foi iniciada a usuários que se conectam antes dela começar. Os pesquisadores notaram que o Zoom enviava a chave de criptografia da sala a qualquer indivíduo que tivesse o link e acessasse a sala de espera. Os detalhes da falha e a correção foram publicados no dia 8 de abril.

A Zoom ficou sabendo dos três primeiros problemas pela mídia ou redes sociais e por isso teve que correr para disponibilizar atualizações para a primeira e terceira falha acima descritas e tentar evitar ataques. A manipulação no processo de instalação no Mac continua como está porque, embora seja uma alternativa tosca, não há evidências de seu uso em ataques com o Zoom. Só a falha descoberta pelo Citizen Lab seguiu o processo em que pesquisadores e fabricante negociam um prazo para a correção e divulgação dos detalhes.

Problemas como estes surgem todo dia, nas mais variadas tecnologias. Para terem uma ideia da quantidade de vulnerabilidades reportadas, vejam a última edição deste boletim, produzido por uma entidade do governo americano que toda segunda-feira publica um consolidado de todas as vulnerabilidades divulgadas na semana anterior.

O tempo para a correção pode variar, mas o mercado convencionou um prazo de 90 dias para que o pesquisador possa colher os louros da descoberta e publicar sua pesquisa. Isso está presente nas melhores práticas adotadas pelos Estados Unidos, Europa e usamos este mesmo referencial para as vulnerabilidades que os analistas aqui da Tempest encontram em várias tecnologias. Evidentemente que vulnerabilidades que se tornam públicas demandam ação rápida, nesse aspecto o tempo que a Zoom se dedicou em resolver os problemas foi mais rápido que a média.

Vazamento de dados para o Facebook

Antes da divulgação das vulnerabilidades, no dia 26 de março, surgiu a publicação de maior impacto na imprensa: a Motherboard, página de tecnologia da Vice, descobriu que o aplicativo do Zoom para iOS (Iphones e Ipads) estava enviando dados para o Facebook, mesmo que o usuário não tivesse conta nesta rede social.

A razão disso era a de que havia um componente de desenvolvimento do Facebook (Software Development Kit, ou SDK) embutido na instalação do aplicativo do Zoom e esse mecanismo estava coletando informações do dispositivo como modelo, fuso horário, cidade, operadora de telefonia e um identificador único usado pelo mercado de publicidade digital, para mandar anúncios direcionados. Evidentemente que, para pessoas preocupadas com a privacidade, o caso é sério. Entretanto, precisamos falar um pouco sobre como softwares são produzidos quando nos questionamos sobre o que faz um componente do Facebook dentro do app do Zoom.

É muito comum a ideia de que quando pedimos para um programador desenvolver um software, este escreva o código do sistema integralmente, do começo ao fim. Já faz mais de trinta anos que isso não acontece dessa maneira. Evidentemente que há codificação no processo de desenvolvimento, mas não se costuma perder tempo reinventando a roda. Assim a maioria dos sistemas são formados por código original combinado a uma série de outros componentes de terceiros. Nesse caso, bastou a Zoom remover do seu aplicativo o botão “Entrar com o Facebook” no dia 27, para não precisar mais do SDK.

Não sabemos se as equipes da Zoom estudaram o SDK para entender quais dados ele coleta antes de plugá-lo no seu aplicativo. Geralmente isso não acontece e a integração de componentes sem a devida avaliação de riscos é comum ao processo de desenvolvimento de vários sistemas.

Este SDK pode estar contido em vários outros aplicativos instalados em seu aparelho, coletando tanta informação quanto era coletado com o Zoom. Pode parecer óbvio, mas é melhor dizer que usuários que possuem o aplicativo do Facebook instalado em seu smartphone passam por uma coleta de dados ainda maior e mais frequente.

Propaganda enganosa

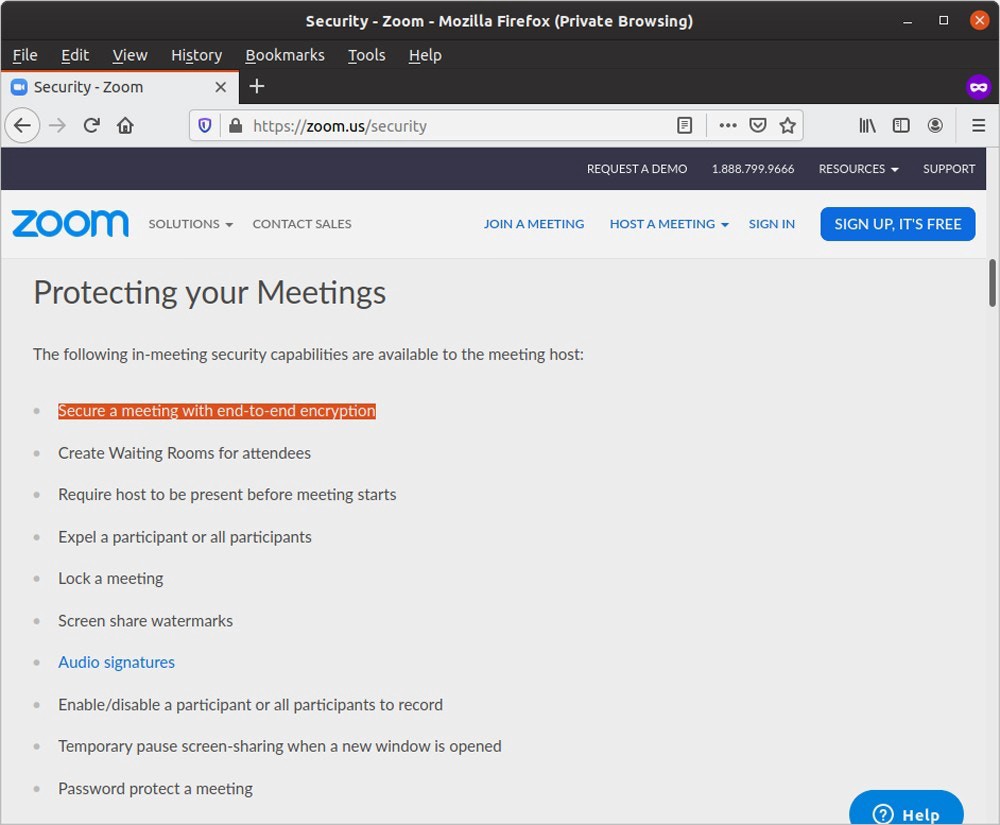

O estudo do Citizen Lab, publicado no dia 3 de abril, buscou avaliar o quão robusta é a criptografia do Zoom e acabou identificando problemas sérios. O primeiro deles é que o produto não possui criptografia de ponta a ponta (também chamada de “fim a fim”) embora afirmasse isso em seu material de divulgação.

Uma analogia para entender o conceito de criptografia de ponta a ponta é imaginar um hotel em que só poderiam entrar em um determinado quarto o hóspede e seus convidados e que, além disso, os meios para a geração das chaves do quarto não estariam sob a responsabilidade do hotel. Neste cenário, de maior privacidade, nem a administração do hotel, nem o governo, nem a polícia e nem um criminoso, teriam meios para entrar no quarto

Voltando à perspectiva técnica, isso significa que em uma criptografia de ponta a ponta como a aplicada no Signal e pelo WhatsApp, por exemplo, o conteúdo é criptografado de uma maneira tão robusta que ninguém, além das pessoas que estão se comunicando, consegue ter acesso ao conteúdo da comunicação. E a beleza nisso é que o que blinda a comunicação e a gestão das chaves é pura matemática.

No dia 1 de abril, a Zoom publicou uma nota pedindo desculpas por terem usado o termo “criptografia de ponta a ponta” de maneira equivocada e ofereceu uma explicação um tanto oblíqua sobre como funciona a criptografia no produto. Nesse aspecto, o estudo do Citizen Lab oferece detalhes técnicos mais precisos.

O paradoxo do sucesso criptográfico

Quem foi criança nos anos oitenta e noventa com certeza teve contato com um algoritmo de criptografia bastante elementar chamado “língua do pê” em que um “pê” era inserido entre cada sílaba do que se falava em tempo real (pê-en-pê-ten-pê-deu?). O desafio entre as crianças era o de quem conseguia falar mais naturalmente ou rapidamente na língua do pê, escondendo uma mensagem daqueles que estão alheios a isso. O algoritmo demanda tanto processamento cerebral nas primeiras tentativas, que era comum ver as crianças falando muito lentamente enquanto treinavam.

Diferentemente das pessoas, computadores populares executam operações muito complexas, mas não aprendem pela prática. Eles repetem as instruções da mesma maneira até que um humano o instrua a fazer de outro jeito. Como a criptografia tem o objetivo de dificultar o acesso ao conteúdo por quem não está autorizado, quanto mais robusta ela vir a ser, mais trabalho gera para todos os dispositivos envolvidos no processo. A dificuldade aumenta quando é necessário criptografar mídias volumosas como áudio e vídeo em tempo real, como acontece em chamadas em grupo e isso fica pior quando desejamos que a mesma criptografia funcione em múltiplas plataformas, como computadores, smartphones e tablets com sistemas variados.

Ou seja, a demanda por processamento é grande e tudo que foi revelado nessa semana indica que implementar criptografia de ponta a ponta inviabilizaria o Zoom, pois se tornaria muito difícil aplicar o mesmo padrão para, por exemplo, suportar dezenas de pessoas em uma reunião com áudio e vídeo habilitado em dispositivos de especificações variadas. Por isso que o WhatsApp, que possui criptografia de ponta a ponta, limita suas conversas de vídeo a três participantes e o popular Slack, que integra diversos outros serviços, não possui criptografia de ponta a ponta.

Solução alternativa

O que a Zoom decidiu fazer foi aplicar um método de criptografia relativamente pobre. Isso se deve ao fato de eles usarem uma forma obsoleta de comunicação na transmissão de áudio e vídeo em streaming e de terem construído uma série de coisas em cima dela, como quem constrói uma casa sobre uma fundação frágil. O resultado é a necessidade de aplicar soluções específicas para cada parede que racha até que chega o momento que, com tempo e dinheiro, pode-se realizar as mudanças estruturais necessárias na fundação. Isso até o momento em que surgirem novas tecnologias que tornam obsoleta a “fundação” que se acabou de atualizar e o ciclo recomeça. Esse tipo de coisa acontece em várias tecnologias e com mais frequência que se imagina.

O que os pesquisadores identificaram, foi que o Zoom usa um algoritmo robusto, porém com uma chave relativamente fraca e que sua distribuição era feita usando um método bastante pobre o que deixa rastros dos detalhes das chaves. Assim, um atacante poderia coletar o aúdio e vídeo da reunião enquanto ela acontece, quebrar a segurança da chave e decifrar o material que coletou.

E este ataque partiria de onde? Para ter sucesso, o atacante precisa identificar o fluxo de comunicação no tráfego. Os melhores lugares para fazer isso seriam na mesma rede em que o participante da reunião está ou dentro da rede da Zoom. E agora é preciso ter muita calma para não cair em teorias da conspiração.

China

O estudo do Citizen Lab indicou que a Zoom teria 3 empresas e 5 servidores operando na China. É comum as empresas de tecnologia espalharem servidores pelo mundo para ter contingência e evitar problemas de performance na conexão. Mas os servidores chineses eram usados mesmo quando a conversa era entre pessoas nos Estados Unidos e no Canadá. Se não houvesse uma pane geral nos servidores americanos que justificasse o tráfego pela China, isso seria estranho, para dizer o mínimo.

A respeito das subsidiárias chinesas, é típico que várias empresas busquem caminhos para maximizar o lucro em lugares com mão de obra mais barata. No entanto, ainda não foi divulgada alguma informação que possa indicar uma interferência do Estado Chinês nas subsidiárias da Zoom.

A partir destas descobertas, o pessoal do The Intercept publicou uma matéria no dia 7 sobre o caso, dizendo que a China possui um arranjo político autoritário que se reflete em sua gestão da Internet, que a Zoom não possui uma cultura de transparência a respeito das requisições de governos, documentando-as em relatórios periódicos sobre o tema, como faz Facebook, Google e Microsoft. Por isso poderia sucumbir com mais facilidade à interferência governamental chinesa.

É correto que a interferência chinesa na Internet é muito profunda, sendo baseada em vigilância em massa, em um controle de acesso bastante restrito e na censura. No entanto, temos que considerar que a maioria dos servidores da Zoom estão nos Estados Unidos e, graças aos vazamentos de Edward Snowden, sabemos que a NSA possui uma estrutura de espionagem bastante avançada que, dentre várias outras iniciativas, monitorava, por exemplo, chamadas no Skype.

Quem se dedica à cibersegurança lê quase que diariamente pesquisas a respeito de campanhas de espionagem e vigilância conduzidas por governos. Pode ser que a China esteja monitorando servidores da Zoom? Claro. Mas o mesmo vale para outros países que possuem uma estrutura de espionagem estabelecida, como os Estados Unidos, Israel, Irã, Rússia, Coreia do Norte, dentre vários outros. Acesse este site do Council of Foreign Relations, filtre a lista por State Sponsor (país que banca os ataques) e veja uma linha do tempo catalogada por cada país.

Estes países violam a privacidade das pessoas? Lamentavelmente sim. Mas qualquer um de nós pode dificultar a vida de quem quer nos atacar, por isso na próxima seção eu fecho esse longo artigo com algumas recomendações para o uso de sistemas de videoconferência.

Reunião sem boi na linha

Se você me acompanhou até aqui deve ter percebido que o Zoom possui fragilidades, mas que fraquezas podem ser encontradas muitas tecnologias. Outra coisa, é que há grupos bem organizados e com recursos que podem atacar o Zoom, mas eles também possuem a capacidade de atacar diversos outros sistemas. Ou seja, o problema da segurança e da privacidade é mais complexo do que apontar o dedo para um único fabricante.

De todos os materiais que citei nesse artigo, um trecho do estudo do Citizen Lab é importante para que você decida por si só se o Zoom é seguro para sua realidade:

“Para quem usa o Zoom para manter contato com amigos, realizar eventos sociais ou organizar cursos ou palestras que de outra forma poderiam realizar em um local público ou semipúblico, nossas descobertas não devem ser necessariamente preocupantes.”

Diante de tudo que aconteceu nesses dias, foi possível ver que a Zoom tem agido de forma rápida para corrigir os problemas, mas espero ter deixado claro aqui e em outros textos dessa série, que segurança também é uma questão de comportamento e isso passa por tomar incorporar atitudes de proteção ao dia a dia, por isso compartilho aqui algumas recomendações de podem te ajudar a proteger sua reunião em vários sistemas de videoconferência:

1 — Mantenha o software de videoconferência atualizado

Atualizações de software corrigem vários problemas e inclusive fecham brechas usadas por invasores.

2 — Use senhas em suas reuniões

Vários sistemas de videoconferência permitem a definição de uma senha para cada reunião. Isso impede que penetras entrem na sala sem você perceber.

3 — Fique atento a quem está na sala

Vale a pena conferir se todas as pessoas que estão na sala realmente são as que você convidou. Peça para os tímidos abrirem a câmera, pois um invasor pode entrar na sala com o nome de um convidado. É bom também checar se houve alteração entre os convidados de tempos em tempos.

4 — Evite convidar por links

Sim, concordamos que enviar o link da reunião para os convidados é algo muito prático, mas o perigo geralmente mora na conveniência. Links autênticos podem vazar e cair nas mãos de gente mal intencionada de várias maneiras, tornando a invasão da sala possível, mesmo que você tenha definido uma senha para a reunião.

Já os links falsos são usados em diversos outros ataques, de modo que, se sua equipe não compartilha essa informação, terá menos chances de cair em um ataque com link malicioso.

Dê preferência em enviar para os convidados somente o número ou nome da reunião e a senha.

5 — Cuidado com as selfies e os prints de tela

Alguns sistemas de videoconferência mostram dados da reunião que podem ser úteis para um invasor — o Zoom exibia o número da reunião na tela, mas retirou essa informação na última atualização, publicada no dia 8. É muito importante borrar ou cortar estes dados das fotos antes de postar.

Outros artigos dessa série

Cibersegurança no home office em tempos de coronavírus: uma questão de corresponsabilidade — dicas para a proteção dos dados da empresa no ambiente de sua casa

O mínimo de cibersegurança que você precisa considerar ao montar uma infraestrutura às pressas — quais temas priorizar e algumas fontes gratuitas de recursos e de informação

As estratégias por trás dos ataques com o tema do novo coronavírus — golpes antigos em nova embalagem

Dificuldades no caminho de quem precisa gerir cibersegurança em meio à crise — algumas tendências sobre ameaças e temas a serem considerados