Tentativas de extorsão por email são bastante comuns e, dentre os golpes mais frequentes e que mais têm destaque na imprensa, estão aqueles cujo objetivo consiste em ameaçar a dignidade da pessoa, expondo um suposto comportamento sexual moralmente inaceitável, prática que ficou conhecida como “sextortion”.

Recentemente identificamos algumas variações desse golpe em nossos honeypots as quais usam dados vazados para se tornarem mais convincentes.

Conceitualmente, o golpe é simples: ele se baseia em um email dizendo que o computador ou a caixa de email da vítima teria sido invadida e que ela precisa pagar uma quantia em Bitcoin caso contrário os seus dados seriam vazados; até aqui a abordagem é comum à maioria dos casos envolvendo extorsão, porém estas campanhas utilizam algumas técnicas de engenharia social para dar maior credibilidade e para forçar a vítima a pagar a extorsão.

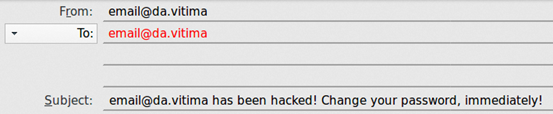

Em primeiro lugar, o atacante altera o cabeçalho da mensagem para que os campos From e To sejam os mesmos, dando a impressão que o criminoso tem realmente acesso ao e-mail da vítima.

Além disso, algumas destas campanhas utilizam as senhas comprometidas em grandes vazamentos. Considerando que o hábito de reutilizar senhas em vários sites ainda seja uma prática recorrente — apesar dos alertas para que isso não seja praticado — o golpe se torna ainda mais convincente. Em um exemplo recente, a repórter da BBC, Jo Whalley, recebeu no fim de novembro um email que afirmava “Sei que &?*$%£@ é a sua senha. E mais, eu sei qual é o seu segredo e tenho provas dele”. A repórter confirmou que se tratava de uma senha utilizada por ela.

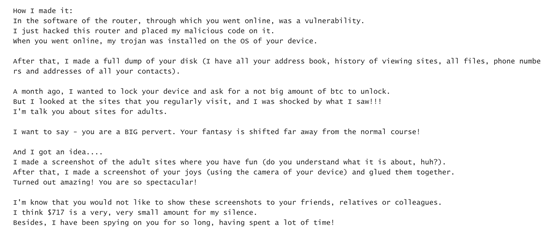

Em outra técnica de engenharia social o criminoso sugere que teria invadido o roteador da vítima, e que teria obtido informações sobre sites adultos que a vítima acessou além de realizar captura de telas e de fotos da vítima em momentos embaraçosos usando a webcam do computador.

No email (imagem acima), o golpista descreve como teria obtido estas informações sem fornecer qualquer detalhe ou prova. Segundo ele, uma vulnerabilidade no software do roteador — não especificada — teria sido explorada para a inserção de código escrito por ele mesmo. Após esta operação, um trojan é instalado no momento em que a vítima se conecta à Internet. O trojan teria sido usado para coletar informações da vítima, incluindo todo o histórico de sites visitados, além de endereços e números de telefones de contatos.

O criminoso também afirma que inicialmente teria a intenção de bloquear o computador e exigir um resgate para desbloqueá-lo mas que teria ficado “chocado” com o comportamento online da vítima, o que o levou a realizar a extorsão. Finalmente, e mais uma vez sem apresentar qualquer prova, afirma que coletou imagens dos sites visitados e capturado imagens da vítima no momento do acesso a esses sites.

Em nossos honeypots identificamos diversos emails destas campanhas vindos de 157 IPs distintos (a maioria pertencentes a provedores de Internet ADSL), utilizando 30 endereços distintos de bitcoin que já teriam acumulado pouco mais de 129 unidades da criptomoeda (equivalente a pouco mais de US$ 520 mil em cotação de 20 de dezembro de 2018), um retorno financeiro considerável para uma campanha deste tipo que não depende de uma infraestrutura complexa: apenas um servidor de email e uma lista de emails e senhas.

Entre as recomendações para as vítimas deste tipo de golpe destacamos:

- nunca pagar a quantia solicitada, pois não existem garantias que as ameaças vão parar após o pagamento

- Para os administradores de servidores de email recomenda-se utilizar tecnologias como DKIM, DMARC e SPF para que este tipo de mensagem não chegue na caixa de entrada das vítimas.

Assuntos dos emails enviados nesta campanha

- Security Alert. ENDEREÇ[email protected] was compromised. Password must be changed.

- Security Alert. ENDEREÇ[email protected] has password SENHADAVITIMA. Password must be changed.

- Third party accessed to ENDEREÇ[email protected].

Carteiras identificadas nestas campanhas

1LZQGS99RUCvQvT5Qce7LkrWtMtcXPSdWZ

1GcwYRfWesiSe2fBmsVSpNG2K11zDMhksG

1JTtwbvmM7ymByxPYCByVYCwasjH49J3Vj

1HQ7wGdA5G9qUtM8jyDt5obDv1x3vEvjCy

1EZS92K4xJbymDLwG4F7PNF5idPE62e9XY

1PL9ewB1y3iC7EyuePDoPxJjwC4CgAvWTo

14DRztZdJ8RHM954AYsUPrsTvYJk6g9h9j

1B1Vov1LTLGLcVG3ycPQhQLe81V67FZpMZ

17vzpL7n29egdeJF1hvUE4tKV81MqsW4wF

17XHRucfd4kx3W5ty7ySLGiKHqmPUUdpus

1DVU5Q2HQ4srFNSSaWBrVNMtL4pvBkfP5w

1MN7A7QqQaAVoxV4zdjdrnEHXmjhzcQ4Bq

139XY4ZjWYqHMJvGCySuzXq7o6tGccKKrJ

13hjTSbwVJfsDgL3qaQSu3fs2qmHQCHRXT

15ZHnf1MPn6ybb8yUeAoCQ1AJtiKhg3NrP

1FF2wjexfHHiiuWwaA6dSEeA4WzAb4ezjU

1BzkoGfrLtL59ZGjhKfvBwy47DEb6oba5f

1M2D1PzyyiZBrSh8qcdts5kecQAX3S9xuF

19qL8vdRtk5xJcGNVk3WruuSyitVfSAy7f

1QHEbZG8NQT6vYCC8pyHvteNcmJ78B3ak3

12ziVv4aQkZTA1gj86Y9uYQByG4CcdVcTA

1H9bS7Zb6LEANLkM8yiF8EsoGEtMEeLFvC

1PcFYw7PQKUnj6RxqVwZ4TFuwWUPTyECKQ

1FgfdebSqbXRciP2DXKJyqPSffX3Sx57RF

1Bu2NDQScVQwixvhf4z4xbZQVNFWuXokSJ

18YDAf11psBJSavARQCwysE7E89zSEMfGG

1GR7rJfntdcbfhKT1s33RDby4z5ex1ou4Z

1HkKgPbcMyfhrdPsbufTFczzVnhyT5snB3

1N2XZZDW5ofnyok6HawSaqzjBVFH5LNr74

182PJESsEWbuJ8PEgfM58p64jbok3i1gNU