Por Threat Intelligence Team

A pandemia causada pelo novo Coronavírus tem causado longos períodos de quarentena em todo mundo. Com isso, intensificou-se a necessidade da migração de atividades e serviços, que antes eram parcialmente ou totalmente on-premises, para plataformas remotas. Serviços do setor de varejo, financeiro e atendimento ao consumidor, que já vinham disponibilizando suas atividades através da Internet, migraram quase que exclusivamente para o âmbito digital, levando consigo milhões de usuários.

Embora existam plataformas específicas para as empresas oferecerem seus serviços, é comum que alguns usuários busquem receber atendimento através dos perfis das empresas em redes sociais, respondendo publicações no Twitter ou comentando postagens no Facebook ou Instagram sobre um problema específico, por exemplo. De olho nessas movimentações, os criminosos criam perfis falsos para identificar e abordar clientes de diversas empresas ou simplesmente aguardam o contato da vítima, visando a condução de diversos ataques baseados em engenharia social, que variam desde o sequestro de contas no WhatsApp até a execução de fraudes e o roubo de informações.

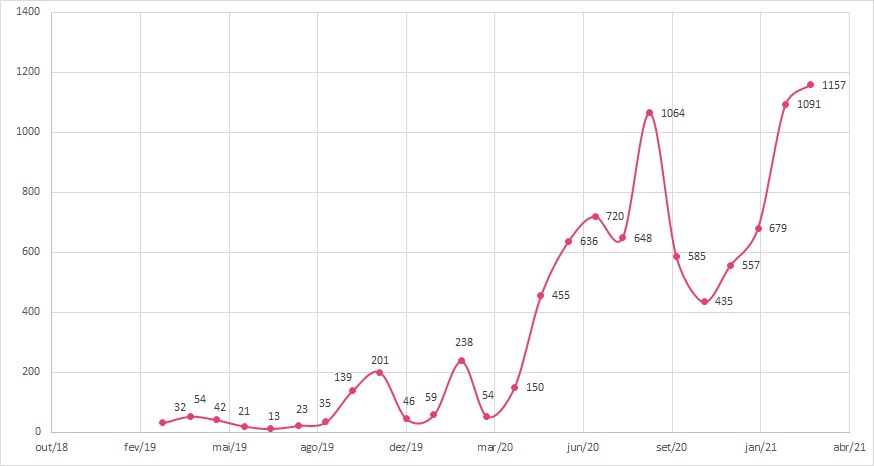

Pelo menos desde 2014, a equipe de Threat Intelligence da Tempest tem monitorado essa categoria de golpe direcionado que é conhecida como “Atendente Impostor”. Embora não seja uma modalidade nova de ataque, ela tem se popularizado durante o período da pandemia.

De acordo com os mecanismos de detecção da Tempest, foi observado um aumento significativo no número de incidentes relacionados a perfis falsos em redes sociais e, dentro dessa categoria, perfis relacionados a golpes de Atendente Impostor.

Funcionamento do Golpe

Em uma analogia, o que chamamos de Atendente Impostor é essencialmente uma adaptação para a Internet do tradicional golpe em que o fraudador aborda pessoas na fila do caixa eletrônico se passando por um funcionário do banco e oferecendo uma suposta ajuda às pessoas com dificuldade em usar o sistema. No entanto, se na versão física do golpe, o objetivo principal é o de clonar o cartão da vítima, a modalidade virtual oferece um leque maior de possibilidades.

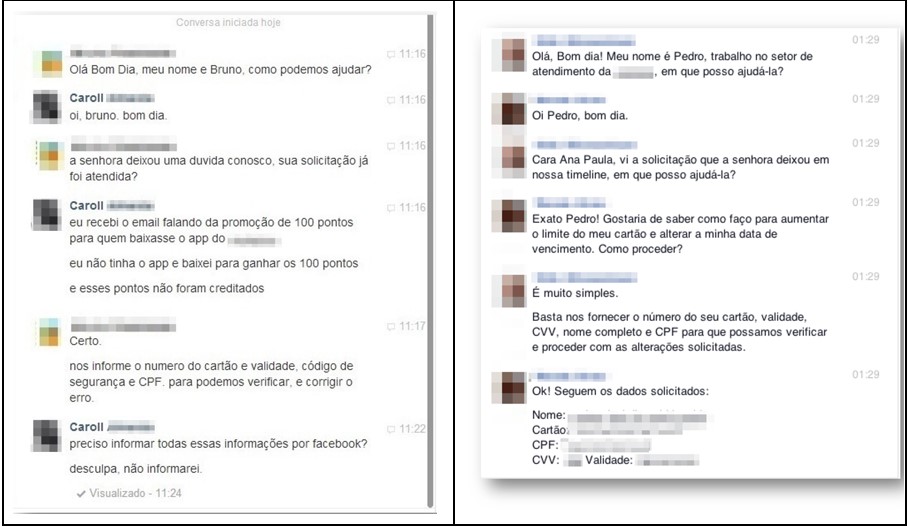

Os criminosos criam perfis falsos usando nomes e logos muito semelhantes aos usados nos perfis legítimos das empresas alvo, podendo conduzir os ataques de forma passiva ou ativa. Em ataques passivos, os criminosos criam o perfil falso e tentam imitar o comportamento de uma conta oficial da instituição, se passando por representantes para ganhar a confiança dos usuários e levá-los a entrar em contato em busca de atendimento.

Já na abordagem ativa, os criminosos monitoram as interações dos consumidores com perfis legítimos das instituições, abordando clientes que tentam entrar em contato para sanar dúvidas ou procurar atendimento. É comum o uso de termos como “SAC”, “atendimento” ou “suporte” na criação desses perfis.

Perfis falsos dos Correios usando o tema de suporte. Imagem: Tempest.

Depois de estabelecer contato, o ataque pode prosseguir de diversas maneiras. Estelionatários costumam sequestrar a conta do WhatsApp das vítimas, solicitando a elas um código de confirmação falso para validação de identidade que, na verdade, é o token de autenticação do aplicativo. Uma vez no controle do WhatsApp, os criminosos estendem o golpe às pessoas na lista de contatos da vítima, induzindo-as a realizar empréstimos e transferências financeiras.

Por essas características, golpes de sequestro de contas no WhatsApp são mais atraentes para criminosos com pouco know-how técnico, uma vez que não é necessário saber qualquer linguagem de programação ou conhecer protocolos de rede, por exemplo, para obter rendimentos financeiros.

O roubo de dados pessoais, incluindo imagens de documentos e selfies dos usuários é outra estratégia de monetização comum. Essas fotos são usadas para a obtenção de empréstimos em nome das vítimas ou são revendidas a outros fraudadores. Até dados simples como e-mail e números de telefone possuem valor no mercado clandestino de dados. Em 2018, a Tempest detalhou como ocorre o roubo e a negociação desses dados na pesquisa sobre fraude documental.

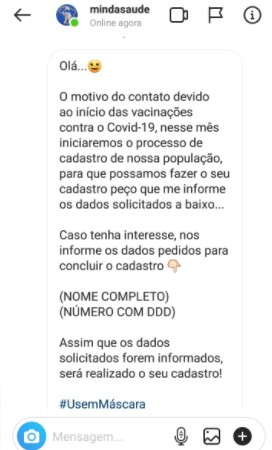

Perfil falso do ministério da saúde solicitando dados de usuários sob o pretexto de realizar cadastros para vacinação contra o novo coronavírus. Imagem: Folha de São Paulo.

Outra modalidade de fraude consiste no redirecionamento da vítima para sites maliciosos que podem simular lojas virtuais e gerar boletos para o pagamento de produtos que nunca serão entregues ou, no caso de instituições financeiras, coletar credenciais de Internet Banking. Golpes relacionados a geração e envio de “segunda via de boletos” falsos, também têm sido observados com frequência.

Por fim, em alguns ataques, especialmente aqueles nos quais os criminosos se passam por suporte técnico, os usuários podem ser persuadidos a instalar programas maliciosos em seus dispositivos, podendo levar ao comprometimento de redes domésticas e corporativas em ataques mais sofisticados.

Técnica exportada para outros países

Recentemente foi documentada a atividade de fraudadores usando a técnica de Atendente Impostor em outros lugares do mundo: A Group-IB publicou no dia 1º de abril, detalhes sobre uma campanha usando ataques de Atendente Impostor contra bancos na Indonésia. Os ataques começam a partir da identificação de clientes respondendo a publicações no perfil do Twitter oficial dos bancos. Depois de fazer contato, os operadores levam a comunicação para outra plataforma, como WhatsApp ou Telegram, em seguida direcionam a vítima para um site falso abusando da marca da instituição para roubar as credenciais dos usuários.

No dia 5 do mesmo mês, a eSentrire publicou detalhes de uma campanha sendo conduzida a partir de perfis no LinkedIn oferecendo vagas de emprego falsas visando infectar usuários com um backdoor, apelidado de “more_eggs”. Os criminosos disfarçam os arquivos do malware usando títulos de vagas de interesse das vítimas.

Recentemente, o Google Threat Analysis Group identificou uma empresa falsa de cibersegurança criada por um grupo APT norte-coreano. Na ocasião, foi possível ligar o grupo criminoso à empresa graças a uma chave PGP pública disponível em seu site, a qual também foi usada em ataques anteriores. Intitulada “Securielite”, a empresa possui perfis falsos de usuários no LinkedIn alegando ocupar cargos na companhia. Possivelmente, esses perfis falsos seriam usados para abordar pesquisadores e especialistas em segurança, uma vez que o mesmo grupo já foi observado agindo contra esses profissionais.

Redes Sociais

As atividades maliciosas em redes sociais cobrem parte do processo de OSINT que é muitas vezes necessário para conduzir um ataque, considerando que usuários compartilham seus interesses pessoais e profissionais na rede, além de interagir com empresas das quais são clientes.

Uma característica que atrai criminosos para essa modalidade de golpe é a facilidade em alcançar seus alvos, diferentemente de campanhas de spam, por exemplo, nas quais os criminosos precisam de uma lista de alvos pré-definida e da capacidade de contornar filtros de e-mail para chegar a suas vítimas, além de uma infraestrutura capaz de realizar o envio das mensagens maliciosas, o que pode ser mais custoso, em alguns casos. Em golpes de Atendente Impostor, os criminosos precisam apenas monitorar atividades de contas públicas e esperar que os alvos mais fáceis se identifiquem ao interagir com as páginas oficiais de entidades de interesse.

A dificuldade de atribuição de responsabilidade nesse tipo de ataque é outro ponto que merece atenção, pois as contas usadas pelos criminosos costumam ser descartáveis. Isto é, depois de utilizar o perfil falso por alguns dias ou horas, os criminosos abandonam ou removem essas contas das plataformas, sendo difícil identificá-los. Além disso, há uma grande dificuldade na identificação desse tipo de golpe pelas instituições, já que geralmente, ela acontece na interação entre “Vítima e Fraudador”, não passando necessariamente por nenhum canal ou plataforma da instituição alvo, que muitas vezes só toma conhecimento do ataque quando da reclamação dos clientes que pagaram um boleto falso, por exemplo.

Para evitar cair nesse tipo de golpe, é importante aos usuários conhecer os meios de comunicação e os perfis oficiais das instituições. Sempre desconfiar de perfis que entram em contato sob o pretexto de fornecer suporte, especialmente quando são solicitadas informações sensíveis para conduzir o procedimento. Também é necessário ter cautela ao clicar em links, sobretudo os fornecidos por perfis suspeitos, uma vez que o emprego de páginas falsas é uma das estratégias adotadas por esses criminosos.

Considerações Finais

É desafiador controlar o acesso dos criminosos à capacidade de publicar conteúdo usando estas páginas sem perder o propósito de marketing que as redes sociais oferecem. A facilidade de acesso e o anonimato que a modalidade de golpe possibilita limita as opções das empresas no combate a esse tipo de atividade.

Dessa forma, a opção viável e mais eficiente é a efetiva divulgação dos canais oficiais de comunicação para seus clientes e parceiros, procurando converter os perfis em contas verificadas pelas plataformas e realizando campanhas de conscientização de forma a contribuir com a disseminação do conhecimento sobre o potencial ofensivo dessas práticas maliciosas.

O monitoramento ativo de serviços de Threat Intelligence em busca de perfis falsos, a atividade de Takedown e identificação de novas modalidades desse e de outros golpes, também têm papel crucial no combate dessa modalidade de cibercrime.

A Tempest trabalha em conjunto com as principais plataformas de redes sociais para combater esse tipo de golpe em seus clientes, monitorando, identificando e atuando na remoção desses perfis falsos.