Por Gabriel Siqueira de Oliveira

Com o crescente avanço da tecnologia e a disseminação generalizada das criptomoedas, um fenômeno emergiu nos bastidores da revolução digital: o cryptojacking. Essa prática maliciosa vem se tornando cada vez mais comum, afetando empresas e indivíduos em todo o mundo, explorando seus recursos computacionais para ganhos ilegítimos.

O cryptojacking é uma técnica traiçoeira em que os hackers assumem o controle do poder de processamento de dispositivos alheios, como computadores pessoais, smartphones e servidores, para minerar criptomoedas sem o conhecimento ou consentimento dos proprietários.

Este artigo explora os principais pontos do fenômeno do cryptojacking, apresentando suas origens, funcionamento e consequências para indivíduos e organizações. Além disso, analisaremos as principais formas de infecção, os tipos de criptomoedas mais visados pelos criminosos e as táticas que utilizam para se esconder nas sombras da Internet.

A crescente do cryptojacking tem chamado a atenção de especialistas em segurança cibernética, governos e empresas, que estão buscando soluções eficazes para combater essa ameaça. Ao longo deste artigo, também abordaremos as medidas preventivas que podem ser adotadas para proteger-se contra essa prática maliciosa e como a conscientização do público é essencial para mitigar os riscos associados ao cryptojacking.

O que é Cryptojacking?

Antes de entendermos de forma literal o que é cryptojacking é interessante sabermos a origem de seu nome. No mercado, a definição mais comum para a palavra “Crypto” é a de cryptocurrency, traduzindo para o português, criptomoeda. Já o “jacking” pode ter como significado o ato de obter algo de forma ilegal ou irregular.

Criptomoeda é dinheiro digital ou virtual, que assume a forma de tokens ou “moedas”. O mais conhecido é o Bitcoin, mas existem aproximadamente 3.000 outras formas de criptomoedas.

O cryptojacking é um malware voltado ao crime cibernético em que o criminoso usufrui de forma ilegal o dispositivo da vítima, como o computador e o celular, roubando poder de processamento para gerar criptomoedas.

A mineração de criptomoedas não é ilegal, contanto que seja feita da maneira correta sem prejudicar pessoas ou empresas. A partir do momento em que um indivíduo utiliza do poder de processamento de um dispositivo sem a autorização de seu proprietário, o ato de minerar se torna o cibercrime de cryptojacking.

O crime de cryptojacking ocorre por dois canais: host ou navegador.

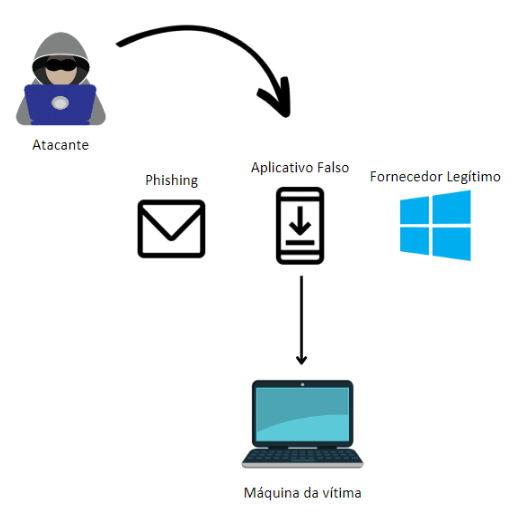

Pelo host é realizada a distribuição de um malware que pode ser instalado de diversas maneiras, as 3 mais conhecidas são:

- Phishing: enviar à vítima um anexo de e-mail malicioso

- Aplicativo Falso: usar um aplicativo (Ex.: jogo) falso que contenha o malware

- Software legítimo: comprometer a cadeia de suprimentos de um fornecedor de software legítimo e inserir o malware no software.

De acordo com o site RSA Conference, o phishing é a fonte de ameaças mais frequente, o que torna ainda mais importante a tratativa de links e anexos em qualquer tipo de comunicação.

Já no ataque por navegador, que é o mais comum, são utilizados códigos ocultos em sites para explorar a capacidade de processamento dos equipamentos podendo usufruir de qualquer dispositivo conectado à Internet. Do qual se encaixa no conceito de malware fileless, que utiliza-se das próprias ferramentas e processos do sistema operacional por meio de uma técnica conhecida como “Living off the Land” que permite realizar atividades maliciosas usando elementos pré-instalados e sem instalar executáveis adicionais no sistema da vítima.

De acordo com o site SentinelOne a forma mais comum de se contrair um malware fileless é quando a vítima clica em um link de spam em um e-mail ou site fraudulento.

Por que isso gera preocupação?

Cryptojacking pode parecer um crime inofensivo, já que a única coisa “roubada” é o poder do computador da vítima, em benefício do criminoso que está criando moedas ilicitamente. Como um grande número de dispositivos infectados gera uma enorme quantidade de criptomoedas, os cibercriminosos veem isso como um crime lucrativo.

Segundo a matéria realizada pela revista Exame, o autor do crime pode chegar a obter lucro de até 40 mil dólares por mês.

O principal impacto do cryptojacking está relacionado ao desempenho do dispositivo, que pode causar superaquecimento e danificar o hardware (desgaste das peças devido ao superaquecimento). Diante disso, ainda deve se atentar aos custos para os indivíduos e empresas afetados porque a geração de moedas usa altos níveis de eletricidade e poder de computação. Adicionalmente, o incremento dos gastos relacionados ao aumento do consumo de energia também é um fator relevante.

No cenário onde o cryptojacking está instalado em um dispositivo móvel o principal “sintoma” é a drenagem de bateria, pois mesmo mantendo uma guia do navegador no celular em 2º plano, o script instalado no código do site fica consumindo os recursos do aparelho.

Imagine um cenário onde o cibercriminoso deseja usufruir de 100 máquinas para gerar criptomoedas. Ele pode tentar atacar máquinas corporativas, onde de modo geral a detecção do crime tende a ser feita de maneira rápida. Mas e se o atacante faz o ataque para dispositivos domésticos em que o usuário vai apenas notar a lentidão de sua máquina?

O crime poderia acontecer por centenas de dias e a vítima nunca saberia. A escalabilidade deste crime é imensa, tendo em vista a furtividade em que o crime acontece.

Cryptojacking in real-life

Conforme os cibercrimes crescem, a lei precisa se enquadrar e combater rapidamente os nocivos incidentes. Um dos países que vem atuando firmemente nestes casos, é o Japão.

Um criminoso foi julgado por incorporar a biblioteca maliciosa dentro de uma ferramenta de jogos que foi disponibilizada para download, e segundo as autoridades, consumida por cerca de 90 pessoas, resultando para o criminoso: uma multa de aproximadamente 45 dólares e 1 ano de prisão, conforme reportagem.

Cryptojacking by industry

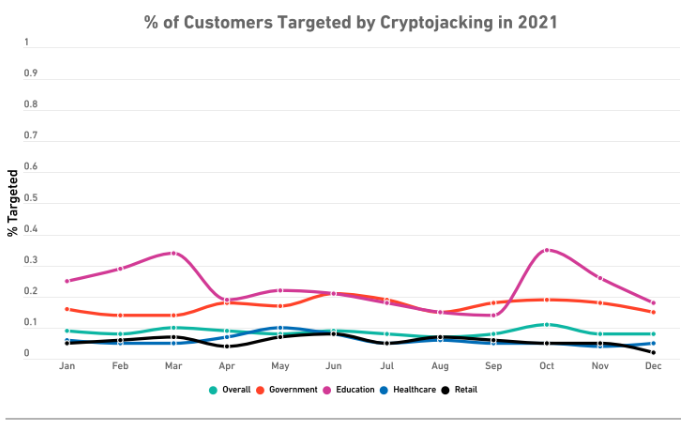

De acordo com o relatório “2022 SonicWall Cyber Threat Report” da empresa de segurança cibernética SonicWall os ataques de cryptojacking no setor governamental aumentaram 709% até o final do ano de 2021, cerca de três vezes mais do que os ataques cibernéticos direcionados ao setor de saúde.

Os pesquisadores da SonicWall observaram que mesmo com a intensa queda nos preços de janeiro de 2022, os casos de cryptojacking continuaram aumentando, mostrando que os incidentes continuam independente da flutuação do preço.

Os pesquisadores apontaram que o aumento dos casos está relacionado a forte campanha à repressão dos ataques de ransomware, fazendo com que alguns cibercriminosos que se utilizavam destes ataques passem a se usufruir do cryptojacking, onde a invasão é silenciosa e o lucro permanece no mesmo padrão.

Fui infectado e agora?

Sem pânico! O primeiro passo a se fazer é desconectar o hardware da rede e Internet para que seja interrompida a atividade de mineração e não corra risco de espalhar o malware para outros dispositivos. Feito isso, o foco é na remoção do artefato presente na máquina.

Como já citado anteriormente, o cryptojacking também pode ser executado por meio de navegadores, portanto, parte do processo de remoção é desinstalar ou desabilitar extensões usadas nos navegadores ou não acessar determinadas páginas com scripts maliciosos.

A instalação de um antivírus focado na proteção contra malwares é crucial para realizar uma identificação em todos os arquivos do sistema e do registro para identificar a raiz do malware e limpá-lo da memória. Além de que o antivírus pode atuar proativamente barrando o código malicioso de se infectar na máquina através de detecções por comportamento e análise de tráfego web.

Por último, e não menos importante, a instalação de um ad-blocker ou anti-cryptomining são cruciais para o combate do malware. Tendo em vista que a extensão irá barrar um dos principais vetores de ataque do cibercriminoso, os anúncios em páginas da Internet.

Para mais informações sobre como proteger sua privacidade e se defender de determinados ataques cibernéticos, recomendo a leitura do artigo Criptografia: Aplicações para garantir sua privacidade.

Conclusão

A ideia de que os grandes prejuízos de cibercrimes estão ligados prioritariamente a ataques de ransomware está ultrapassada. O estudo “Vulnerabilidade e Tendências de Ameaças”, realizado pela Skybox Security, mostrou que a mineração ilícita de criptomoedas já corresponde a 32% dos ciberataques, enquanto as ameaças da modalidade ransomware contabilizam apenas 8%.

Diante de tudo que foi mencionado e o crescente aumento de casos, a comunidade de cibersegurança precisa passar a observá-lo como um risco potencial e não apenas um incidente de baixo impacto, tornando o ambiente corporativo e pessoal mais seguro.

Ou seja, além de investir em segurança, as empresas devem educar seus colaboradores a usufruir das melhores práticas, através de treinamentos e palestras, para que evitem se tornar vítimas do ataque. Funcionários informados podem levar o conhecimento para conhecidos e familiares, realizando uma conscientização em massa para que usuários comuns não sofram do mesmo crime.

Referências

Ataques em computadores para minerar criptomoedas subiram 200%, diz estudo. Disponível em: <https://exame.com/future-of-money/ataques-em-computadores-para-minerar-criptomoedas-subiram-200-diz-estudo/>.

Cryptojacking. Disponível em: <https://www.interpol.int/en/Crimes/Cybercrime/Cryptojacking>.

Cryptojacking: como detectar e evitar – HF Tecnologia. Disponível em: <https://hftecnologia.com.br/cryptojacking-como-detectar-e-evitar/>.

Cryptojacking: Impact, Attack Examples, and Defensive Measures. Disponível em: <https://www.aquasec.com/cloud-native-academy/cloud%20attacks/cryptojacking/>.

Internet Security Threat Report ISTR Cryptojacking: A Modern Cash Cow An ISTR Special Report |. [s.l: s.n.]. Disponível em: <https://docs.broadcom.com/doc/istr-cryptojacking-modern-cash-cow-en>.

KASPERSKY. What is Cryptojacking? – Definition and Explanation. Disponível em: <https://www.kaspersky.com/resource-center/definitions/what-is-cryptojacking>.

NASCIMENTO, D. P. DO. Como identificar “cryptojacking” e evitar que minerem cripto pelo seu computador. Disponível em: <https://www.moneytimes.com.br/como-identificar-cryptojacking-e-evitar-que-minerem-cripto-pelo-seu-computador/>.

O impacto na segurança do aumento dos preços das criptomoedas. Disponível em: <https://www.rsaconference.com/library/blog/the-security-impact-of-rising-cryptocurrency-prices>.

OSBORNE, C. Japan issues first-ever prison sentence in cryptojacking case. Disponível em: <https://www.zdnet.com/article/for-the-first-time-remote-cryptojacker-sentenced-for-exploiting-coinhive/>.

What enterprises need to know about cryptojacking. Disponível em: <https://www.perle.com/articles/what-enterprises-need-to-know-about-cryptojacking-40184800.shtml>.

What is Fileless Malware. Disponível em: <https://www.sentinelone.com/cybersecurity-101/fileless-malware/>.

What is malware? Everything you need to know. Disponível em: <https://www.sentinelone.com/cybersecurity-101/what-is-malware-everything-you-need-to-know/>.

2022 SonicWall Cyber Threat Report. Disponível em: <https://www.sonicwall.com/resources/white-papers/2022-sonicwall-cyber-threat-report/>.