Por Henrique Kodama

INTRODUÇÃO

Hoje em dia, para atender seu modelo de negócio, a maioria das empresas tanto armazenam e fazem uso de informações, quanto ainda realizam o tratamento e processamento dessas informações, sendo que em muitas vezes contando com informações pessoais (tal como dados de funcionários ou de clientes). Este manuseio da informação de cunho sensível pode vir por meio de uma necessidade de validação, para registro, armazenamento ou outras finalidades. Independentemente de seu objetivo, existem regulamentações e normativas que devem ser seguidas por todas as unidades que fazem esse tratamento de informações, vide a Lei Geral de Proteção de Dados pessoais (LGPD), que ganhou maior visibilidade recentemente.

A LGPD tem maior foco nos dados pessoais, mas existem outras regulamentações que visam proteger informações sensíveis, como: PCI-DSS para pagamentos e setor financeiro, a HIPAA para informações de saúde pessoal e SOX para investidores e empresas públicas. Muitas dessas regulamentações têm origem estadunidense e são aplicadas caso a empresa venha a ter atividades em seu território, portanto uma multinacional pode estar sujeita a essas regulamentações. Mas é comum encontrarmos situações onde, por exemplo, um hospital nacional pode ter interesse em estar em conformidade com a HIPAA, apesar de não necessariamente ter a exigência legal.

Este artigo tem como objetivo discorrer a respeito das maneiras com que os conceitos, políticas e tecnologias de prevenção à fuga da informação – denominados de Data Loss Prevention (DLP), como será referenciado daqui em diante neste artigo – podem auxiliar e trazer uma proximidade com exemplos práticos em relação a diversas regulamentações que organizações podem estar sujeitas. Será dado um enfoque maior para as regulamentações:

- Lei Geral de Proteção de Dados Pessoais (LGPD)

- Payment Card Industry Data Security Standard (PCI-DSS)

- Health Insurance Portability and Accountability Act (HIPAA)

- Sarbanes-Oxley (SOX)

Mas nada impede do modelo e execução de uma ser estendida para outras regulamentações.

TECNOLOGIA DLP

A tecnologia DLP tem como um de seus objetivos, prevenir com que dados sensíveis e/ou de valor para a empresa vazem para fora da organização, independentemente de seu motivo. Inúmeras ferramentas de prevenção à fuga da informação estão disponíveis no mercado, contendo diferentes funcionalidades e formas de configuração para cada uma delas, mas apesar das diferenças, muitas são configuradas por meio de políticas, que levam em consideração os seguintes aspectos:

-Detecção: O que deve ser protegido?

Ex: E-mails, CPFs, cartão de crédito, planejamentos e resultados da organização etc.

-Destino: Para onde o conteúdo não deve ser enviado?

Ex: Para qualquer destino fora da organização, para concorrentes.

-Meio de saída: O que a ferramenta deve monitorar?

Ex: Corpo do e-mail, upload de arquivos para Web, cópia para diretório externo.

-Grupo aplicado: Para quem a regra será aplicada?

Ex: Para toda a organização, apenas uma área específica, apensar o corpo executivo.

-Exceções: Quem tem permissão para envio, ou quem pode receber?

Ex: Uma consultoria contratada, a área de RH que envia relações de funcionários.

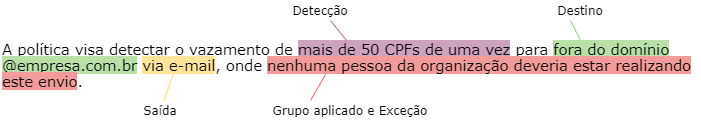

Quando agrupadas, teríamos por exemplo:

Além das detecções mencionadas, é possível trabalhar com a indexação de documentos sensíveis e a detecção a partir do mapeamento da informação, onde é feito um trabalho de entrevista com áreas da organização, entendendo seus processos, tratamento e armazenamento onde transitam essas informações das áreas. Entendendo as atividades da área e os diretórios acessados, é possível indicar diretórios com arquivos confidenciais, para que eles sejam indexados e utilizados para detecção na ferramenta. Esta abordagem é eficaz, trazendo resultados positivos e, com base nas experiências em clientes da Tempest Security Intelligence, uma estrutura bem estabelecida que engloba o mapeamento da informação em conjunto com outras políticas estabelecidas, como as que serão descritas a seguir.

Para a estruturação das políticas, é recomendado ter o conhecimento das regulamentações estabelecidas pela norma e pelos conceitos de DLP, para que então as alternativas sejam avaliadas e verificadas se devem ser implementadas e controladas pela tecnologia em questão, uma vez que a abordagem de segurança em camadas é possível e recomendada. Muitas vezes outras tecnologias podem fazer a mesma função existente numa ferramenta de DLP de maneira mais eficiente e com sobrecarga aos recursos de hardware e esse caminho é recomendado. Por exemplo o device control, que pode ser feito no antivírus de modo mais eficiente.

As próximas sessões visam introduzir essas normatizações e trazer propostas de políticas adequadas para contemplá-la.

LEI GERAL DE PROTEÇÃO DE DADOS PESSOAIS (LGPD)

A LGPD é uma legislação recente com objetivo de proporcionar ao cidadão brasileiro, um controle maior sobre o tratamento dos seus dados pessoais, aplicada a todo tratamento de dados pessoais coletados dentro do território nacional ou a negócios com objetivo de oferecer serviços e bens para pessoas no Brasil. Com a nova lei, as organizações só poderão armazenar dados pessoais com a autorização expressa dessas partes.

De acordo com a LGPD, um dado pessoal é uma informação que permite identificar um indivíduo, direta ou indiretamente, através de Nome, CPF, CNPJ, RG, Gênero, Telefone, Endereço ou Endereço IP.

A tecnologia DLP consegue contribuir muito para o cumprimento da lei, pois a organização terá maior facilidade para registrar e controlar a saída dos seus dados, assim como prevenir com que as informações pessoais venham a público. Algumas das informações mencionada acima são amplas e mais complicadas para serem mapeadas, como Nomes e Endereços, onde utilizar um dicionário de palavras pode ser uma estratégia mais vantajosa. Por outro lado, informações com formato padrão pode ser identificados por meio de expressões regulares (Regex). Abaixo seguem alguns exemplos de detecção que podem ser utilizados:

- Nome: Dicionário de palavras com os nomes e sobrenomes.

- CPF: \b\d{1,3}[\s.=_;:-]?\d{3}[\s.=_;:-]?\d{3}[\s.=_;:-]?\d{2}\b

- CNPJ: \b\d{2}[\s.=_;:-]?\d{3}[\s.=_;:-]?\d{3}\/\d{4}[\s.=_;:-]?\d{2}\b

- RG: \b\d{1,2}[\s.=_;:-]?\d{3}[\s.=_;:-]?\d{3}[\s.=_;:-]?(\d{1}|X|x)\b

- Gênero: Dicionário de palavras com possíveis genêros

- Telefone:\b(\+?\(?55\)?[ ]?)?\(?(11|12|13|14|15|16|17|18|19|21|22|24|27|28|31|32|33|34|35|37|38|41|42|43|44|45|46|47|48|49|51|53|54|55|61|62|63|64|65|66|67|68|69|71|73|74|75|77|79|81|82|83|84|85|86|87|88|89|91|92|93|94|95|96|97|98|99)?\)?[ ]?[9]?\d{4}\-?\d{4}\b

- Endereço: Dicionário de palavras que remetem endereços.

- Endereço IP: \b(?:(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.){3}(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\b

As detecções por Regex, além de contar com sua lógica de detecção, é recomendada que seja utilizada um validador para identificar sequências válidas e inválidas oferecidas por uma ferramenta de DLP, por exemplo: além de detectar o CPF por meio da regex, é necessário aplicar seu validador que verifica a veracidade do dígito verificador. Algumas ferramentas permitem a implementação de validadores customizados, mas uma grande parte possui seus próprios validadores privados que podem ser selecionados durante seu uso.

Como ponto de atenção para os dicionários de palavras, é recomendado que seja feita uma concatenação de outras informações além das palavras-chave, tal como detectar 3 das palavras-chaves de endereço e um RG.

PAYMENT CARD INDUSTRY – DATA SECURITY STANDARD (PCI-DSS)

Esta normatização consiste em 12 requisitos essenciais com 250 controles, incluindo medidas de segurança básicas, atualizações de senhas, até desenvolvimento e manutenção de sistemas de aplicações seguras. Trata-se de um conjunto de políticas e procedimentos adotados para proteger os dados dos titulares de cartão, sendo obrigatório para organizações que processam, armazenam e transmitem dados de cartões pela internet. Dentre seus requisitos, uma ferramenta de DLP pode ser utilizada para atender:

Requisito 3 – Proteger os dados armazenados do portador do cartão.

A organização deve proteger dados pessoais identificáveis (Personally Identifiable Information – PII’s) referentes a pessoas que possuem cartões e seus dados são tratados, transitados ou guardados na organização.

Regras para identificação de PII podem ser feitas, através de processo de Discovery, dentro de toda a rede e organização para descobrir onde os dados estão armazenados, utilizados e transferidos.

É possível adotar uma estratégia com base em vulnerabilidades, atacando-as para se ter uma maior eficiência no combate e utilização da ferramenta.

Requisito 7 – Restrinja o acesso aos dados do portador do cartão de acordo com a necessidade de conhecimento para o negócio.

Uma ferramenta DLP pode ser configurada para monitorar a exposição e a tentativa de vazamento dos portadores de cartão, restringir aceso às PII’s das pessoas físicas e jurídicas portadoras do cartão. Também é possível atingir este ponto com Discovery de informações sensíveis dentro da organização, na qual a tecnologia pode detectar e remover ou até criptografar as informações.

Requisito 10 – Acompanhe e monitore todos os acessos com relação aos recursos da rede e aos dados do portador do cartão.

Rastrear e monitorar todos os acessos aos recursos de rede e informações de portadores de cartão. As empresas devem registrar todos os eventos de segurança, servidores e sistemas críticos.

As ferramentas de DLP possuem logs referentes à fuga de informações identificadas como sensíveis. Apesar das ferramentas não serem uma ferramenta de log, ainda assim é possível monitorar os eventos que estão acontecendo em todas as fases descritas anteriormente, para que se tenha uma maior visibilidade dos ocorridos. Uma organização das regras, políticas e seus agrupamentos podem facilitar a análise e busca da informação que está sendo vazada. Além disso, os logs também auxiliam na tomada de decisões e direcionamento de estratégias organizacionais.

Requisito 11 – Testar regularmente os sistemas e processos de segurança.

Varreduras periódicas podem ser configuradas para medir a eficiência da tecnologia de prevenção à fuga da informação, verificar a movimentação dos dados e detectar informações sensíveis escondidas pela rede interna.

HEALTH INSURANCE PORTABILITY AND ACCOUNTABILITY ACT (HIPAA)

Diversos dados relacionados à saúde estão cada vez mais sendo migrados do meio físico para o meio digital, onde os resultados e diagnósticos são enviados eletronicamente e, impressos, caso requisitado. Ganhando maior visibilidade com essa migração para o meio digital, a HIPAA tem como objetivo proteger a privacidade dos dados pessoais, em especial, dados pessoais relacionados à saúde e é dividida em três tópicos principais: Privacidade, Segurança e Notificação em caso de vazamento. A segurança cibernética é um ponto crucial dentro da normativa e é um dos primeiros tópicos a serem abordados dentro desta regulamentação, fazendo referência a integridade, disponibilidade e confidencialidade, além da necessidade de identificar e proteger antecipadamente contra ataques que possam ferir estes três pilares da segurança da informção.

Ferramentas que implementam a tecnologia DLP possuem papel crucial e de grande interesse às organizações do segmento de saúde, pois abrange todos os pontos gerais desta normatização, permitindo monitorar e controlar dados em movimento, assim como escanear documentos com possíveis informações sensíveis antes mesmo de serem enviados ou transferidos para outros locais. Uma simples regra que não permite o envio de documentos com informações de saúde pessoais para fora da organização, por qualquer canal não criptografado ou transmitido por meio seguro e autorizado é capaz de dar um grande passo para atender as necessidades. No entanto, apesar de se ter uma tecnologia capaz de proteger informações específicas de uma variedade de formatos, ainda é necessário identificar quais são as informações pessoais. Para isso, muitas vezes se têm dicionários e lista de palavras previamente definidas pelas empresas que gerenciam as ferramentas, mas elas podem não contemplar todas as informações, podem até criar shadows indesejadas ou ainda uma falsa sensação de segurança.

Shadow em DLP: São possíveis documentos, ou informações que passam despercebidos sem ser detectado, devido à maneira como a configuração foi feita. Por exemplo: detectar CPF apenas no formato XXX.XXX.XXX-XX abre um shadow para os CPFs transitados no formato corrido XXXXXXXXXXX.

Contando com as funcionalidades de uma ferramenta DLP, é possível desenvolver e traçar as seguintes políticas para estar em conformidade com a HIPAA:

- Rastrear e bloquear transferência de documentos contendo informações de medicamentos, códigos de classificação internacional de doenças (International Classification of Diseases – ICDs) e diagnósticos léxicos. Por exemplo: dicionário de ICDs e fingerprint de resultados médicos;

- Monitorar e possivelmente bloquear a transferência de informações contendo PII’s por diversos canais, como e-mail, rede, repositórios online, redes sociais, impressoras, dispositivos removíveis etc;

- Criar listas de permissão com pessoas, áreas, e/ou organizações autorizadas que podem manusear tais informações.

SARBANES-OXLEY (SOX)

A Sarbanes-Oxley Act foi iniciada em 2002, com objetivo de proteger investidores contra atividades financeiras fraudulentas no cenário corporativo. A regulamentação, oficialmente organizada em 11 sessões distintas, não faz referência direta a nenhum requisito de TI, mas toca em diversos aspectos da segurança dos sistemas envolvidos.

A SOX abrange todas as empresas de capital aberto nos Estados Unidos e pode ser ainda mais interessante com empresas brasileiras abrindo seu capital na bolsa de valores americana National Association of Securities Dealers Automated Quotations (NASDAQ), dado que qualquer empresa com pelo menos 500 acionistas americanos e registrados na bolsa americana devem estar em conformidade. Empresas como Itaú Unibanco (ITUB), Banco Bradesco (BBD), Vale (VALE) são exemplos de empresas nacionais listadas na NASDAQ e sujeitas à regulamentação.

A tecnologia DLP tem papel fundamental no que diz respeito a SOX, pois relatórios financeiros não devem ser acessados ou enviados por partes não autorizadas e o tema vazamento de dados implica na quebra da confidencialidade e/ou integridade destes documentos. Além de prevenir o vazamento, a maioria das ferramentas DLP são capazes de escanear a rede interna da organização em busca de tais documentos, que podem ser detectados por palavras-chaves, por exemplo: Financial Report, Financial Statement, Report of Condition & Income.

Com relações às sessões da SOX, é possível considerar os itens 302 e 404 como sendo as mais relacionadas no que tange a TI e a tecnologia DLP:

- 302 – Responsabilidade corporativa perante relatórios financeiros: Toda empresa pública deve emitir relatórios financeiros periódicos assinados pelo CEO e CFO, certificando que o conteúdo foi revisado e não possui falsas informações. Adicionalmente, ambos são responsáveis pela revisão de todos os controles internos 90 dias antes de sua publicação.

Uma ferramenta de tecnologia DLP está diretamente ligada a este item, pois é um dos agentes responsáveis por proteger os dados financeiros através de suas políticas. Por exemplo: criar políticas que detectem relatórios e planilhas financeiras através do layout do documento. Ou utilizar expressões regulares para detectar valores financeiros em planilhas, documentos e e-mails sendo enviados para fora da organização.

- 404 – Avaliação da gestão dos controles internos: As organizações passam a ter que passar por auditorias externas anuais que verificam a efetividade de seus controles.

Uma ferramenta DLP, por sua vez, implementa estes controles de prevenção ao vazamento de informações e relatórios financeiros e devem estar devidamente configurados e frequentemente revisados.

CONCLUSÃO

A ferramenta DLP é capaz de agregar bastante valor para organizações através de detecções de informações pontuais ao que tange as normatizações, trazendo um maior controle sobre o que está indo para fora da organização e logs que podem auxiliar no alcance da conformidade com as normas e regulamentações. As políticas e suas detecções possuem estágios de maturidade que vão da monitoração, justificativa ao bloqueio, sendo recomendado tratar continuamente seus alertas gerados para que uma maturidade mais alta possa ser atingida.

O uso das ferramentas que implementam a tecnologia DLP normalmente passam por um processo de amadurecimento dentro das organizações. Esse processo inicia com a fase de identificação das informações que devem ser protegidas, depois se tornarem regras em monitoração que verificam falsos positivos e só então alcançam um grau de amadurecimento maior, onde são analisadas justificativas e bloqueios que efetivamente possam prevenir a fuga desta informação. Para exemplificar, podemos tomar o seguinte caso de uso, onde uma regra inicial para detecção de CNPJ pode ser implementada em monitoração para verificar o que está sendo detectado. Ao validar a detecção e certificar que está de fato detectando números de CNPJ, pode-se passar para a próxima etapa de justificativa, na qual os colaboradores irão receber uma notificação, caso sejam vazadas informações intencional ou não intencionalmente. Esta etapa geralmente é feita em conjunto com uma campanha de conscientização sobre a proteção de dados.

Por fim, assim como diversas ferramentas de segurança, é interessante adotar uma abordagem em camadas, extraindo os pontos mais fortes de diversos recursos e ferramentas e também evitando-se ponto único de falha.

REFERÊNCIAS

GORDON, Lawrence A., LOEB, Martin P., LUCYSHYN, William e SOHAIL Tashfeen. The impact of the Sarbanes-Oxley Act on the corporate disclosures of information security activities. Disponível em. Acessado em 10/07/2021

Health Information Privacy. Summary of the HIPAA Privacy Rule. Disponível em https://www.hhs.gov/hipaa/for-professionals/privacy/laws-regulations/index.html. Acessado em 16/07/2021.

LGDP Brasil. Conheça a Lei Geral de Proteção de Dados (LGPD) – Lei N. 13.709/18. Disponível em https://www.lgpdbrasil.com.br/o-que-muda-com-a-lei/. Acessado em 14/06/2021.

Payment Card Industry Security Standards Council. Payment Card Industry (PCI) Data Security Standard Requirements and Security Assessment Procedures. Disponível em https://www.pcisecuritystandards.org/documents/PCI_DSS_v3-2-1.pdf. Acessado em 03/05/2021.

Payment Card Industry Security Standards Council. PCI Quick Reference Guide. Disponível em https://www.pcisecuritystandards.org/pdfs/pci_ssc_quick_guide.pdf. Acessado em 21/05/2021.

PETTERS, Jeff. What is SOX Compliance? Everything you need to know in 2019. Disponível em https://pcaobus.org/About/History/Documents/PDFs/Sarbanes_Oxley_Act_of_2002.pdf. Acessado em 05/07/2021.

SARBANES, Paul e OXLEY, Michael G. Public Law 107-204-July 30, 2002. Disponível em https://pcaobus.org/About/History/Documents/PDFs/Sarbanes_Oxley_Act_of_2002.pdf. Acessado em 18/06/2021.