Um grupo de atacantes autointitulado JHT sequestrou um grande número de roteadores Cisco em organizações na Rússia e no Irã deixando, em seguida, uma mensagem com a frase “Não mexa com as nossas eleições” acompanhada de uma representação da bandeira dos EUA em caracteres ASCII.

Para realizar o ataque, o grupo estaria explorando versões vulneráveis do Cisco Smart Install Client, recurso habilitado por padrão em dispositivos da Cisco, o qual automatiza o processo de configuração inicial ajudando a carregar uma imagem do sistema operacional em um novo dispositivo de rede sem qualquer assistência do administrador.

Recentemente, pesquisadores da Embedi divulgaram a descoberta de uma vulnerabilidade crítica que afeta dispositivos da Cisco que trazem este recurso. Caso explorada, a falha permitiria a atacantes — atuando remotamente e sem necessidade de autenticação — executar códigos arbitrários de forma a assumir controle total do dispositivo, além de interceptar o tráfego de rede. Para alguns analistas, o ataque do JHT estaria explorando esta falha, catalogada como CVE-2018–0171.

No entanto, segundo o site The Hacker News, representantes da Cisco afirmam que, uma vez que os ataques estão resetando os dispositivos e tornando-os indisponíveis, os atacantes poderiam estar somente usando recursos do próprio Smart Install para alterar suas configurações sem necessariamente explorar a vulnerabilidade.

Vulnerabilidade permite a execução remota de comandos

A vulnerabilidade CVE-2018–0171 está relacionada com a maneira inadequada que o Smart Install Client valida os dados recebidos. Em um cenário de ataque, o invasor envia uma mensagem maliciosa para um dispositivo com o Smart Install vulnerável de modo a causar um buffer overflow e assim, criar condições para o envio remoto de comandos no dispositivo afetado.

Apenas os dispositivos da Cisco que operam com sistema operacional Cisco IOS ou IOS XE e que possuem o Smart Install Client habilitado estão vulneráveis. Os dispositivos configurados como Director não são afetados por esta falha. Abaixo a lista completa dos dispositivos que são potencialmente afetados:

Catalyst 4500 Supervisor Engine, Catalyst 3850 Series, Catalyst 3750 Series, Catalyst 3650 Series, Catalyst 3560 Series, Catalyst 2960 Series, Catalyst 2975 Series, IE 2000, IE 3000, IE 3010, IE 4000, IE 4010, IE 5000, SM-ES2 SKUs, SM-ES3 SKUs, NME-16ES-1G-P, SM-X-ES3 SKUs.

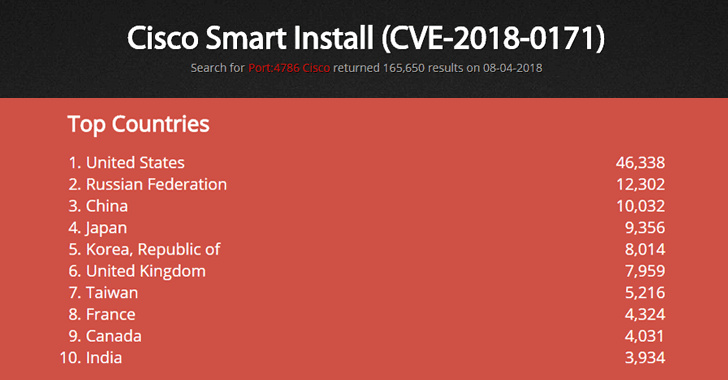

Desde a divulgação da vulnerabilidade, mais de 165 mil dispositivos vulneráveis ainda estão expostos na Internet e acessíveis através da porta TCP 4786, conforme no Shodan.

Apesar dos ataques do grupo JHT não necessariamente terem relação com a falha CVE-2018–0171, recomenda-se que administradores limitem o acesso ao dispositivo usando listas de controle de acesso (ACLs). Administradores que não usam o Cisco Smart Install devem desabilitá-lo usando comando: “no vstack”.

Além disso, é altamente recomendável que sejam aplicados todos os patches de segurança disponíveis.