Por Threat Intelligence Team

Introdução

Neste artigo, falaremos sobre uma campanha de engenharia social, a qual vem sendo conduzida por criminosos com o objetivo de obter fundos financeiros de empresas brasileiras de diferentes setores de forma ilícita. Embora diferentes técnicas tenham sido observadas em incidentes recentes, os quais a Tempest tem acompanhando, daremos ênfase em como o adversário ganha acesso às redes corporativas por meio da manipulação de atendentes de call centers destas organizações.

Dessa forma, nosso objetivo é apresentar aos leitores o modus operandi, ou seja, características no comportamento dos criminosos, bem como técnicas e ferramentas utilizadas nesta campanha. As informações contidas neste relatório são relativas a mais de um incidente, onde a partir de análises, nossa equipe de Cyber Threat Intelligence observou um conjunto de atividades maliciosas semelhantes, aparentemente executadas pelo mesmo grupo. Portanto, a leitura deste blog é sugerida não apenas a profissionais da área de segurança da informação ou de tecnologia, mas para qualquer indivíduo que faz uso de sistemas computacionais, seja no âmbito corporativo ou em ambiente doméstico.

O impacto financeiro da engenharia social

No contexto de cibersegurança, a engenharia social é um método utilizado por cibercriminosos, os quais se utilizam de diferentes técnicas com o objetivo de manipular indivíduos, a fim de enganá-los e induzi-los a executar ações e fornecer informações confidenciais em benefício próprio. Para isto, estes criminosos exploram características intrínsecas à mente humana, tais como a curiosidade, o medo e outros fatores, para persuadir suas vítimas a colaborarem com seus propósitos.

Ao explorar a psique humana, ao invés de vulnerabilidades em sistemas, a engenharia social tem se mostrado viável, uma vez que os acessos às redes ocorrem a partir de contas legítimas de funcionários. Assim, diminuindo significativamente as chances de detecção. Adicionalmente, a engenharia social tem se mostrado lucrativa e amplamente utilizada pelos cibercriminosos. Somente em 2023, táticas de engenharia social resultaram em perdas financeiras de aproximadamente 5 bilhões de dólares em várias categorias de cibercrime nos Estados Unidos. Além disso, essas táticas têm sido utilizadas em uma grande quantidade de crimes cibernéticos – 90% contra dispositivos mobile e 87% contra plataformas desktop, segundo relatório de 2024 da Avast.

Dentre as técnicas de engenharia social, o vishing, um tipo de ataque feito por meio de ligações telefônicas, tem se tornado cada vez mais frequente em incidentes de cibersegurança. Em 2022, a CrowdStrike relatou ataques de vishing tendo como alvo empresas de telecomunicações e BPOs (Business Process Outsourcing). Da mesma forma, a Microsoft relatou em maio de 2024 uma campanha fazendo uso de vishing para obter acesso inicial a sistemas, resultando na execução de ransomware e extorsão.

Estes dados, bem como o que será apresentado neste blog, destacam a necessidade urgente de que empresas e indivíduos se conscientizem e elaborem estratégias de defesa robustas contra este tipo de ameaça.

A campanha

Empresas brasileiras estão sendo alvo de uma campanha de engenharia social desde o último trimestre de 2023, onde criminosos buscam a apropriação indevida de fundos financeiros por meio do acesso a redes corporativas. O método utilizado envolve contato telefônico (vishing) com atendentes de call centers, onde um criminoso brasileiro tenta convencer funcionários a instalar ou fornecer acesso a programas de acesso remoto no ambiente corporativo.

A seguir, apresentamos uma imagem contendo as principais etapas da cadeia de ataque, as quais observamos em alguns incidentes:

Engenharia Social: Sou do suporte de TI

Durante o contato inicial com funcionários da empresa via ligação telefônica (Técnica do MITRE ATT&CK T1566.004), o adversário assume uma persona, se passando por um profissional do setor de TI da empresa alvo. Em suas abordagens, o indivíduo se mostra calmo, educado e gentil, e ao mesmo tempo bastante frio e persuasivo. Com intuito de transmitir confiança e elevar sua credibilidade, o criminoso faz uso de artifícios para induzir a vítima a acreditar que de fato é do setor de TI da empresa, como por exemplo: “Você está aqui?”, “Está no edifício?”, “Está na matriz?“, “Está na máquina X?”. A fim de justificar o contato, o criminoso costuma abordar estes atendentes de call center se utilizando de assuntos genéricos, os quais toda empresa enfrenta em seu dia-a-dia e são temas comuns na abertura de chamados a equipes de Help Desk; aumentando assim as chances de que sua engenharia social funcione. Os assuntos costumam estar relacionados a problemas de conexão e velocidade da VPN ou Internet, bem como validação de atualização de senhas. Exemplo: “Está utilizando a senha padrão ou mudou?”, “A Internet tá lenta hoje?”

Em alguns casos, o criminoso inicia o contato perguntando se existe instalada alguma ferramenta de administração remota como o AnyDesk, sob alegação de acessar a máquina e fazer atualizações ou backups. Durante toda a interação, a conversa flui de forma cordial, onde o criminoso solicita informações de usuários e senhas de acesso à máquina e ao email que a vítima possui, para depois supostamente validar as informações passadas.

Adicionalmente, observamos situações em que o criminoso tenta persuadir funcionários da empresa por meio do WhatsApp, oferecendo dinheiro via transferência PIX ou Bitcoin em troca de informações da empresa. Destacamos que o criminoso possui informações prévias desses funcionários tais como: email corporativo, nome completo, data de admissão na empresa, cargo e CPF, dentre outras. No entanto, a origem dessas informações ainda é desconhecida.

Intrusão e o acesso remoto

Uma vez que o adversário estabelece uma relação de confiança com o funcionário, procede para a próxima etapa: a utilização de uma ferramenta de administração remota; comumente utilizada por áreas de suporte de TI para fins de acesso remoto e administração de estações de trabalho e servidores.

Inicialmente, o criminoso realiza os seguintes passos:

- Verifica se alguma ferramenta de acesso remoto está instalada na máquina do funcionário;

- Caso não tenha, é solicitado para que o funcionário pesquise e instale o AnyDesk ou alguma outra ferramenta similar, como o Supremo, utilizado em abordagens mais recentes;

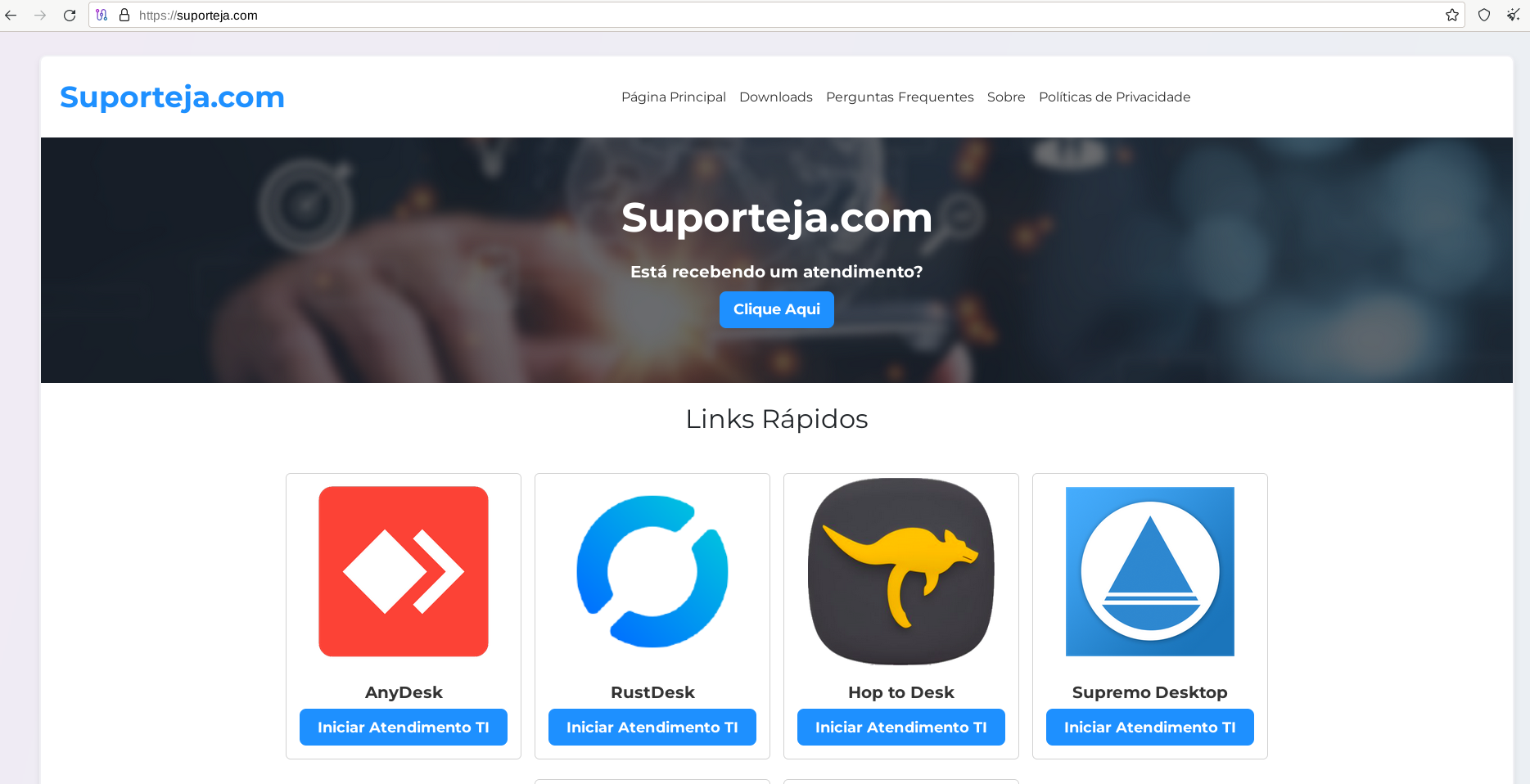

- Caso não seja possível o download do software, o criminoso solicita que a vítima acesse um website administrado pelo grupo, o qual contém várias ferramentas de acesso remoto, dentre eles: AnyDesk, RustDesk, HopToDesk, Supremo, TeamViewer e SoftEther.

Até o momento foram utilizados diferentes domínios, sempre com um nome relacionado a suporte de TI, como tisup, suportti ou suporteja, este último sendo um dos criados recentemente.

Uma vez estabelecido o acesso à máquina da vítima, o criminoso coleta algumas informações incluindo: credenciais de acesso a email corporativo, VPN e portais de backoffice, ou seja, sistemas internos utilizados pela empresa para administrar áreas como financeiro, RH e contabilidade, dentre outras. Isto é feito solicitando que a vítima digite as credenciais em um bloco de notas, as quais são visualizadas remotamente pelo criminoso por meio do software de remoto. Embora não tenhamos informações de quais sistemas o adversário acessa com as credenciais, observamos que em pelo menos um dos incidentes o adversário acessou o email corporativo da vítima, e em seguida foi solicitado código 2FA recebido no celular da vítima.

Em alguns incidentes, o criminoso pode exfiltrar arquivos do computador do funcionário da empresa ou, antes de terminar o contato telefônico, instalar um servidor VPN Softether na estação de trabalho da vítima, onde foram observadas conexões fora do horário comercial. Dessa forma, concluímos que a VPN foi utilizada como forma de persistência (Técnica do MITRE ATT&CK T1133) no ambiente comprometido.

Objetivo da campanha

Uma vez que as etapas anteriores são completadas com sucesso, o criminoso acessa sistemas financeiros e realiza a transferência de fundos para contas bancárias laranjas. Portanto, acreditamos que o objetivo da campanha é a apropriação indevida de fundos financeiros.

Para alcançar esse objetivo, é possível que o criminoso aborde diferentes funcionários até conseguir obter acesso a um usuário com permissão para realizar transações bancárias.

Conclusão

A campanha analisada revela a capacidade e a insistência do adversário em aplicar engenharia social por meio de vishing, explorando características intrínsecas à mente humana, as quais são vistas pelo criminoso como vulnerabilidades que viabilizam acesso às redes corporativas. Somado a isso, observamos a falta de procedimentos, ou procedimentos pouco eficientes que orientem esses atendentes de call centers a validarem com quem estão falando, e assim diminuir as chances de sofrerem ataques de engenharia social. Ao se passar por um técnico de TI, o adversário consegue estabelecer uma relação de confiança e de cooperação com o ponto de contato na empresa. Acreditamos que a gentileza e educação, bem como a escolha de temas genéricos e da profissão de sua persona, permitem ao criminoso uma aproximação com estes funcionários para ganhar acesso inicial ao seu alvo.

O vishing e a utilização de ferramentas de acesso remoto para fins maliciosos, permitem a um adversário ganhar acesso inicial por meio da obtenção de credenciais válidas, bem como em alguns casos garantir a persistência na rede e realizar o controle de sistemas do ambiente por meio do uso de softwares legítimos. Portanto, devido ao fato do atacante obter acesso à rede sem a necessidade de realizar ações que podem ser interpretadas como maliciosas, tais como, exploração de vulnerabilidades, ataques de força bruta, envio de phishing ou uso de malwares e ferramentas como Cobalt Strike, a capacidade de detecção do acesso inicial e presença do adversário na rede diminui significativamente; aumentando as chances do criminoso persistir por mais tempo no ambiente da vítima e alcançar seu objetivo.

A combinação dessas técnicas tem sido empregada por outros adversários, os quais causaram grandes danos a empresas. Dentre eles, o Scattered Spider (a.k.a Octo Tempest), tem se destacado por realizar intrusões bem sucedidas utilizando técnicas de Sim Swap e engenharia social por meio de vishing, com o propósito de induzir suas vítimas a executar ferramentas de acesso e administração remota (RMM). No entanto, apesar das semelhanças nas técnicas, não há evidências de que a campanha abordada neste relatório esteja sendo conduzida por este adversário.

Para fortalecer a segurança contra investidas de vishing e o uso indevido de ferramentas de acesso e administração remota, é essencial realizar campanhas de conscientização que eduquem os funcionários sobre as abordagens dos adversários. Estas campanhas devem enfatizar a importância da verificação de identidade e o cuidado com as solicitações não verificadas por telefone e email. Uma medida imediata e eficaz é implementar um controle rigoroso de aplicações, restringindo o uso de software de RMM não autorizados. Além disso, recomendamos consultar o website do MITRE ATT&CK para obter mais informações sobre a técnica de Remote Access Software (Técnica do MITRE ATT&CK T1219), onde são detalhadas estratégias adicionais de mitigação e detecção.

Indicadores de atividade maliciosa

Seguem abaixo as URLs dos websites, endereços IP e números de telefone que foram utilizados pelo adversário até o momento

Domínios

tisup[.]net

tisup[.]org

suportti[.]io

tisup[.]com[.]br

suporteja[.]com

Endereços IP

149.102.233[.]201

189.36.205[.]239

169.150.220[.]162

187.44.245[.]33

Números de telefone

(11) 4858-2495

(11) 3230-8256

Imagem do conteúdo de suporteja[.]com