Por Bianca Oliveira

1. Introdução

Remote access trojans (RAT) são um tipo de malware que permite o controle do alvo remotamente. A lista de RATs conhecidos é bastante extensa, mas há novas ameaças surgindo o tempo todo. Entretanto, não é incomum ver RATs antigos que ainda estejam em atividade, como o Gh0st RAT, uma ferramenta de administração remota voltada para ambientes Windows, criada em 2008, por um grupo chinês chamado C. Rufus Security Team.

Desde a publicação de seu código fonte, em 2008, o Gh0st RAT passou a ser usado como base para a produção de diversas variantes, as quais têm sido empregadas em campanhas contra entidades de diversos setores, principalmente governamental, de telecomunicações, financeiro, educacional e de saúde.

2. Características e funcionalidades

2.1 Infecção

A cadeia de infecção se inicia com o envio de e-mails de phishing (T1566.001), contendo um arquivo malicioso em anexo que, ao ser executado, infecta a máquina do alvo com o Gh0st RAT.

O processo de infecção envolve quatro componentes, sendo eles uma DLL maliciosa, um binário que será executado em nível de kernel, um dropper e um aplicativo Windows, responsável por interagir com a infraestrutura remota do atacante por meio da qual o operador do Gh0st RAT controla hosts comprometidos.

A DLL é instalada no alvo como um serviço do Windows e contém o kit de ferramentas do malware. Ao ser iniciado, o serviço registra a máquina infectada no servidor de comando e controle e aguarda por instruções dos adversários.

A DLL é configurada e instalada pelo dropper, o qual prepara o host comprometido para executar o Gh0st RAT. A instalação é feita por meio da técnica de DLL Side-Loading (T1574.002), de modo que um executável legítimo é abusado para operar como um dropper, carregando a DLL maliciosa.

O dropper também instala o binário em nível de kernel, o qual é executado na inicialização do sistema e que redefine a SSDT (System Service Dispatch Table), uma tabela que contém os endereços das funções do kernel rodando no Windows. A ameaça manipula o SSDT de modo a permitir a execução de código com privilégios de kernel.

2.2 Comunicação

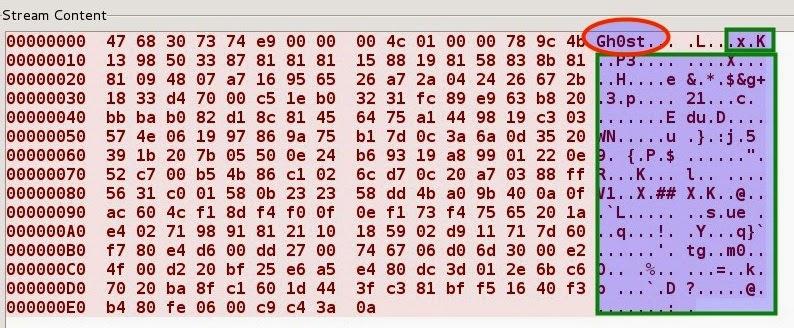

Uma das principais características do Gh0st RAT está presente em sua comunicação entre o host comprometido e o servidor de comando e controle, considerando que o cabeçalho do pacote trocado entre eles começa sempre com uma “palavra mágica” de 5 bytes que, em sua configuração padrão é “Gh0st”. Além disso, também é um padrão do malware compactar o payload do pacote por meio da biblioteca zlib.

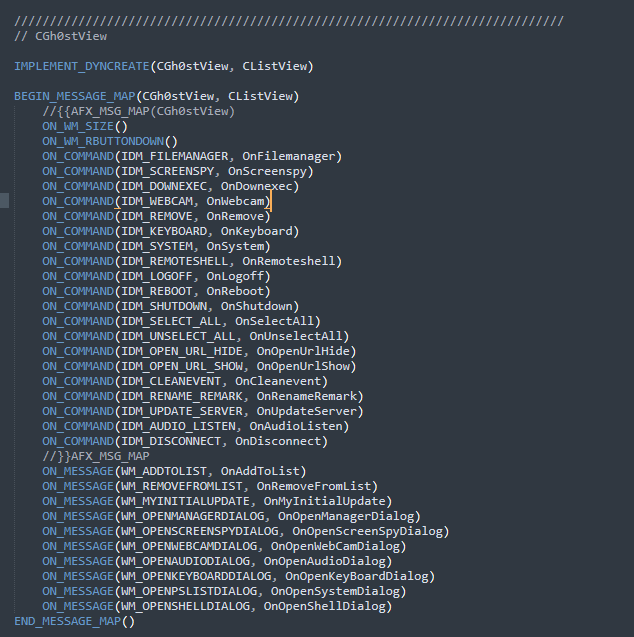

Dentre algumas funcionalidades do RAT, encontram-se:

- Controlar a máquina comprometida.

- Download remoto de arquivos.

- Keylogging em tempo real (T1056.001)

- Acesso a webcam e gravação de microfone (T1125 e T1123).

O malware também já foi observado estabelecendo shells para a execução remota de comandos (T1059.003), limpando logs de eventos (T1070.001), criando serviços para estabelecer persistência (T1543) e criptografando comunicações TCP para evitar a detecção (T1573.001).

3. Campanhas

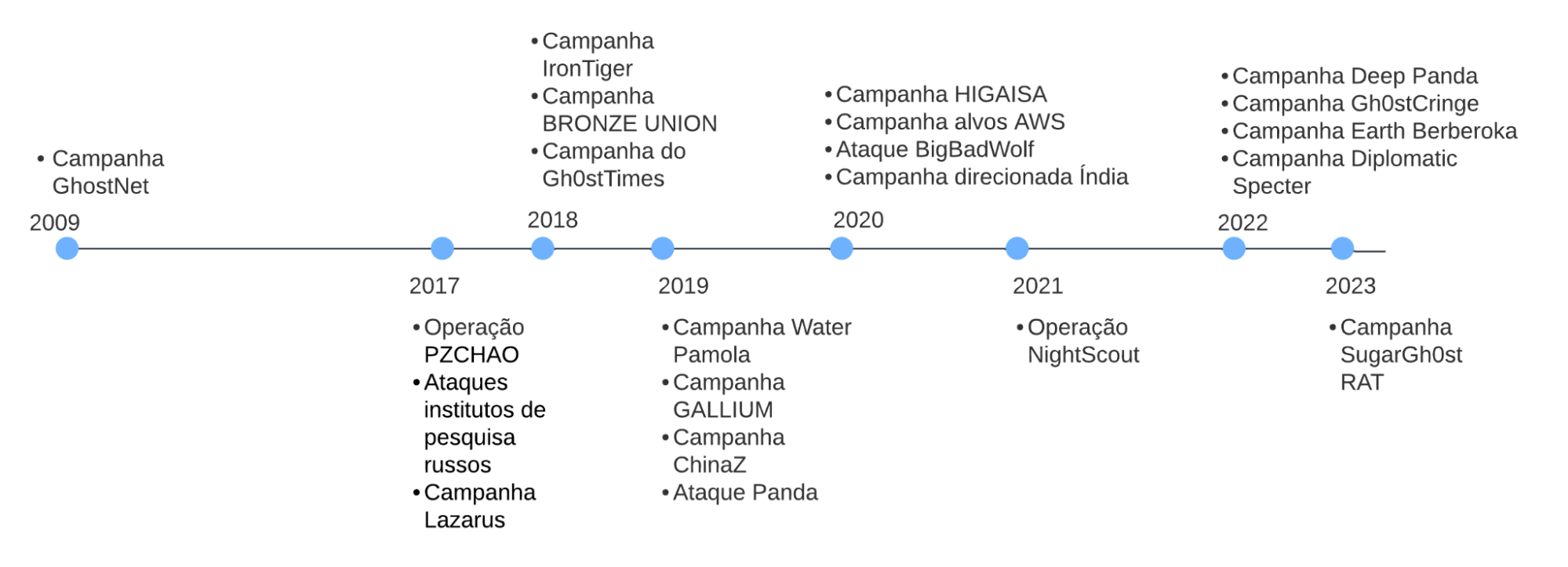

O primeiro uso documentado do Gh0st RAT em grande escala ocorreu em 2009, numa campanha de espionagem conhecida como GhostNet contra tibetanos exilados em diversos países.

Após esse período, o malware foi observado em ataques isolados, sendo visto novamente em ataques de grande porte ocorridos em 2017, como a operação PZCHAO, conduzida pelo grupo IronTiger e a série de ataques direcionados a institutos de pesquisa russos, nos quais uma variante do Gh0st RAT chamada “BackDoor.Farfli.130” foi empregada.

Ainda em 2017, pesquisadores da Proofpoint identificaram o uso de uma variante do Gh0st RAT em uma campanha do grupo Lazarus, a qual foi usada para disseminar o backdoor PowerRatankba. Este foi o primeiro uso documentado deste RAT por agentes de ameaça norte-coreanos, dado que até então o malware só havia sido observado em uso por atacantes chineses.

Em março de 2018, novamente o grupo IronTiger foi visto utilizando uma variante do malware, desta vez numa campanha voltada para o roubo de criptomoedas. No mesmo ano, outra variante do RAT foi utilizada pela quadrilha BRONZE UNION e uma variante chamada Gh0stTimes foi empregada pelo grupo BlackTech contra organizações japonesas.

Em 2019, foram identificadas duas campanhas envolvendo variantes do Gh0st RAT. A primeira delas, apelidada de Water Pamola, visou e-commerces de países da Europa, Ásia e Oceania, disseminando a variante Gh0stCringe. A segunda, conduzida pelo grupo GALLIUM, visou provedores do setor de telecomunicações para distribuir o QuarkBandit.

Também em 2019, foram documentadas outras duas campanhas, estas disseminando variantes do Gh0st RAT as quais possuem algumas diferenças, se comparadas com o código original do Gh0st RAT, mas que não foram nomeadas com uma denominação distinta pelos pesquisadores que as documentaram. A primeira delas foi conduzida pelo grupo ChinaZ, conhecido por lançar ataques de DDoS contra sistemas Windows e Linux, enquanto a segunda operação foi conduzida pelo agente de ameaças Panda resultando no roubo de milhares de dólares em criptomoedas.

No início de 2020, o grupo HIGAISA disseminou uma variante não nomeada do Gh0st RAT por meio de mensagens de phishing com a temática relacionada à pandemia de COVID-19. Em março do mesmo ano, pesquisadores da Sophos identificaram a infecção de servidores hospedados na AWS com variantes do malware, as quais possuíam versões para os sistemas Windows e Linux. Ainda, em 2020, duas variantes do malware foram identificadas, sendo uma delas chamada de BigBadWolf e a outra, apesar de não ter sido nomeada, foi empregada em ataques contra instituições do setor bancário, de saúde e da agroindústria da Índia.

Em janeiro de 2021, outra variante do Gh0st RAT foi distribuída na operação NightScout, visando comprometer o mecanismo de atualização do emulador NoxPlayer de usuários da Ásia.

No ano seguinte, em março, pesquisadores da Fortinet detectaram uma campanha do grupo Deep Panda explorando a vulnerabilidade Log4Shell em servidores VMware Horizon para disseminar uma variante do Gh0st RAT chamada MILESTONE. Ainda em março, a ASEC identificou uma campanha com esta ameaça visando servidores MS-SQL para implantação da variante Gh0stCringe.

Em abril de 2022, o grupo Earth Berberoka conduziu ataques contra sites de jogos de azar, distribuindo outra variante do Gh0st RAT. No fim de 2022, uma operação apelidada de Diplomatic Specter visou entidades políticas do Oriente Médio, África e Ásia por meio de duas variantes do malware, chamadas de TunnelSpecter e SweetSpecter.

Em 2023, uma variante do malware chamada SugarGh0st RAT foi empregada em campanhas visando o Ministério de Relações Exteriores do Uzbequistão e também indivíduos na Coreia do Sul.

4. Principais variantes

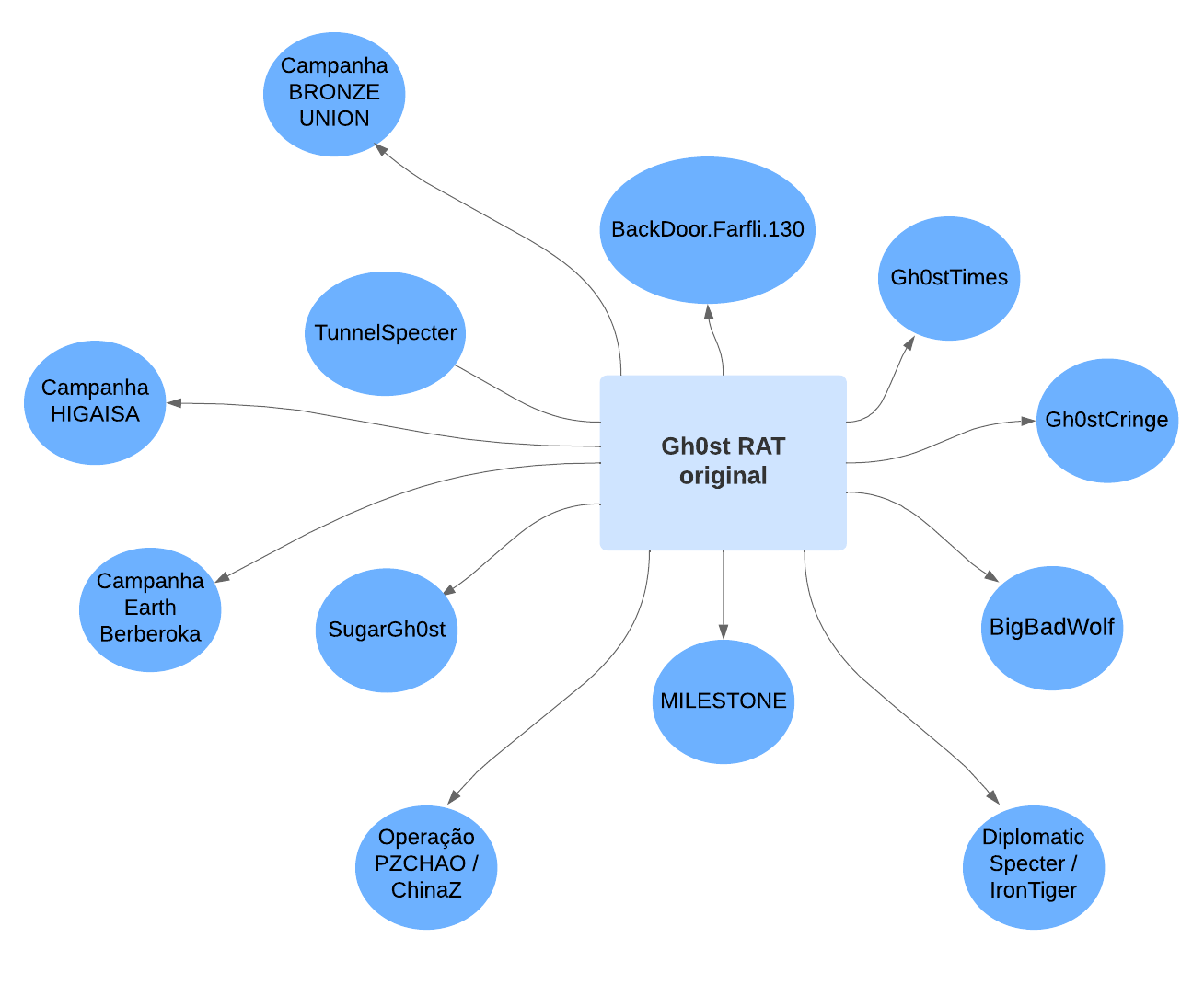

Apesar do Gh0st RAT original possuir características bem definidas, como a palavra mágica presente no cabeçalho ou a compactação dos dados dos pacotes com a biblioteca zlib, ainda assim é notável a existência de uma série de variantes, as quais mantém a maioria dos recursos padrão, porém, apresentando mudanças, como a adição e/ou remoção de recursos.

Dentre as diferenças entre as variantes, podemos citar a usada pelo grupo BRONZE UNION, a qual randomizou o cabeçalho padrão do Gh0st RAT para ofuscar o tráfego de rede e também a versão distribuída pela quadrilha HIGAISA, que compactou os dados dos pacotes com a biblioteca LZO, ao invés da zlib.

Existem, também, variantes que receberam adições, como a utilizada na campanha do grupo Earth Berberoka, a qual continha um recurso destrutivo que substitui o Master Boot Record (MBR) para exibir uma mensagem.

4.1 Outras particularidades das variantes

- BackDoor.Farfli.130: possui menos recursos em comparação com o Gh0st RAT original, porém, apresenta capacidades de obtenção de informações sobre o sistema.

- Gh0stTimes: mantém boa parte das características típicas do Gh0st RAT, modificando apenas o formato do pacote usado na comunicação e também inclui dois novos comandos relacionados a operação com arquivos.

- Gh0stCringe: apresenta uma grande parte de seu código fonte idêntico ao do RAT original. Contudo, possui comandos exclusivos e também modifica a “palavra mágica” no cabeçalho de seus pacotes de “Gh0st” para “xy”.

- BigBadWolf: é composta por porções do código fonte do Gh0st RAT, porém, com binários exclusivos e também contempla mudanças nos retornos de chamada, numa tentativa de evitar a identificação de comunicações características do Gh0st RAT.

- MILESTONE: possui os recursos padrão do malware original, mas, também, dispõe de comandos próprios, além de modificar comandos originais e também não compactar sua comunicação com o servidor do atacante, a qual geralmente seria feita por meio da biblioteca zlib.

- SugarGh0st RAT: o cabeçalho dos pacotes de rede desta variante, ao invés de possuir 5 bytes passou a ter 8 bytes, além disso, a variante apresenta novas funcionalidades, como comandos personalizados e a capacidade de buscar por chaves de registro de Open Database Connectivity (ODBC).

- Tunnel Specter: mantém parte do código original do RAT, entretanto, inclui características próprias, como a implementação de criptografia e a extração de dados por meio da técnica de tunelamento de DNS.

5. Conclusão

Apesar de ter sido criado há 15 anos, o Gh0st RAT ainda é um dos trojans de acesso remoto mais relevantes no cenário cibernético, sendo empregado em campanhas que visam desde a disseminação de ransomware até a inclusão de dispositivos comprometidos em grandes botnets.

Mensurar o impacto do malware pode ser desafiador, considerando que existem diversas variantes, sobretudo devido ao seu código ter se tornado público, podendo ser utilizado por qualquer agente de ameaças.

Além disso, o processo de infecção inclui técnicas que permitem evitar a detecção e facilitar a instalação do malware, como a DLL Side-Loading (T1574.002), podendo esta ser uma característica que se relaciona com a preferência de atacantes em seguir utilizando o Gh0st RAT.

Referências

A PEEK INTO BRONZE UNION’S TOLLBOX. Secureworks. Disponível em: <https://www.secureworks.com/research/a-peek-into-bronze-unions-toolbox> Acesso em: 20 jun 2024.

APT Group Planted Backdoors Targeting High Profile Networks in Central Asia. Avast. 14 Maio 2020. Disponível em: <https://decoded.avast.io/luigicamastra/apt-group-planted-backdoors-targeting-high-profile-networks-in-central-asia/> Acesso em: 9 jul 2024.

ChinaZ Revelations: Revealing ChinaZ Relationships with other Chinese Threat Actor Groups. INTEZER. 07 Janeiro 2019. Disponível em: <https://intezer.com/blog/research/chinaz-relations/> Acesso em: 1 maio 2024.

Cloud Snooper Attack Bypasses AWS Security Measures. Sophos. Março 2020. Disponível em: <https://news.sophos.com/en-us/2020/02/25/cloud-snooper/> Acesso em: 9 jul 2024.

COVID-19 and New Year greetings: an investigation into the tools and methods used by the Higaisa group. PTSecurity. 04 Junho 2020. Disponível em: <https://www.ptsecurity.com/ww-en/analytics/pt-esc-threat-intelligence/covid-19-and-new-year-greetings-the-higaisa-group/> Acesso em: 8 jul 2024.

Cryptocurrency miners aren’t dead yet: Documenting the voracious but simple “Panda”. Cisco Talos. 17 Setembro 2019. Disponível em: <https://blog.talosintelligence.com/panda-evolution/> Acesso em: 9 jul 2024.

Decoding network data from a Gh0st RAT variant. NCC Group. 17 Abril 2018. Disponível em: <https://research.nccgroup.com/2018/04/17/decoding-network-data-from-a-gh0st-rat-variant/> Acesso em: 29 jul 2024.

Deep-dive: The DarkHotel APT. Bushido Token Threat Intel. 14 Junho 2020. Disponível em: <https://blog.bushidotoken.net/2020/06/deep-dive-darkhotel-apt.html> Acesso em: 8 jul 2024.

Digitally Signed Malware Targeting Gaming Companies. BlackBerry. 18 Outubro 2016. Disponível em: <https://blogs.blackberry.com/en/2016/10/digitally-signed-malware-targeting-gaming-companies> Acesso em: 11 jul 2024.

GALLIUM: Targeting global telecom. Microsoft. 12 Dezembro 2019. Disponível em: <https://www.microsoft.com/en-us/security/blog/2019/12/12/gallium-targeting-global-telecom/> Acesso em: 9 jul 2024.

Gh0st RAT Part 2: Packet Structure and Defense Measures. INFOSEC Institute. 19 Fevereiro 2015. Disponível em: <https://www.infosecinstitute.com/resources/malware-analysis/gh0st-rat-part-2-packet-structure-defense-measures/> Acesso em: 17 jul 2024.

Gh0st RAT: Complete malware analysis – Part 1. INFOSEC Institute. 11 Fevereiro 2015. Disponível em: <https://www.infosecinstitute.com/resources/malware-analysis/gh0st-rat-complete-malware-analysis-part-1/> Acesso em: 17 jul 2024.

gh0st RAT. MITRE ATT&CK. Disponível em: <https://attack.mitre.org/software/S0032/> Acesso em: 11 jun 2024.

Gh0stCringe RAT Being Distributed to Vulnerable Database Servers. 16 Março 2022. Disponível em: <https://asec.ahnlab.com/en/32572/> Acesso em: 29 jun 2024.

Hunting and Decrypting Communications of Gh0st RAT in Memory. CYSINFO. Publicado em 2016. Disponível em: <https://cysinfo.com/hunting-and-decrypting-communications-of-gh0st-rat-in-memory/> Acesso em: 17 jul 2024.

Malware Gh0stTimes Used by BlackTech. 04 Outubro 2021. Disponível em: <https://blogs.jpcert.or.jp/en/2021/10/gh0sttimes.html> Acesso em: 29 jun 2024.

New APT Group Earth Berberoka Targets Gambling Websites With Old and New Malware. TrendMicro. 27 Abril 2022. Disponível em: <https://www.trendmicro.com/pt_br/research/22/d/new-apt-group-earth-berberoka-targets-gambling-websites-with-old.html> Acesso em: 22 jun 2024.

New Milestones for Deep Panda: Log4Shell and Digitally Signed Fire Chili Rootkits. 30 Março 2022. Disponível em: <https://www.fortinet.com/blog/threat-research/deep-panda-log4shell-fire-chili-rootkits> Acesso em: 29 jun 2024.

New SugarGh0st RAT targets Uzbekistan government and South Korea. Cisco Talos. 30 Novembro 2023. Disponível em: <https://blog.talosintelligence.com/new-sugargh0st-rat/> Acesso em: 21 jun 2024.

North Korea Bitten by Bitcoin Bug: Financially motivated campaigns reveal new dimension of the Lazarus Group. Proofpoint. 19 Dezembro 2017. Disponível em: <https://www.proofpoint.com/us/threat-insight/post/north-korea-bitten-bitcoin-bug-financially-motivated-campaigns-reveal-new> Acesso em: 21 maio 2024.

Open-Source Gh0st RAT Still Haunting Inboxes 15 Years After Release. Cofense. 24 abr. 2023. Disponível em: <https://cofense.com/blog/open-source-gh0st-rat-still-haunting-inboxes-15-years-after-release/> Acesso em: 21 maio 2024.

Operation Diplomatic Specter: An Active Chinese Cyberespionage Campaign Leverages Rare Tool Set to Target Governmental Entities in the Middle East, Africa and Asia. Palo Alto. 23 Maio 2024. Disponível em: <https://unit42.paloaltonetworks.com/operation-diplomatic-specter/> Acesso em: 11 jun. 2024.

Operation NightScout: Supply-chain attack targets online gaming in Asia. ESET. 01 Fevereiro 2021. Disponível em: <https://www.welivesecurity.com/2021/02/01/operation-nightscout-supply-chain-attack-online-gaming-asia/> Acesso em: 21 jul 2024.

Operation PZCHAO. Bitdefender. Disponível em: <https://www.bitdefender.com/blog/labs/operation-pzchao-a-possible-return-of-the-iron-tiger-apt/> Acesso em: 5 jul 2024.

RAT used by Chinese cyberspies infiltrating Indian businesses. SEQRITE. 18 Dezembro 2020. Disponível em: <https://www.seqrite.com/blog/rat-used-by-chinese-cyberspies-infiltrating-indian-businesses/> Acesso em: 11 jul 2024.

Study of targeted attacks on Russian research institutes. Dr.WEB. 02 Abril 2021. Disponível em: <https://st.drweb.com/static/new-www/news/2021/april/drweb_research_attacks_on_russian_research_institutes_en.pdf> Acesso em: 21 maio 2024.

The many faces of Gh0st RAT. Norman ASA. 2012. Disponível em: <https://www.yumpu.com/en/document/view/11503105/the-many-faces-of-gh0st-rat-norman> Acesso em: 10 jul 2024.

Tracking GhostNet. The SecDev Group. 29 Março 2019. Disponível em: <https://pt.scribd.com/document/625295908/TRACKING-GHOSTNET-www-amarbooks-com> Acesso em: 11 jul 2024.

Water Pamola Attacked Online Shops Via Malicious Orders. 28 Abril 2021. Disponível em: <https://www.trendmicro.com/en_us/research/21/d/water-pamola-attacked-online-shops-via-malicious-orders.html> Acesso em: 21 maio 2024.