Por Threat Intelligence Team

O forte crescimento do e-commerce brasileiro, marcado por uma taxa na evolução dos negócios superior a 70% em 2020, é fruto da mudança no comportamento das pessoas e das organizações frente às necessidades da atual pandemia. Essa mudança também trouxe consigo uma evolução nas táticas e técnicas usadas por criminosos que operam na modalidade de Phishing-as-a-Service (PHaaS). Neste artigo, apresentamos as principais ferramentas e serviços de SPAM empregados na disseminação de links maliciosos, sobretudo de lojas online falsas (fake stores), que foram observados em chats e grupos privados, bem como as táticas antigas que ainda são populares no cibercrime brasileiro, traçando um panorama sobre a infraestrutura usada pelos criminosos para atingir com eficiência o maior número de vítimas possível.

Visão geral sobre lojas falsas

Uma fake store é muito mais do que um website com design semelhante ao de um e-commerce original, é uma aplicação web destinada à hospedagem de páginas falsas que imitam a marca dos principais varejistas brasileiros. Nesse modelo de negócio, existem os criminosos que desenvolvem e comercializam essas estruturas e aqueles que as compram ou alugam, podendo ser um conjunto de páginas falsas ou uma única página ligada a uma marca específica.

Em 2018, a equipe de Threat Intelligence da Tempest desvendou o funcionamento de toda uma operação de PHaaS direcionada à comercialização de fake stores. A campanha tinha como o objetivo coletar informações pessoais e de cartões de crédito das vítimas, além de obter lucro com o pagamento de boletos. Essa pesquisa revelou um dos primeiros modelos de infraestrutura a oferecer uma gama de serviços de apoio aos fraudadores, como recursos para a comunicação com as vítimas até que o pagamento do boleto fosse efetuado.

Nesse quesito, o que difere uma fake store de um phishing comum é que estas não se limitam à coleta de dados pessoais e de credenciais. Os criminosos também disponibilizam boletos oriundos de compras de valor aproximado que foram realizadas em lojas autênticas, fazendo com que as vítimas paguem por produtos ou serviços reais que serão usufruídos por eles. Esses boletos também podem ser gerados em contas de bancos digitais, que são criadas e usadas pelos criminosos como uma “conta laranja” — isto é, cadastradas com informações de terceiros — para o recebimento de pagamentos.

Como é de se esperar, o sucesso desse tipo de golpe está diretamente ligado à capacidade dos fraudadores em imitar o conteúdo dos websites originais. Devido a isso, é necessário que o domínio registrado apele para a curiosidade da vítima com técnicas de engenharia social ligadas principalmente à sazonalidade, isto é, datas comemorativas como o dia das mães ou a Black Friday, por exemplo. Outra abordagem bastante utilizada é a tradicional semelhança tipográfica com os domínios originais usando técnicas como cybersquatting e typosquatting.

Serviços e ferramentas de SPAM

Para que o conteúdo falso chegue até seus alvos, os criminosos contam com ferramentas e serviços específicos de disseminação de SPAM para impulsionar suas campanhas maliciosas. Essa infraestrutura, em geral, é de fácil acesso e tem baixo custo, conforme exemplificaremos a seguir.

Mensagens SMS

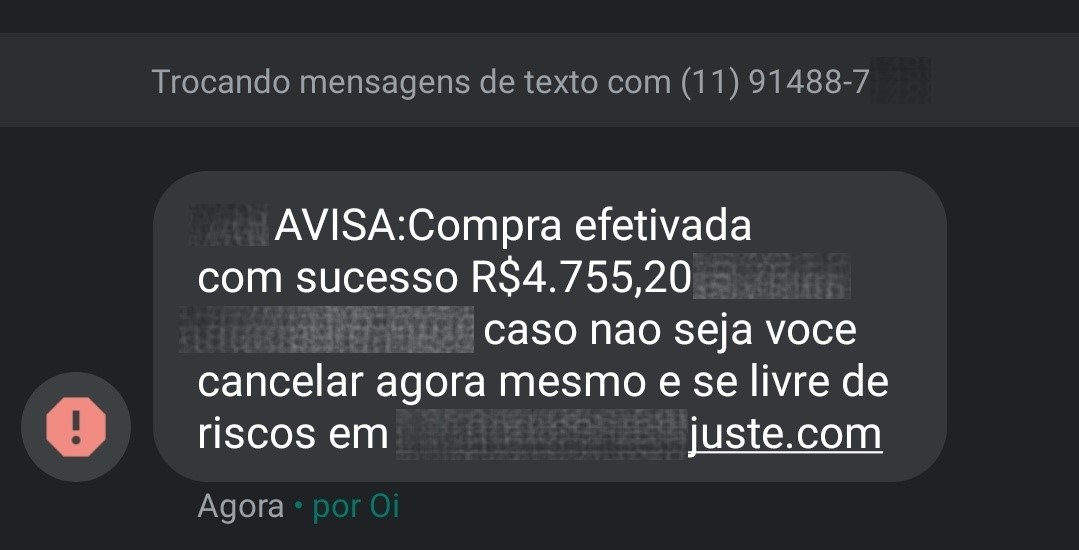

Um dos principais meios que, apesar de antigo, ainda é amplamente usado para atingir variados usuários é o envio de mensagens de SPAM por meio de Short Message Service (SMS) ou por e-mail. Nessa modalidade de serviço são empregadas as mais variadas técnicas de engenharia social para atrair a atenção das vítimas, incluindo até falsos alertas de prevenção a fraudes.

Números short code e long code

No contexto de smishing (SMS phishing), uma das principais recomendações contra esse tipo de abordagem é a conferência do número do remetente, uma vez que sistemas específicos, como os de campanhas de marketing legítimas, costumam usar serviços que automatizam o disparo de mensagens e usam um padrão de número reduzido (short code) que é constituído por cinco ou seis dígitos. No entanto, a oferta de pacotes com uma quantidade limitada de SMS short code pode ser facilmente encontrada pela Internet e, consequentemente, os criminosos também passaram a usar esse tipo de serviço, com o intuito de aumentar a credulidade das campanhas.

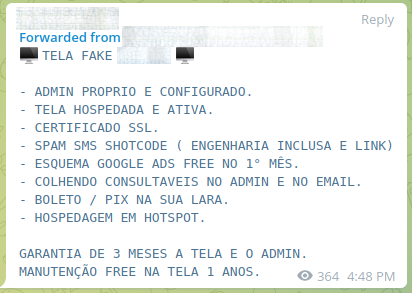

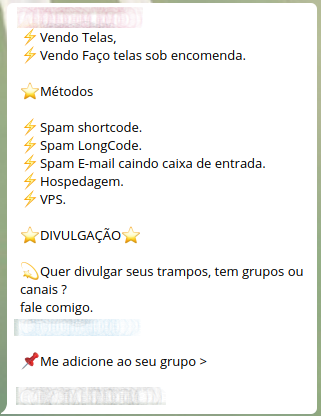

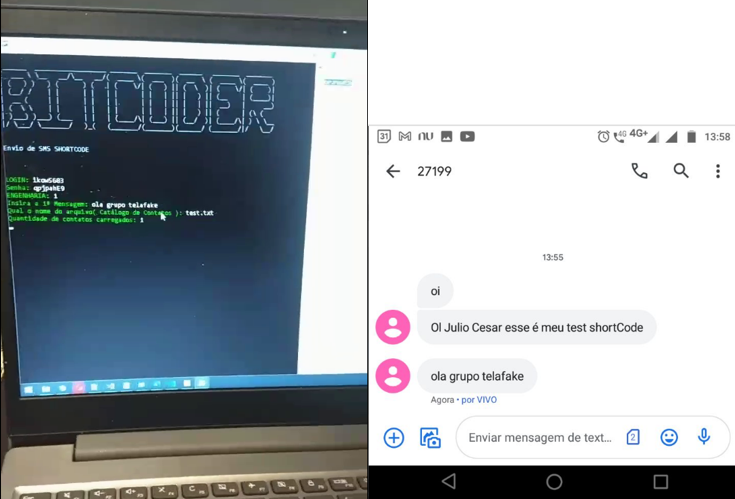

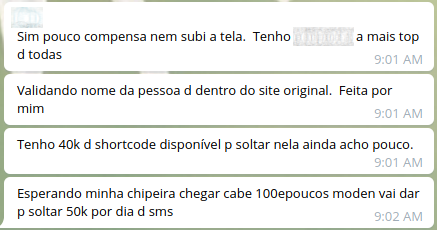

Em um grupo de chat privado focado em fake stores, identificamos conversas sobre o uso criminoso de short code, incluindo um vídeo que demonstra o funcionamento de um script de envio em massa desenvolvido por um dos membros do grupo. A ferramenta utiliza a API de um serviço legítimo de SMS marketing para disparar as mensagens.

A diferença no uso de SMS short code ao invés do long code vem da possibilidade do envio ilimitado de SMS por segundo, pois com o long code, só é possível enviar uma única mensagem nesse mesmo intervalo. Outra diferença no emprego do long code é a sua representação baseada em números compostos por 9 a 11 dígitos, formato padrão de uma linha telefônica tradicional, o que pode facilmente despertar a desconfiança da vítima.

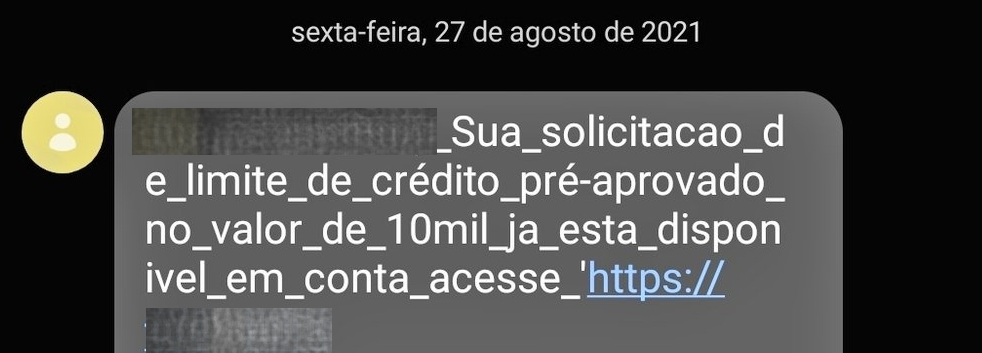

Nessas mensagens também é possível identificar o uso de caracteres ou sinais de pontuação como “_” ou “.” em substituição do espaço entre as palavras. Segundo uma pesquisa divulgada pela Kaspersky no início de 2021, essa técnica visa evitar que mensagens maliciosas sejam detectadas pelos filtros de bloqueio das operadoras.

Chipeira

Outro mecanismo encontrado em grupos de fraudes é a chipeira, uma espécie de “fazenda” de modems conectados que realizam o envio em massa de mensagens SMS. Para montar essa infraestrutura, os criminosos compram vários chips pré-pagos com suporte ao envio ilimitado de SMS. As mensagens são enviadas para uma lista pré-definida de números com o auxílio de um software gerenciador de mensagens de texto, como o SMS Caster. Para o correto funcionamento da chipeira, é necessário que o usuário configure o número do remetente, que pode ser no formato short ou long code.

Scripts

As técnicas mais comuns usadas no envio de phishing por e-mail já são bastante difundidas pela comunidade de segurança. No entanto, os criminosos estão sempre buscando diversificar essas técnicas para burlar os sistemas de detecção, um exemplo disso é a exploração de pontos fracos no protocolo Simple Mail Transfer Protocol (SMTP), que permitem, dentre outras coisas, a manipulação do campo remetente no cabeçalho de e-mail. Apesar das implementações de medidas de proteção para mitigar essas brechas, existem ferramentas baseadas em scripts cuja função primordial é burlar mecanismos anti-SPAM e permitir o envio em massa de mensagens maliciosas.

Uma dessas ferramentas é a SMTP cracker, um script que usa credenciais de serviços legítimos de envio de e-mail para disparar mensagens maliciosas. Como consequência, a vítima recebe o phishing sem que este seja classificado como malicioso, sendo entregue na caixa de promoções ou na caixa social.

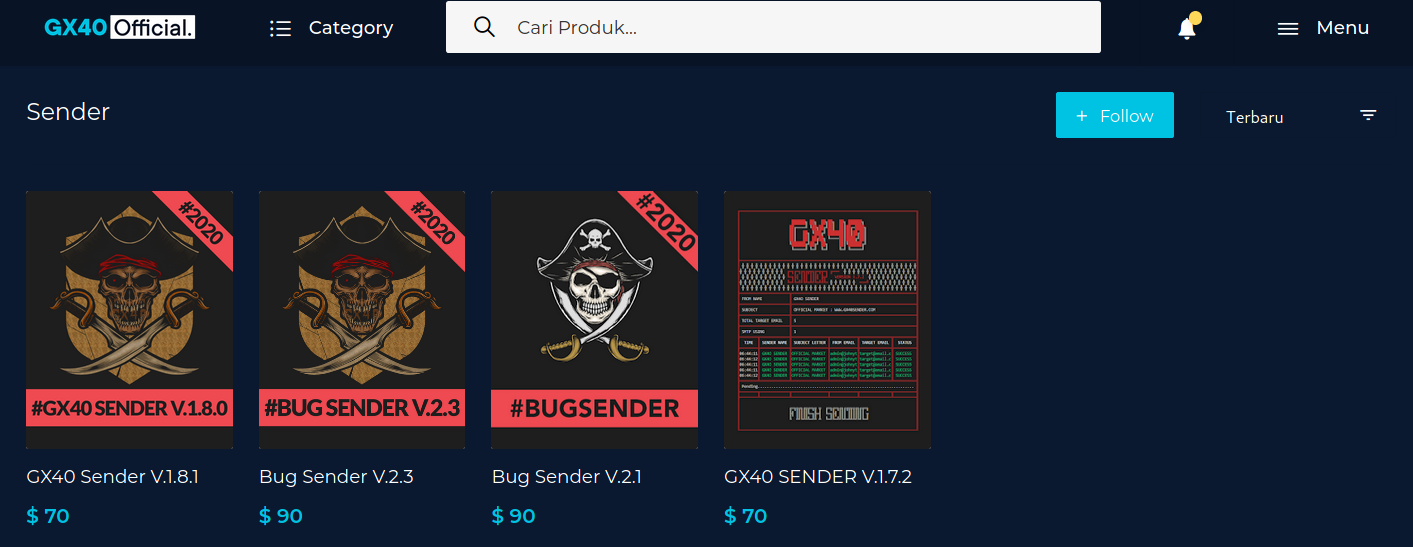

O SMTP cracker é apenas um dentre os mais variados scripts de automatização de SPAM que podem ser adquiridos pela Internet. Existem sites especializados que fornecem esses mecanismos com múltiplas funcionalidades e métodos de disseminação, incluindo técnicas que visam impedir que os e-mails maliciosos sejam direcionados para a caixa de SPAM, como o envio a partir de várias localidades, reuso da identidade visual das empresas originais e o emprego de palavras aleatórias no campo nome e e-mail do remetente.

Serviços de terceiros

Outra abordagem usada pelos criminosos são os serviços de envio em massa baseados no roteamento clandestino de mensagens por meio de rotas internacionais, conhecido como SMS pirata. Apesar de não haver controle aparente sobre o tráfego de envio e de recebimento das mensagens, algumas empresas fornecem esse tipo serviço a baixo custo, enviando milhares de mensagens, a partir de diferentes origens, na tentativa de enganar os sistemas antifraude das operadoras de telefonia.

Venda de cursos e links patrocinados

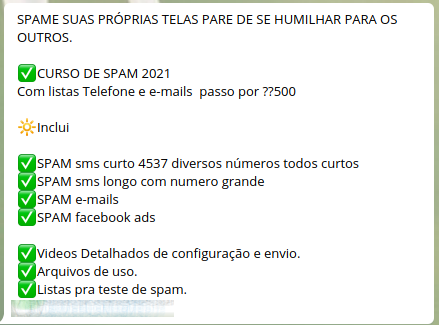

Além da comercialização de ferramentas e serviços de SPAM, em alguns chats também é possível identificar a venda de cursos para aspirantes a criminosos, conforme o exemplo a seguir. O anúncio é sobre um “curso de SPAM”, cujo tópicos incluem o uso do serviço Facebook Ads, para disseminar campanhas maliciosas por meio de anúncios maliciosos nas redes sociais.

Esse uso indevido de links patrocinados tem sido acompanhado desde 2018. Os criminosos criam contas falsas no Facebook e no Instagram usando marcas de varejistas famosos e contratam o serviço de impulsionamento para divulgar produtos de lojas falsas. Outra abordagem conhecida consiste em comprometer contas de terceiros que já possuam o serviço de anúncios contratado.

Considerações finais

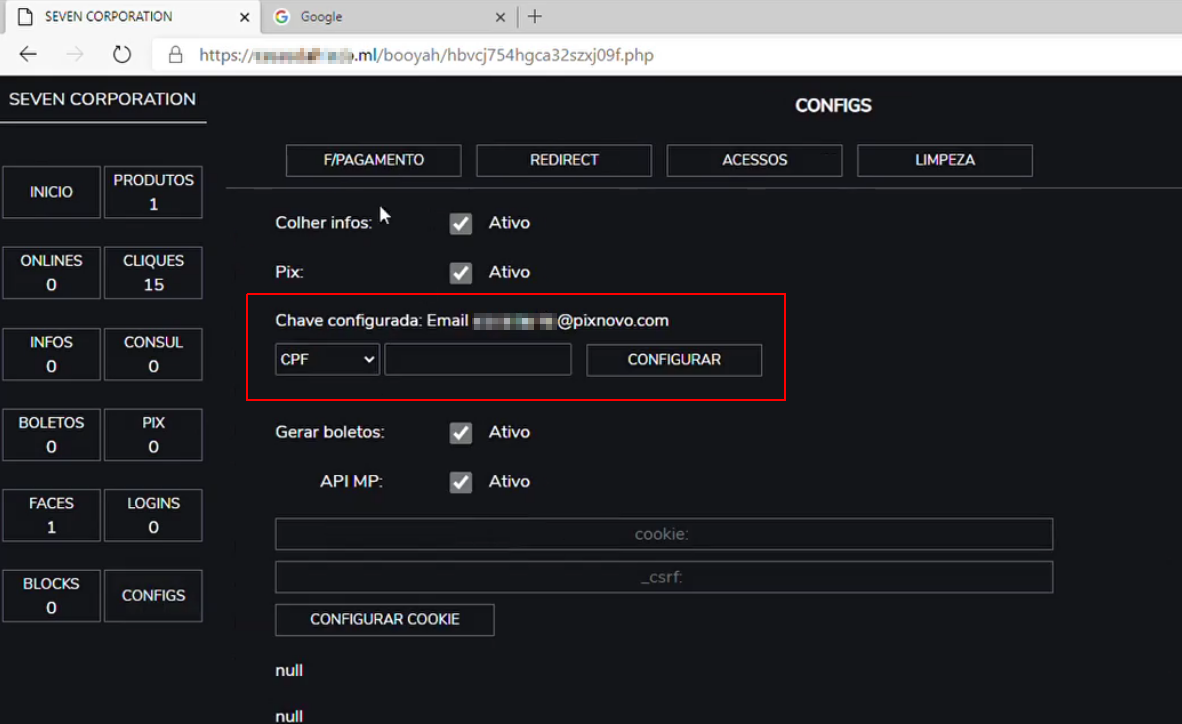

Em 2018, em nossa primeira pesquisa sobre plataformas que comercializam lojas online falsas, desmistificamos o funcionamento de toda uma operação de Phishing-as-a-Service. Algumas das principais mudanças identificadas entre o cenário antigo e o atual das fake stores estão relacionadas às técnicas antianálise que os criminosos têm empregado nessas infraestruturas, como a cifragem de funções importantes no código-fonte, o envio das informações coletadas direto para o banco de dados e a ofuscação de diretório e links com base em strings aleatórias. Outra mudança notável é a adequação ao Pix, o novo meio de pagamento instantâneo. Agora há campos para o cadastramento de chaves Pix no painel de controle para receber o pagamento pelos produtos falsos.

O uso das mídias sociais como um canal de atendimento ao cliente foi intensificado devido a atual pandemia, o que abriu brechas para os criminosos, como demonstramos em nossa pesquisa sobre o golpe conhecido como Atendente Impostor. Com isso, os consumidores precisam estar atentos aos canais oficiais e desconfiar de promoções mirabolantes ou produtos vendidos a um valor muito abaixo do mercado, uma vez que para obter sucesso em suas campanhas os criminosos sempre irão apelar para nossa curiosidade e desejo de fazer compras por um preço módico.

As atividades de monitoramento e de Takedown do nosso time de Threat Intelligence são fortes aliadas ao combate de campanhas de phishing, sobretudo àquelas relacionadas às lojas falsas.

Recomendações

Para os usuários:

- Cuidado com mensagens que apelem ao imediatismo como “Oferta relâmpago”, “Promoção imperdível” ou “Produto por tempo limitado”, pois é comum que criminosos utilizem essas palavras para despertar a curiosidade da vítima.

- Seja cauteloso com mensagens que possuem links ou anexos, sobretudo aquelas que apresentam erros ortográficos. Inspecione também a grafia desses links.

- Não enviar informações pessoais por meio de SMS, e-mail ou formulários sem ter a certeza da legitimidade da organização, pois empresas sérias dificilmente farão esse tipo de solicitação a partir desses canais.

- Desconfiar de mensagens que se iniciam com um tratamento genérico, como “Sr.”, “Sra.” ou “Prezado”, ou aquelas que usam o e-mail de destino ao invés do nome do usuário, como “Bom dia, [email protected]”

- Suspeitar de promoções ou informações exageradas que fazem enquetes e/ou solicitam o compartilhamento via WhatsApp para o recebimento de prêmios. Quase sempre trata-se de um golpe para coleta de informações das vítimas.

- Verificar nos canais legítimos das empresas quais os meios de contato mais indicados e, caso elas possuam aplicativos ou outros produtos, verificar quais são os links que levam ao download seguro destes.

- Em caso de bancos, é recomendável desconfiar de mensagens recebidas sem solicitação prévia, pois não é comum que entidades deste tipo solicitem ações e/ou informações dos clientes sem que estes tenham entrado em contato primeiro.

Para as empresas:

- Implementar soluções anti-spoofing como o Domain-based Message Authentication, Reporting, and Conformance (DMARC), um padrão para a autenticação desenvolvido para impedir a falsificação de endereços de e-mail.

- Proteger os colaboradores com soluções anti-SPAM e antifraude, incluindo a contratação de serviços de monitoramento e remoção de conteúdo malicioso.

- Promover treinamentos para que funcionários e prestadores de serviço possam reconhecer os ataques de phishing mais comuns.

- Incentivar campanhas de conscientização sobre segurança para seus clientes nas redes sociais e em outros meios de comunicação oficiais.

- Criar canais exclusivos para denúncias sobre a ocorrência de golpes, além da implementação de um processo para o devido tratamento desses casos.