Artigo atualizado em 27 de setembro de modo a ajustar o número de entidades afetadas pela campanha.

Introdução

O time de Threat Intelligence da Tempest recentemente analisou uma variante do trojan Grandoreiro que conta com características ainda não documentadas em variantes anteriores, com destaque para a vasta lista de alvos, com mais de mil instituições, em vários países e um recurso que visa contornar uma das camadas de segurança usada por algumas instituições financeiras, que está relacionada ao monitoramento do movimento do mouse.

O Grandoreiro está em atividade, pelo menos, desde 2017, sendo usado em campanhas contra usuários de Internet Banking em vários países da América Latina, sobretudo no Brasil, no México e na Argentina.

O malware, na maioria das vezes, possui dois estágios e entrega várias funcionalidades que permitem ao seu operador controlar remotamente o computador da vítima, tais como baixar, executar e remover arquivos, encerrar processos, monitorar a tela do computador-alvo, obter dados via keylogger e ativar a webcam, dentre outras capacidades.

Variante pós-operação policial

A variante do Grandoreiro documentada neste estudo foi disseminada em campanhas ocorridas meses após uma operação da Polícia Federal do Brasil, deflagrada no final de janeiro, que contou com o apoio internacional e resultou em prisões em diversos estados do país e na derrubada da infraestrutura usada pela quadrilha à época.

Após o episódio, campanhas do Grandoreiro, as quais se baseavam tanto em versões antigas da ameaça, quanto em variantes novas foram observadas por empresas de segurança. Nossos especialistas também puderam observar que a operação com variantes focadas em bancos mexicanos se manteve estável durante todo o período.

Identificação

Nossos sensores detectaram, no primeiro semestre de 2024, diversas campanhas de mailspam, com foco no México, disseminando uma variante do Grandoreiro, cujos e-mails continham os mais diversos assuntos e abaixo podemos observar uma amostra deles:

- Notificacion Urgente: Regularizacion Inmediata de Discrepancias Fiscales

- Accion Inmediata Requerida: Correccion de Inconsistencias Tributarias

- Informacion Relevante: Cambios en las Politicas Fiscales

- Aviso de Factura

- Notificacion Demanda Primeira Instancia

- Notificacion Demanda Primeira Instancia – Documento Importante Adjunto

- [RFC] – Evite Bloqueo de su RFC

- Sr./Sra Conductor [email protected] INFRACCIONES-FOTOCIVICAS

Na maioria dos casos, o corpo do e-mail contém um texto que segue a temática do assunto, visando persuadir a vítima a clicar em um link, que por meio do qual, é feito o download de um arquivo ZIP contendo o primeiro estágio do malware [T1566.002].

Primeiro estágio

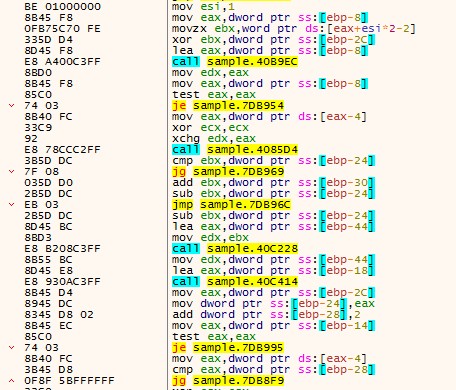

Para exemplificar, o arquivo ZIP de uma variante detectada em meados de julho, contém um binário chamado `Informaci_onesConfidencia-lesRUXSPGZGTTOTqvmrdquq.exe`, que consiste no primeiro estágio da ameaça. Uma das características do Grandoreiro é utilizar uma cifra própria para codificar as strings utilizadas pelo malware, nesta variante, a cifra sofreu algumas modificações em relação a variantes anteriores. Na imagem abaixo podemos verificar o código (em assembly) da cifra implementada pelo malware.

Imagem 1: Cifra identificada em diversas variantes do Grandoreiro – Fonte: Tempest

Quando analisamos historicamente o fluxo de execução do primeiro estágio do Grandoreiro, é possível identificar na variante mais recente, que ocorreram algumas mudanças em relação a variantes anteriores. As principais mudanças identificadas estão relacionadas ao algoritmo da cifra das strings e nas validações que o malware efetua para impedir que o mesmo seja analisado.

Anteriormente, a chave da cifra era fixa e única, sendo utilizada para decifrar todas as strings do malware. Na variante analisada em julho, existe uma chave diferente para cada string cifrada, e esta chave é incorporada junto aos dados cifrados, fazendo com que cada string contenha a sua própria chave.

Essas modificações no algoritmo e na utilização das chaves, demonstram um esforço dos adversários em proteger o malware e dificultar análises automatizadas por softwares de segurança.

Validações

Quando o primeiro estágio da ameaça é iniciado, ocorrem diversas validações antes do malware prosseguir com a infecção. Na primeira validação, o nome do computador é obtido e comparado com uma lista predeterminada de nomes existentes dentro do malware e,caso o nome do computador esteja nesta lista, o malware finaliza a sua execução.

Após esta validação, é efetuada uma verificação nos processos em execução no computador da vítima. Esses processos são comparados com uma lista predefinida pelo malware e, caso um destes processos seja encontrado, o artefato encerra sua própria execução.

Lista de processos validados pela ameaça:

regmon.exe procmon.exe filemon.exe Wireshark.exe ProcessHacker.exe PCHunter64.exe PCHunter32.exe JoeTrace.exe ollydbg.exe ida.exe x64dbg.exe cheatengine.exe ollyice.exe fiddler.exe devenv.exe radare2.exe ghidra.exe frida.exe binaryninja.exe cutter.exe hopper.exe jd-gui.exe canvas.exe pebrowsepro.exe gdb.exe scylla.exe volatility.exe cffexplorer.exe angr.exe pestudio.exe die.exe ethereal.exe Capsa.exe tcpdump.exe NetworkMiner.exe smartsniff.exe nw.exe snort.exe pcap.exe SolarWinds.NetPerfMon.exe nmap.exe nessusd.exe PacketSled.exe prtg.exe cain.exe NetworkAnalyzerPro.exe OmniPeek.exe netmon.exe colasoft.exe netwitness.exe netscanpro.exe packetanalyzer.exe packettotal.exe tshark.exe windump.exe PRTG Probe.exe NetFlowAnalyzer.exe SWJobEngineWorker2x64.exe NetPerfMonService.exe SolarWinds.DataProcessor.exe ettercap.exe apimonitor.exe apimonitor-x64.exe apimonitor-x32.exe x32dbg.exe x96dbg.exe fakenet.exe hexworkshop.exe Dbgview.exe sysexp.exe vmtoolsd.exe procexp64.exe procexp64a.exe procexp.exe

Em seguida, o artefato realiza uma requisição a um serviço de geolocalização, visando obter os dados de localização por meio do endereço IP do computador, e com isto, verificar se a vítima está em uma região restrita.

O artefato possui uma lista de regiões que inclui CZ (Chéquia), RU (Rússia), PL (Polônia), GB (Reino Unido) e NL (Holanda), nas quais sua execução não deve ser levada adiante. Segundo nossos especialistas, algumas ferramentas automatizadas de segurança se encontram nestas regiões e existe a possibilidade delas serem bloqueadas por este motivo.

Após validar a localização, o artefato verifica se sua execução está ocorrendo em uma máquina virtual, buscando por “\SOFTWARE\VMware, Inc.\VMware Tools” no registro do Windows. Caso este registro seja encontrado, o malware finaliza a sua execução.

Coleta de informações

Seguindo o fluxo de execução e finalizando a etapa de validação, o primeiro estágio do malware inicia a coleta de dados do computador da vítima, para então determinar se algumas ferramentas de segurança estão instaladas, tais como Topaz OFD, Diebold, GB e Trusteer. Nesta etapa, também ocorre a coleta de informações relacionadas aos programas de criptomoedas instalados. Os principais caminhos de instalação das principais carteiras de criptomoeda são validados pelo malware e estas informações são coletadas para posteriormente serem enviadas aos atacantes.

Lista de softwares de criptomoedas visados pela ameaça:

Binance c:\Program Files\Binance Binance c:\Program Files (x86)\Binance Electrum c:\Program Files\Electrum Electrum c:\Program Files (x86)\Electrum Coinomi c:\Program Files\Coinomi Coinomi c:\Program Files (x86)\Coinomi BitBox c:\Program Files\BitBox BitBox c:\Program Files (x86)\BitBox OPOLODesk c:\Program Files\OPOLODesk OPOLODesk c:\Program Files (x86)\OPOLODesk Bitcoin c:\Program Files\Bitcoin Bitcoin c:\Program Files (x86)\Bitcoin

O trojan também coleta informações sobre o software antivírus que está instalado no computador da vítima, através de uma consulta WQL (Windows Management Instrumentation Query Language).

Consulta por antivírus instalados no computador:

SELECT * FROM AntiVirusProduct

Após a coleta dos dados, o artefato decifra uma string e obtém o endereço de comando e controle (C2) dos atacantes, que será utilizado para enviar os dados coletados, este endereço também funciona como um contador de vítimas. No caso da variante de julho, o endereço de comando e controle (C2) utilizou um serviço de DNS dinâmico, que é resolvido por meio de um serviço do Google, através de uma requisição HTTP GET para a URL ‘hxxps://dns[.]google/resolve?name=HOSTNAME’.

Depois de obter o endereço IP do servidor de comando e controle (C2) do primeiro estágio, o malware cifra os dados coletados e os envia por meio de uma requisição HTTP GET para o endereço IP do servidor C2 na porta 4917. Levando em consideração o histórico do Grandoreiro, um porta diferente é utilizada a cada nova compilação do malware.

A resposta dessa requisição contém um conjunto de dados cifrados que, ao serem decifrados, revelam as informações necessárias para efetuar o download do segundo estágio da ameaça, que é efetivado através de uma requisição HTTP GET para o endereço IP do servidor C2 em uma porta randomizada, no caso da variante analisada, a porta 47381 foi utilizada.

Segundo estágio

O segundo estágio da ameaça consiste em um arquivo ZIP cifrado e com um nome randômico, o qual é decifrado e descomprimido, na variante analisada, no caminho`C:\ProgramData\SoundMagiceswdAppifyLabs\`. Foi observado que na maioria das vezes, cada variante do Grandoreiro utiliza um caminho diferente para efetuar a instalação do malware.

No caso desta variante, o arquivo ZIP contém um binário nomeado como `LexmarkPrinterHomeTgOHQWindowsWorksStudio.exe`, cuja execução inicia o segundo estágio da infecção, o qual possui 286 MB com bytes extras concatenados ao final do arquivo, aumentando artificialmente o seu tamanho [T1027.001]. Essa técnica visa impedir ou dificultar a análise por ferramentas automatizadas de segurança.

Após ser iniciado, o segundo estágio do malware efetua as mesmas validações encontradas no primeiro estágio, só que desta vez, de forma contínua.

A ameaça verifica constantemente o nome do computador e os processos em execução, buscando por determinadas aplicações. Caso alguma aplicação de interesse seja encontrada, o malware para a sua execução.

Em seguida, um arquivo “.cfg” com um nome randômico é criado em “C:\Users\Public\tkceouSecureDriverSearch\“. O conteúdo do arquivo se encontra cifrado e contém diversas configurações do malware. O caminho onde o arquivo “.cfg” vai ser criado é diferente em cada variante do malware.

O fluxo de execução do segundo estágio mantém-se quase inalterado em comparação com a variante analisada no início de 2024, apresentando algumas mudanças. As principais alterações envolvem o DGA, a criptografia dos dados, novas validações para dificultar a análise do segundo estágio e a implementação de uma funcionalidade para monitorar o uso do mouse da vítima, com o objetivo de contornar mecanismos de segurança.

A cifra usada no segundo estágio também sofreu as mesmas mudanças observadas no primeiro estágio, com cada string possuindo uma chave de criptografia própria.

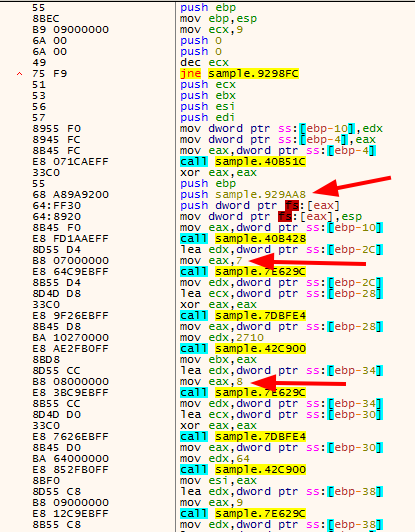

Um valor constante (0x8088405) é utilizado no algoritmo de decifragem desta variante. Este mesmo valor foi utilizado no primeiro estágio e o seu código em assembly pode ser observado a seguir.

![]()

Imagem 2: Constante utilizada no algoritmo de decifragem da nova variante do Grandoreiro. Fonte: Tempest

Outra mudança está relacionada com a implementação de mecanismos para contornar sistemas de segurança, tais como a capacidade de analisar o uso do mouse pelo usuário para imitar seu movimento em ações fraudulentas e automatizadas executadas pelo malware. No exemplo a seguir, estão algumas strings identificadas que indicam essa implementação.

Strings que indicam a implementação de funções para burlar sistemas de segurança.

GRAVAR_POR_5S_VELOCIDADE_MOUSE_CLIENTE_MEDIA SEND_NEW_POSITION_MODE_3 Mouse movido com sucesso! Medição iniciada, aguarde 5 segundos! Velocidade média em 5 segundos:

A lista de alvos desta nova variante, em contraposto às variantes mais antigas do Grandoreiro, passou a incluir instituições financeiras do mundo inteiro.

Persistência

Após efetuar as validações, o segundo estágio da ameaça cria a persistência, inserindo um atalho na pasta de inicialização do Windows [T1547.001], na variante analisada em julho, o nome utilizado no atalho foi de `RealtekSoundAudioUpdaterhjAJCNvU[RAND].lnk`, o qual aponta para o binário do segundo estágio.

Atalho na pasta de inicialização do Windows.

File: C:\Users\|USER|\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\RealtekSoundAudioUpdaterhjAJCNvU[RAND].lnk Target : C:\ProgramData\SoundMagiceswdAppifyLabs\LexmarkPrinterHomeTgOHQWindowsWorksStudio.exe

Este atalho criado faz com que o segundo estágio do malware seja executado todas as vezes que o sistema operacional seja inicializado.

Domain Generation Algorithm

O Grandoreiro faz o uso de um DGA (Domain Generation Algorithm), caracterizando o uso da técnica [T1568.002]. O DGA é empregado na geração dinâmica de um conjunto de subdomínios, os quais serão concatenados a um domínio existente em uma lista predefinida de domínios que se encontra cifrada e embutida no malware.

Após a geração do conjunto de domínios, cada domínio deste conjunto é resolvido pelo artefato. O primeiro domínio a ser resolvido é selecionado e utilizado para estabelecer uma conexão com o servidor C2 dos atacantes.

O algoritmo usa diversas strings cifradas e encodadas durante a geração do conjunto de domínios. Essa geração é baseada nos dias do ano, portanto, um domínio e uma porta diferente são gerados diariamente.

Apesar de funcionar de maneira similar em todas as variantes conhecidas do Grandoreiro, o DGA desta variante identificada em julho sofreu algumas mudanças em relação à variante analisada no início de 2024. A maneira como o subdomínio é calculado foi totalmente reformulado, e o método de seleção do domínio também foi alterado. Entretanto, a lista de domínios dinâmicos que podem ser utilizados pelo DGA permaneceu a mesma.

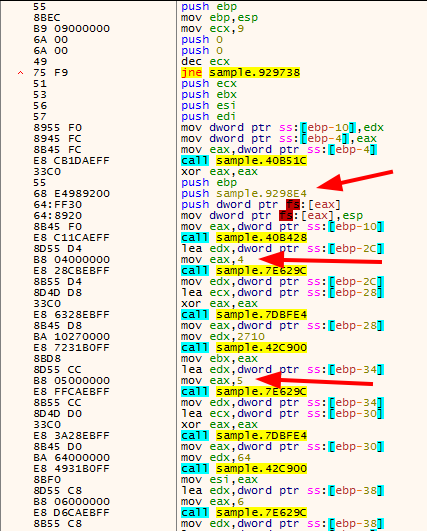

Em relação a variantes anteriores, o DGA continua utilizando diversas strings cifradas e codificadas durante a geração do conjunto de domínios, mas uma mudança foi identificada na variante analisada no primeiro semestre de 2024, onde o algoritmo do DGA é replicado em cinco pontos diferentes no artefato, que por sua vez, quando são executados, acabam gerando diferentes conjuntos de domínios.

Abaixo podemos verificar, como exemplo, o código de dois pontos distintos do malware onde o DGA é implementado. É possível observar que o algoritmo é o mesmo, e a única diferença são os parâmetros de inicialização utilizados durante o processo de geração dos domínios.

Imagem 3: Implementação do algoritmo do DGA em determinado ponto do malware. Fonte: Tempest

Imagem 4: Implementação do algoritmo do DGA em determinado ponto do malware. Fonte: Tempest

Estas alterações demonstram que os atacantes estão tentando evitar o rastreamento dos seus domínios por parte de ferramentas automatizadas de segurança. Podemos observar abaixo alguns domínios gerados pelo DGA do malware em datas específicas, ilustrando o formato final dos domínios.

Amostra de domínios gerados pelo DGA do Grandoreiro no dia 25 de julho de 2024:

kerpzmnsotlajchbgudy[.]from-co[.]net wkqimucjstlhdgboxanvyrfp[.]ilovecollege[.]info qdypmugltcsfzi[.]dynuddns[.]com

Amostra de domínios gerados pelo DGA do Grandoreiro no dia 03 de abril de 2024:

jlavognelvocvosvv[.]loginto[.]me shelhnnecjocvosvv[.]loginto[.]me ennvshclhgvcvosvv[.]loginto[.]me gseovvbngovcvosvv[.]loginto[.]me cjesnlsgsavcvosvv[.]loginto[.]me bangnescvlgcvosvv[.]loginto[.]me shnegvvgscacvosvv[.]loginto[.]me

Conexão com o servidor C2

Na variante analisada em julho, todos os domínios usados na conexão com o servidor C2 pertencem à empresa DYN DNS ou à empresa No-IP.

Após estabelecer uma conexão com o servidor C2 dos atacantes, o segundo estágio da ameaça entra em modo silencioso, buscando pelo título das janelas de todos os processos em execução no computador da vítima.

Caso o título de alguma janela esteja na lista de alvos da ameaça, uma conexão com o servidor C2 é estabelecida, possibilitando que os atacantes interajam com o malware, visando manipular aplicativos bancários e navegadores, efetuar modificações e exibir telas falsas para capturar tokens e informações sigilosas.

Como o malware fica ativo no computador da vítima quando esta utiliza serviços financeiros, os atacantes possuem a capacidade de interagir com os serviços financeiros através do malware e efetuar operações fraudulentas.

Novas capacidades e Comandos

Durante a análise, foram encontrados indícios de que o malware pode procurar, entre os aplicativos instalados no computador da vítima, mensagens e e-mails armazenados que contenham remetentes ou assuntos específicos, visando capturá-los e enviá-los posteriormente aos atacantes.

Strings usadas na busca por e-mails no computador da vítima:

emsend1.com acemsc5.com acemsd1.com antivirus antsspam activescan bitdefender kaspersky mcafee avast nortonvpn windowsdefender firewall Spamhaus Spamcop Exploits Barracuda SenderScore abusix.zone black.mail shorthash. diskhash. gbudb.net mailspike.org http. .spam. .spam junkemailfilter .s5h.net blacklist Blocklist security. unsubscore.com nordspam.com fusionzero.com virusfree Bitdefender Adaware Symantec tencent. avira. google@ address-verification activacion_ .adidas.com @enviasms .alibaba.com AmericanExpress auto-confirm avisos.clientes mandrillapp.com [email protected] [email protected] alwaysafreeconsultation.com adobesystems.com HSBC_hsbc@ HSBC_Mexico@ community@ .info@ advising.service hsbcnet.hsbc.com @costco.mx @whatsappweb.com telemarket@ message-service mejora-tu-perfil.profesional feedback instagram.com spammer spamming

Também foi possível identificar strings que indicam o uso da máquina infectada para o envio de mailspam e outras strings indicam a capacidade do malware de modificar o DNS do computador da vítima, visando manipular a resolução de domínios.

Strings identificadas que podem ser utilizadas durante uma campanha spam:

[$num_rand] [$letmaius_rand] [$letminus_rand] [$replyto] [$link] [$hora] hh:nn [$data] [$email_destino] [$valor] [$letnum_rand] [$letnum_rand_branco] [font style="color: white;"] [/font] [$assunto] [$nome_saudacao] [$nome_empresa] [$link_imagem]

Strings relacionadas a modificação do DNS do computador da vítima.

INFO_BOA_TROCAR_DNS_ON OFF_INFO_TROCA_DNS_PK

Durante a análise, também foi possível identificar diversos comandos do protocolo de gerenciamento do trojan, sendo alguns deles:

CLIENT_REQ_CNXSERVEROUT CLIENT_REQ_DADOS_SOM CLIENT_INF_STATUS_SOM CLIENT_SOLICITA_DD_EMSARQ CLIENT_NEW_ENV_STATUS CLIENT_SOLICITA_DADOS_ENVIO CLIENT_ENVIA_STATUS ERRO_FALHA_DOWNLOAD_1 ERRO_EXTRACAO AV_COMEU_MODULO ERRO_EXECUCAO EXECUTADO CLIENT_SOLICITA_DD_EXEEXTERNO SOLICITADO JA_FOI_EXECUTADO AV_COMEU_MDL CLIENT_ENVIA_STATUS ATUALIZADO ERRO_FALHA_DOWNLOAD ERRO-ENVIO CLIENT_SOLICITA_DD_UPDT ERRO-0 ERRO-FILE SEM-DLLS CLIENT_SOLICITA_DD_FULL CLIENT_SOLICITA_DD_FULL_ADMIN CLIENT_SOLICITA_DADOS_ARQ CLIENT_REQ_DD_WLT_FULL CLIENT_SOLICITA_CNX_DB CLIENT_REQ_CONEX_DB ARQUIVO_RECEBIDO_COM_SUCESSO_SRV_ARQ ARQUIVO_RECEBIDO_COM_SUCESSO_LISTA_ARQUIVOS ARQUIVO_RECEBIDO_COM_SUCESSO_PST CREATE_FRM_WEBCAM Fechar_Form_Webcam TRANEW_CRIA_FRM_UNI NEW_DESTRV_FRM_UNI NEW_DDINC_FRM_UNI NEW_PED_NTCSH_UB NEW_PED_HSB1FIS_UB NEW_PEDHSBJUJU2_UB NEW_REC1_CORTA_1 NOVONOVO_REC1_MONTA_S_PANEL_S_BUTTON NOVONOVO_REC1_MONTA_S_PANEL_COM_BUTTON NEW_REC1_FECHAR_REC_TOP NEW_PED_BNORT_CONTRAYTK NEW_PED_BNORT_USERYCONTRATK NEW_PED_INFORMACION_CALMARIA REBOOTAR_PC DESATIVAR_MODO_GC_ADMIN APAGA_NOSSO_MDL RECEBER_BMPXML_FRMUNIVERSAL RECEBER_MDL_UPDATER_NV EXECUTE_A_NEW_EXE MODE_CADASTRED_ON MODE_CADASTRED_OFF RETIRAR_MODO_REINICIOU_TRAVADO WHAT_DLL_EXISTS CLEAN_ALL_DLLS CLEAN_ALL_ZIPS ONSEMPREONLINE OFFSEMPREONLINE INFO_BOA_TROCAR_DNS_ON OFF_INFO_TROCA_DNS_PK ATIVA_THREADBLOCK_NOVO DEACTIVATE_THRD_BLCK_NV LISTAHNDNOVO HANDLES| FECHAR_JANELA_ATUAL MUDA_PARA_OHANDLE_SEMFORCE TRAZERJANELAPARAPOSICAODATRAVA FECHARJANELADESEJADAHANDLE RESTAURAHANDLE TROCAR_METODO_CAPTURE LISTARPROCESSOS KILLPROCESSBYPID CAPTUR_KEYBOARD_ON OFF_CAPTUR_KEYBOARD EXIBIRMOUZE OCULTARMOUZE ESCONDE_BARRA_TAREFAS ENVIA_DADOS_CLIENTE SHOW_MESSAGE_FOR_CLIENT ALTERAR_PAIS_INFO_AGORA OPENEDGE OPENCHROME OPENIE OPENFIREFOX OPENOPERA OPENBRAVE EN_VIA_POSI_COLAR SEND_NEW_CLICK_MODE_2 SEND_NEW_COLAR_TEXTO SEND_NEW_KEY_MODE_2 ON_BLOK_INPUT_ATIVAR_MODO_BLOK_TEC_MOUSE OFF_BLOK_INPUT_DESATIVAR_MODO_BLOK_TEC_MOUSE ON_ATIVAR_CAPS_LOCK_ON

Semelhanças com o ChaveCloak

Nossos analistas identificaram duas semelhanças entre a variante do Grandoreiro analisada e outra família de malware chamada ChaveCloak. A primeira delas consiste na utilização de uma codificação por substituição antes da execução de uma das cifras do malware.

O algoritmo de substituição segue um modelo similar em ambas as amostras, sendo inserido na variante do Grandoreiro em uma data muito próxima à identificação do ChaveCloak.

A segunda semelhança é a utilização do mesmo algoritmo de cifragem, porém, com uma chave diferente. Essas semelhanças sugerem uma possível ligação entre o ChaveCloak e o Grandoreiro.

Conclusão

Apesar das prisões de membros do Grandoreiro no início do ano, nossos sensores de e-mail continuam recebendo campanhas recorrentes deste malware, indicando que o grupo permanece ativo.

Diferentemente das variantes tradicionais do Grandoreiro, a nova variante apresenta um grande número de instituições financeiras em sua lista de alvos. Além disso, o algoritmo do DGA desta variante é diferente em relação às variantes analisadas anteriormente.

Essas modificações no DGA já são esperadas, pois este é um ponto que representa uma fragilidade no controle e acesso aos computadores infectados, e por isto sofre modificações constantes, objetivando dificultar a descoberta do funcionamento do DGA por parte de analistas ou por parte de ferramentas automatizadas de segurança. Apesar da maioria das alterações não serem profundas, algumas delas foram efetivas, principalmente quanto à maneira como os domínios são selecionados.

Segundo nossos especialistas, as modificações observadas em várias etapas da infecção seriam suficientes para catalogar o trojan em uma nova família de malware. Entretanto, os algoritmos de cifra e a maneira como o DGA é implementado, reforçam a característica principal do Grandoreiro, sendo este o elo comum entre as novas variantes e as mais antigas.

Contudo, uma capacidade observada apenas na variante mais recente, no caso a implementação da coleta de dados relacionada ao movimento do mouse, demonstra que os responsáveis estão constantemente identificando as validações efetuadas pelas instituições financeiras e atualizando o malware para tentar contornar estas proteções.

Por fim, é perceptível o esforço dos atacantes na implementação de diversas validações durante o processo de infecção e também na utilização de algumas técnicas para dificultar a análise do artefato, indicando um desenvolvimento ativo e contínuo do malware.

Atualização (27/09/2024)

Atualizamos este artigo de modo a corrigir um equívoco na contagem do número de instituições afetadas por esta campanha. Agradecemos o apoio da Kaspersky que indicou pontos para a melhoria da pesquisa.

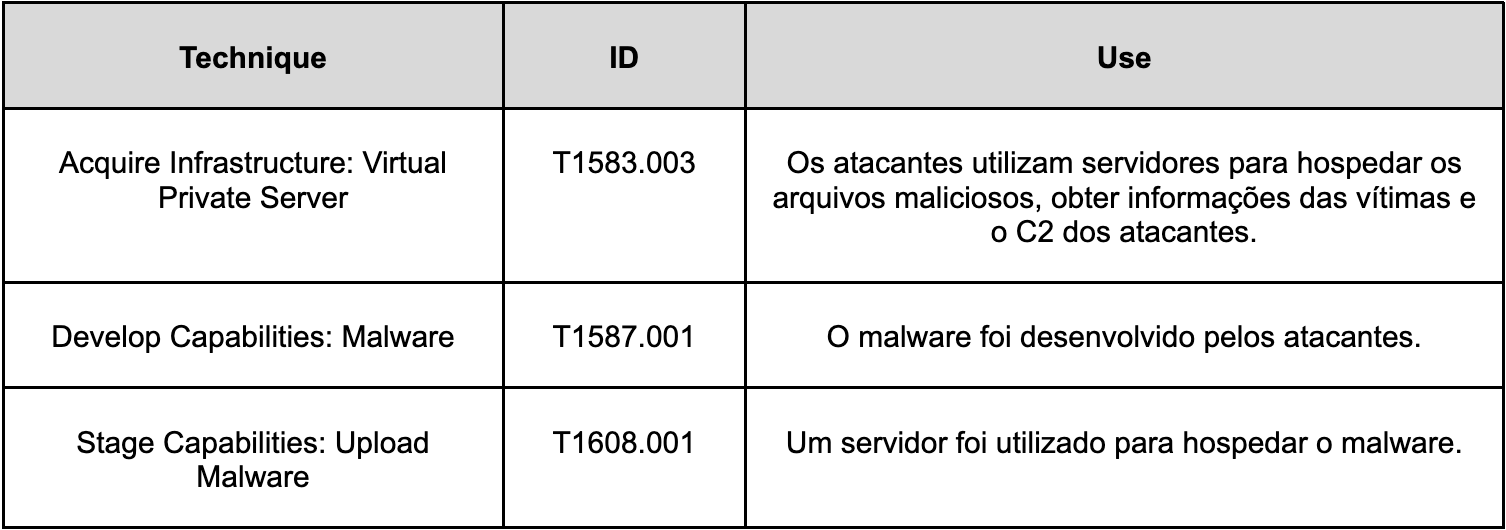

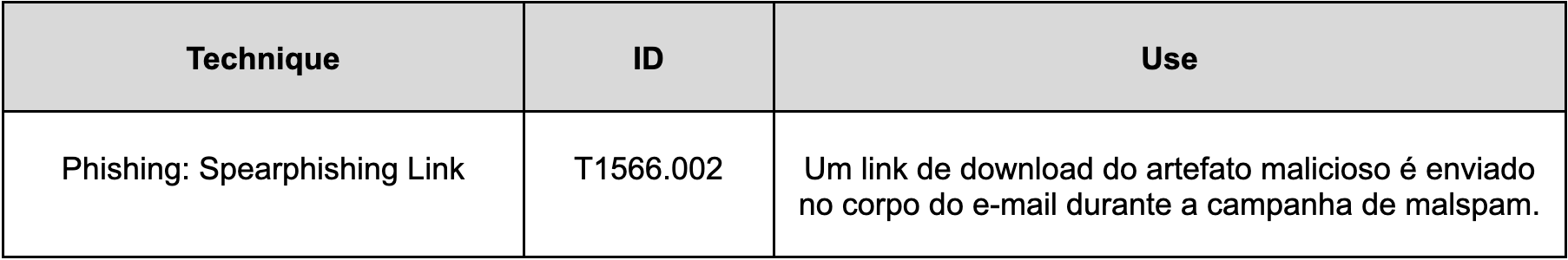

MITRE ATT&CK Techniques

Resource Development [TA0042]

Initial Access [TA0001]

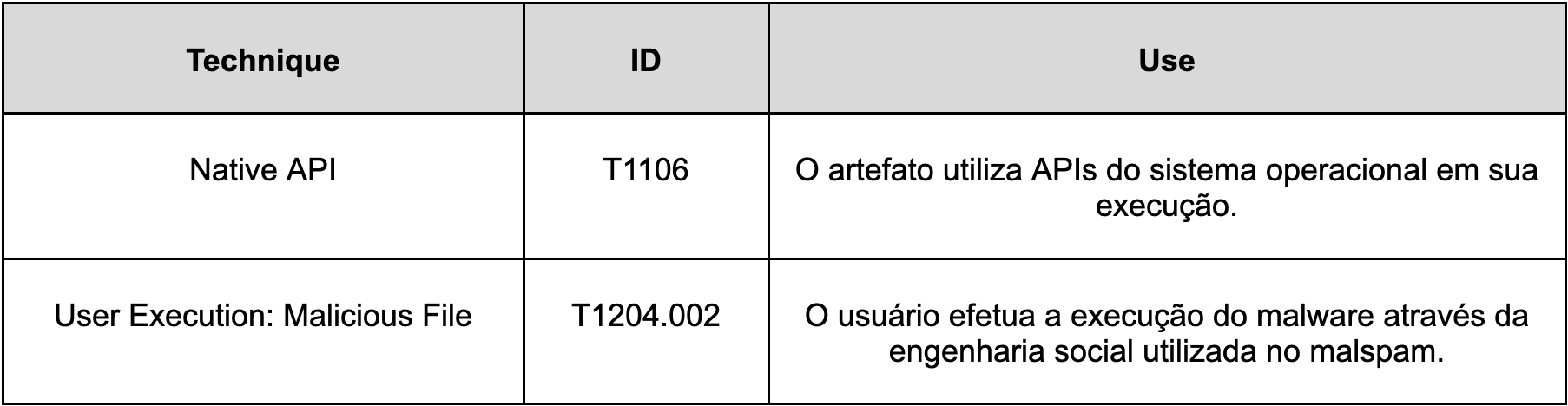

Execution [TA0002]

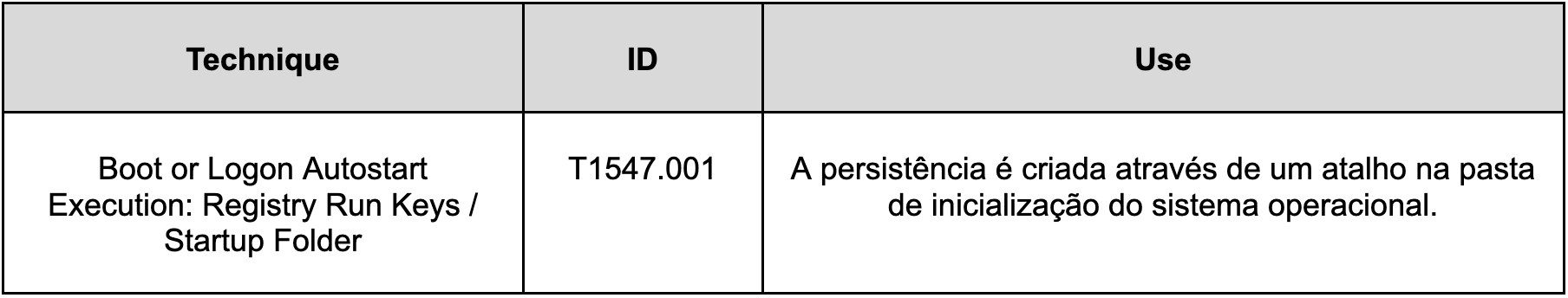

Persistence [TA0003]

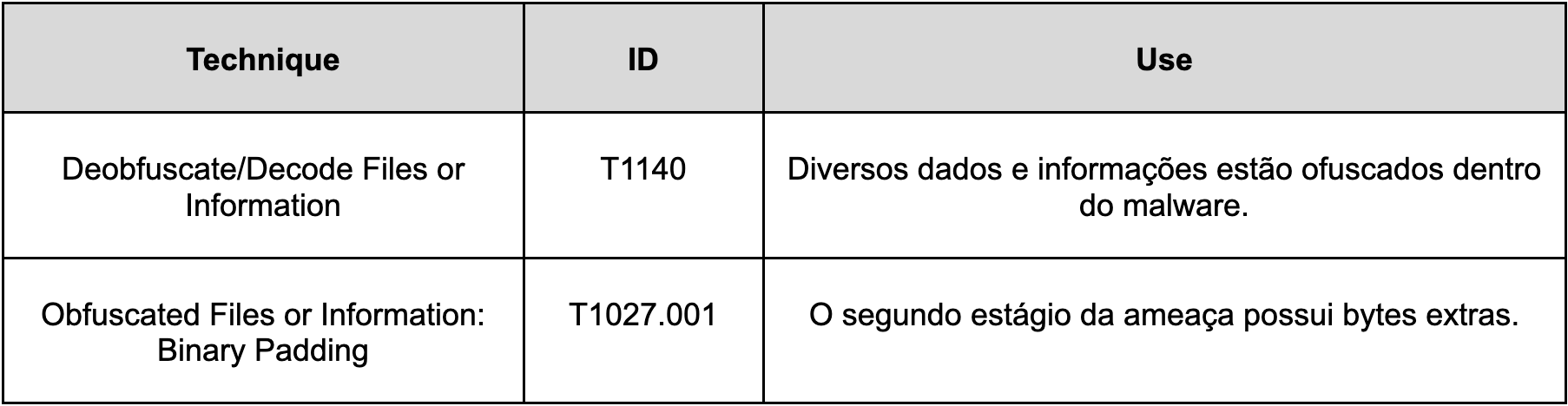

Defense Evasion [TA0005]

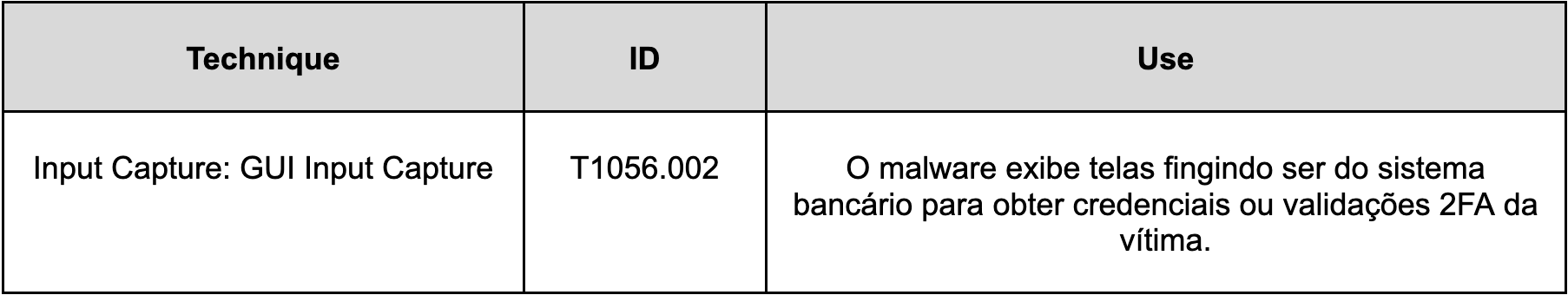

Credential Access [TA0006]

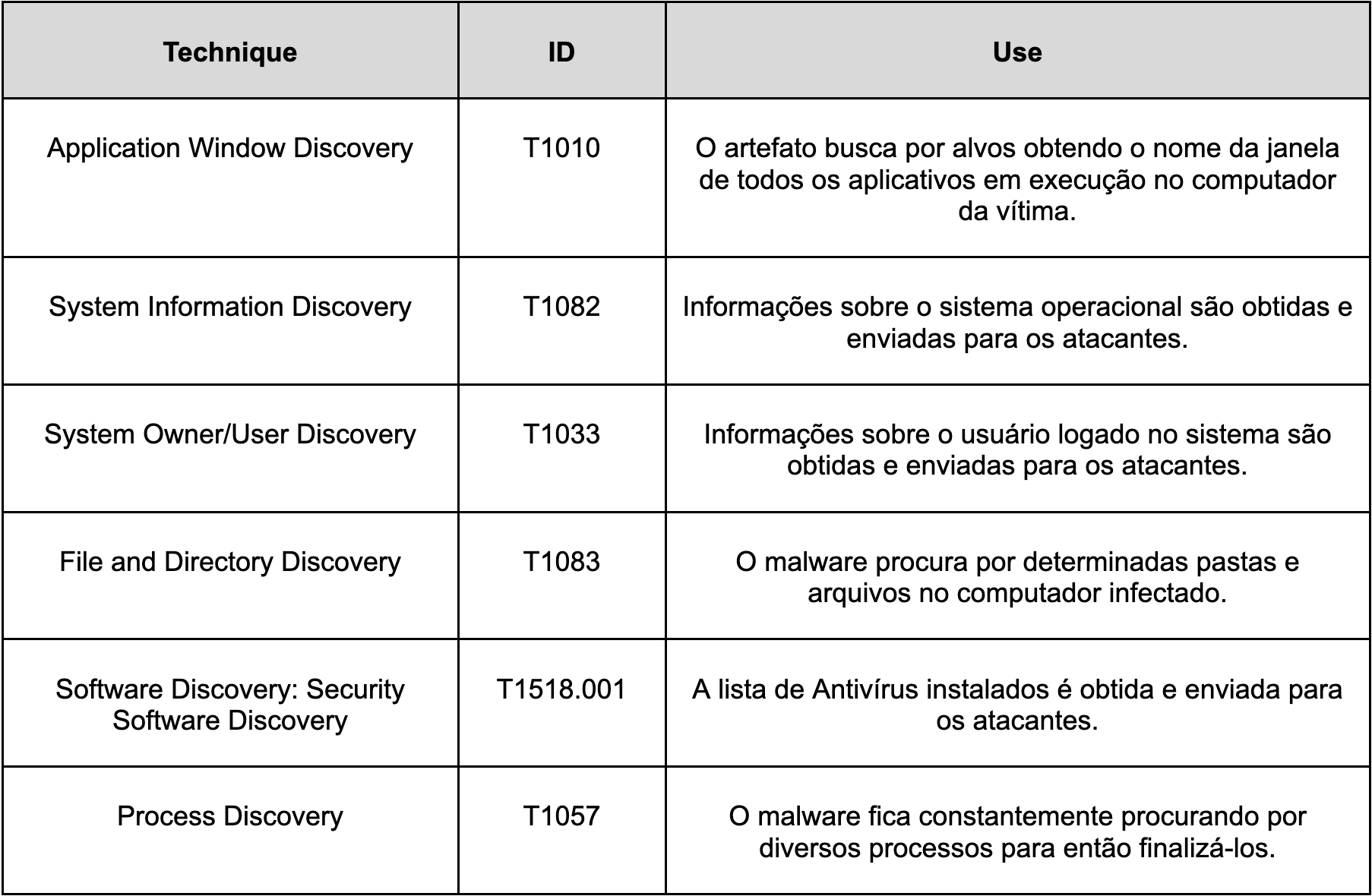

Discovery [TA0007]

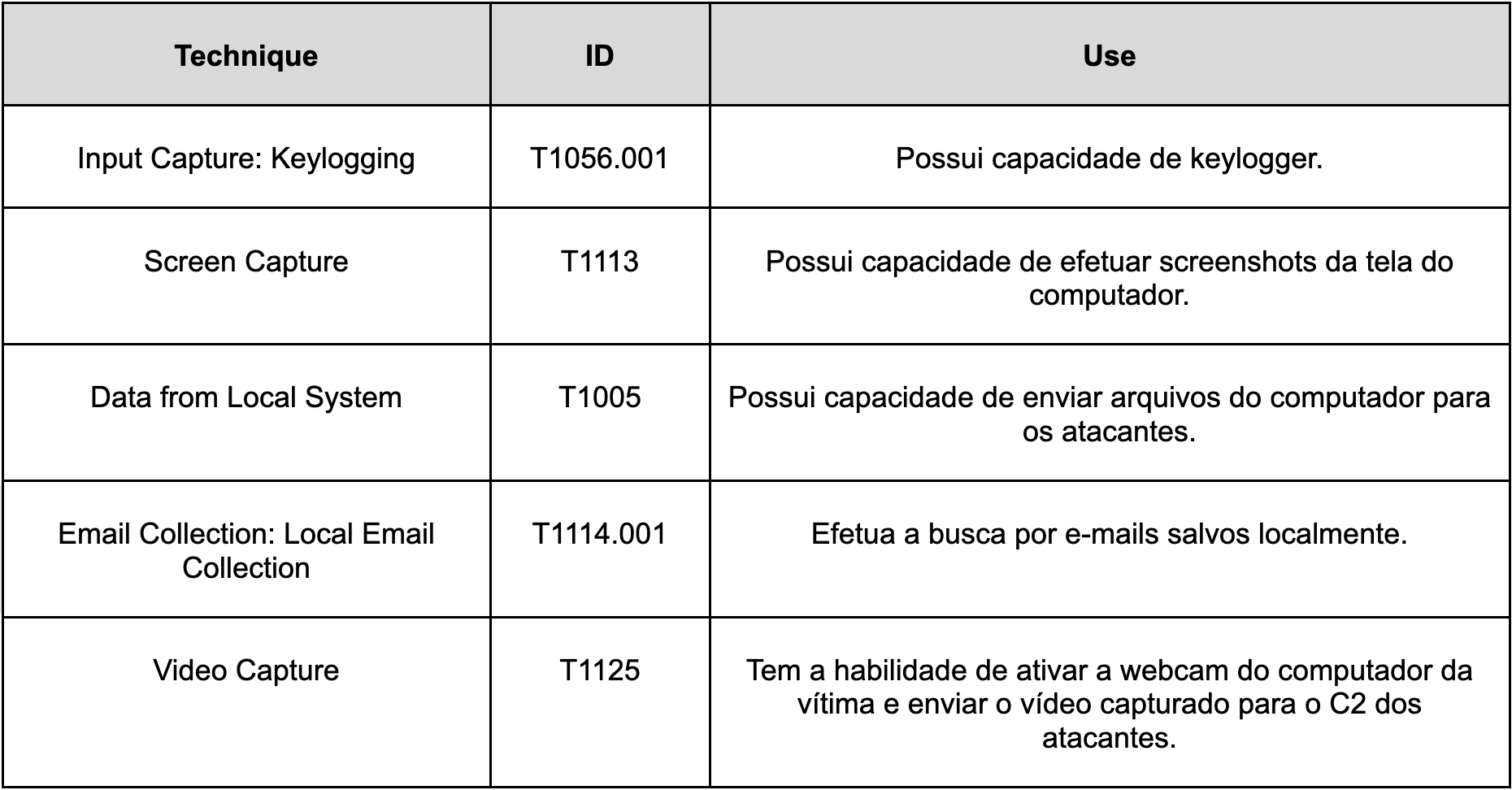

Collection [TA0009]

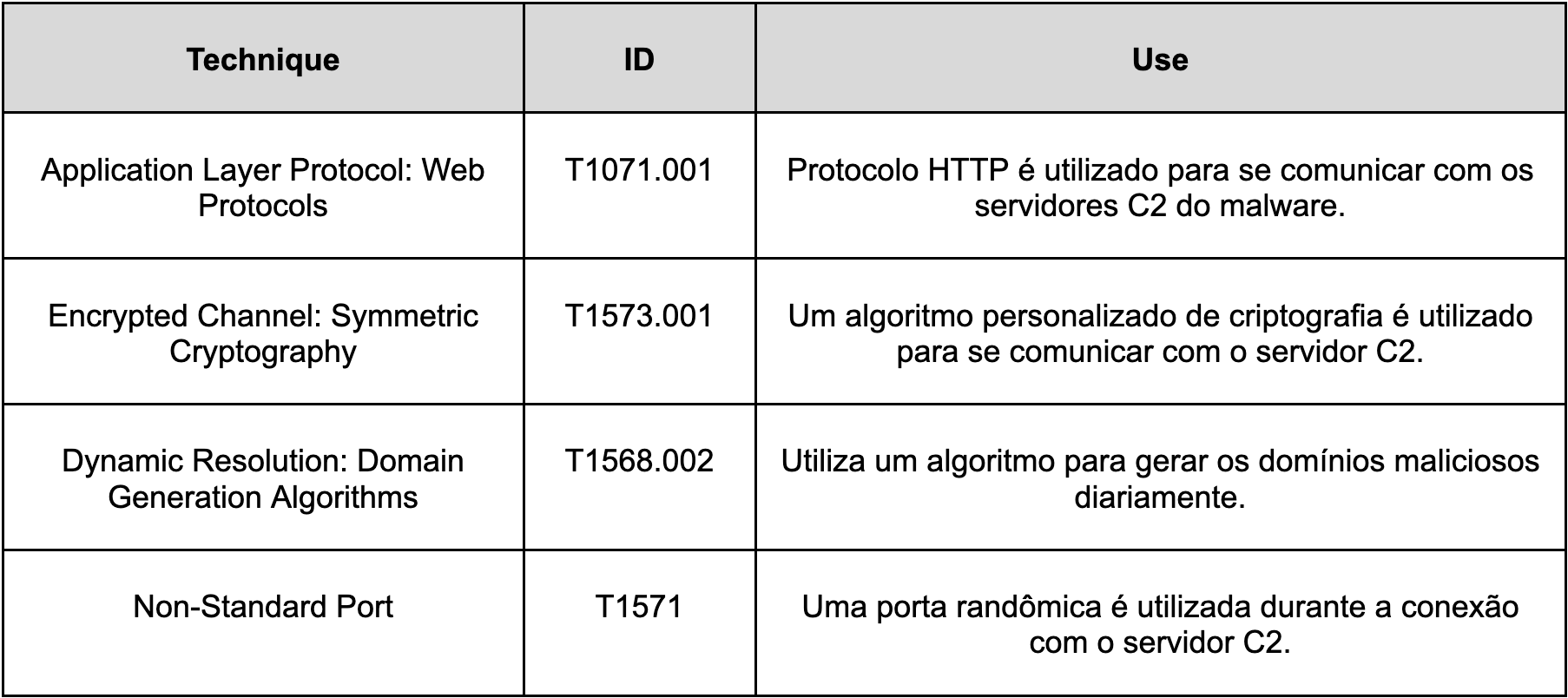

Command and Control [TA0011]

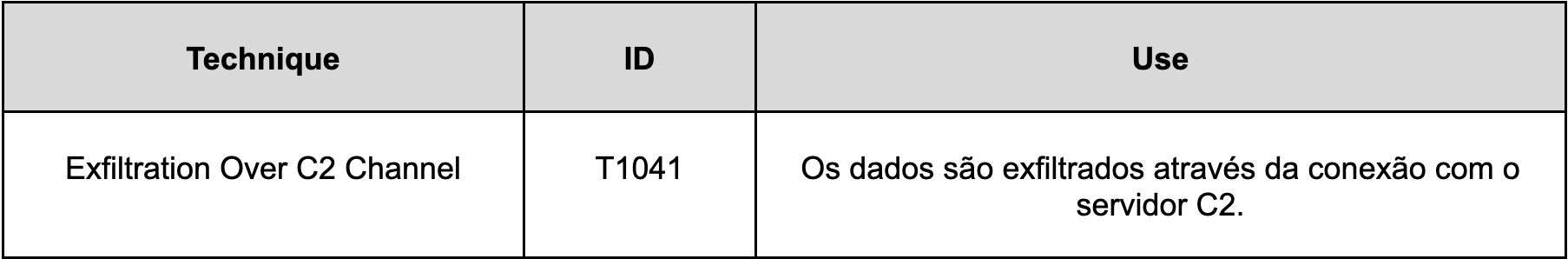

Exfiltration [TA0010]

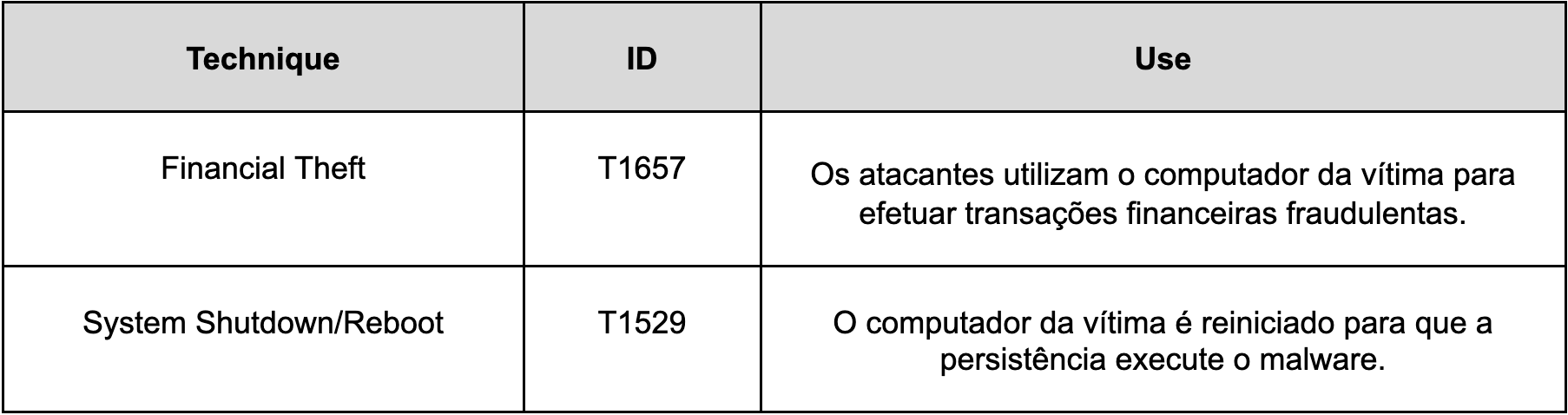

Impact [TA0040]

IOCs

Endereços IP (Endereços de C2 obtidos através do DGA em agosto de 2024):

109[.]107[.]189[.]86 109[.]207[.]168[.]22 142[.]44[.]174[.]204 142[.]44[.]232[.]34 149[.]56[.]41[.]44 158[.]69[.]12[.]141 176[.]124[.]222[.]167 188[.]227[.]59[.]31 213[.]165[.]71[.]236 31[.]44[.]5[.]75 51[.]222[.]56[.]252 78[.]111[.]89[.]36 78[.]111[.]89[.]37 89[.]213[.]142[.]217 93[.]93[.]118[.]128

Hashes (Variante analisada em julho):

Filename: Informaci_onesConfidencia-lesRUXSPGZGTTOTqvmrdquq.exe MD5: e3d4d3d5010753de1d843f3053d355b5 SHA1: f2aaebc82e80e212bc86148ade3b53393d5bdf77 SHA256: 98d89e5b20d4bf03ff259ccbe8935f5c611d6438a9cee3ea45c647f9be5bd75f Filename: LexmarkPrinterHomeTgOHQWindowsWorksStudio.exe MD5: e397f5554db11cec01cbab8b8c44c6db SHA1: e82cf7b57be86f896a0b1a1948154fe30b879fc6 SHA256: 2f2a4597647ae2c43dea54dcbca1f133ea6333ac440f4c1f80850f863779d431

Hashes(Variante analisada em abril):

Filename: 5400Fact-66811103 - Detalles IOYZ7660 mar2024 Ref-ZVRV6834.exe MD5: e14feb02517a9eac3deffca1d8618659 SHA1: 3a613a2d7aabccbbace21f366ee15f4565fe0bab SHA256: a54f89250a0c04f4697cb7ddc66dd7c4c22eadc3c79fb6fad19a00c22c0580a9 Filename: tkcdnhppInstantDriverRefreshaugDriverCheckUtility.exe MD5: ddb19db770407edaa639937b6eaefa34 SHA1: 11b951cfab490ad8167998fe2f73ca2dcfd69c4e SHA256: 013fda265d95c8b283774d59a73d573952ca14b9e2f4d29c03e640560b7e86d4

Referências

New Banking Trojan “CHAVECLOAK” Targets Brazil | FortiGuard Labs

ESET takes part in global operation to disrupt the Grandoreiro banking trojan

Grandoreiro Banking Malware Resurfaces for Tax Season

Grandoreiro banking trojan unleashed: X-Force observing emerging global campaigns

https://x.com/ESETresearch/status/1795437280016154955

New Banking Trojan “CHAVECLOAK” Targets Brazil | FortiGuard Labs