Na manhã do dia 27 de junho (BRT) surgiram relatos em canais de inteligência e posteriormente na imprensa a respeito da disseminação de ataques de ransomware em larga escala contra computadores Windows. Até o momento estão confirmados ataques em empresas de diversos países, dentre os quais Ucrânia (país mais afetado), Rússia, França, Espanha, Israel e Brasil. Evidências apontam para o uso de uma variante do ransomware Petya — em atividade desde, pelo menos, abril de 2016.

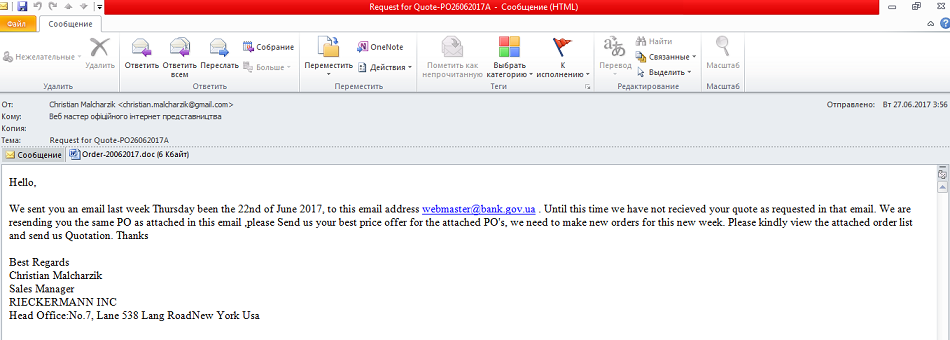

Segundo o CERT da Ucrânia, o canal inicial para a disseminação da ameaça seria a execução de anexos maliciosos enviados por e-mail. O anexo estaria preparado para explorar a vulnerabilidade (CVE-2017–0199), que permite a execução remota de comandos no Microsoft Office, identificada em abril desse ano em campanhas para a disseminação do malware LATENTBOT.

Ao abrir o anexo, a ameaça faz o download e executa outros componentes para dar continuidade à infecção. A partir desse momento, a máquina infectada realiza uma varredura de rede em busca de computadores vulneráveis ao exploit EternalBlue, que explora a vulnerabilidade (MS-17–010) presente no Windows, também usada em maio no incidente envolvendo o ransomware WannaCry .

Paralelamente ao processo de varredura a ameaça inicia a cifragem dos arquivos da vítima. Apenas após o reinício do sistema a vítima será informada — através de uma mensagem— sobre a impossibilidade de acessar seus arquivos.

A mensagem pede um resgate de 300 dólares em Bitcoins para o devolver o acesso aos arquivos da vítima, exibindo uma chave única para identificar o computador infectado. Até o momento do fechamento desse post a carteira dos atacantes já recebeu dezenas de transações.

Os caminhos para se precaver contra ameaças desse tipo são conhecidos e não diferem de outros casos de ransomware, inclusive os difundidos durante o incidente envolvendo o WannaCry, tais como:

- Conscientizar as pessoas sobre os riscos de abrir anexos e clicar em links em mensagens suspeitas;

- Manter sistemas atualizados. Nesse caso, são importantíssimas as atualizações de segurança publicadas pela Microsoft em dois boletins em março e abril deste ano.

- É necessário que administradores de rede e/ou segurança reavaliem o perímetros monitorando atividades suspeitas, como varreduras na rede interna;

- Assegurar que processos de backup e restauração de dados estão funcionando adequadamente;

- Tornar rotineira a verificação da atualização de ferramentas de segurança no endpoint e no perímetro (antivírus, antispam, IPS/IDS, e outras). Verifique se seu fornecedor já desenvolveu uma contramedida para esse caso específico.